Phát hiện lỗ hổng bảo mật bảo mật Zero-Day nhanh chóng

Phát hiện 99,9% các cuộc tấn công tệp tin Zero-day nhờ phân tích động và tình báo mối đe dọa (Threat Intelligence) tích hợp sẵn.

- Hiệu quả trong ngày đầu tiên đạt 99,9%

- Nhanh hơn 20 lần so với các công cụ truyền thống

- Hơn 25.000 lượt phân tích mỗi ngày

OPSWAT được tin cậy bởi

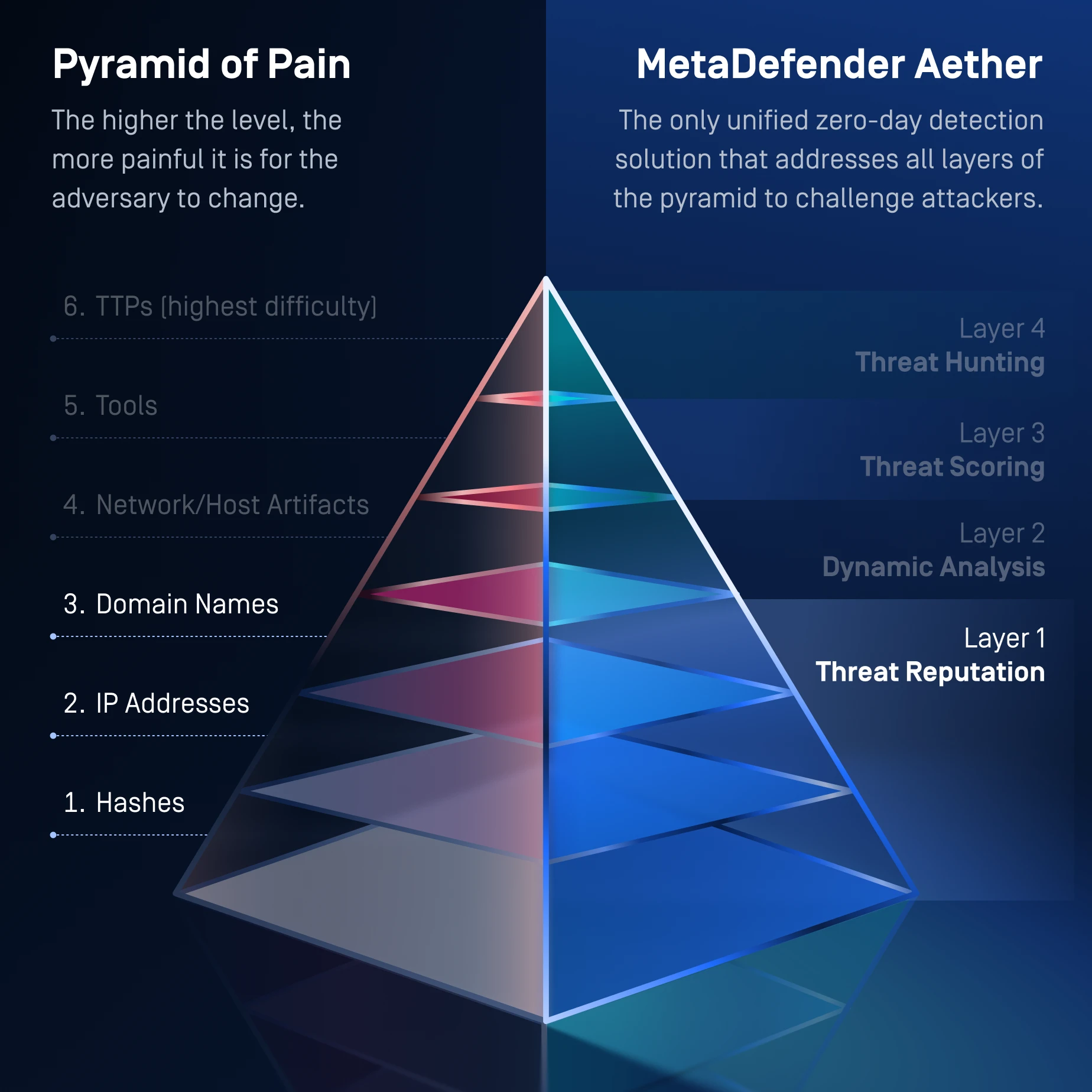

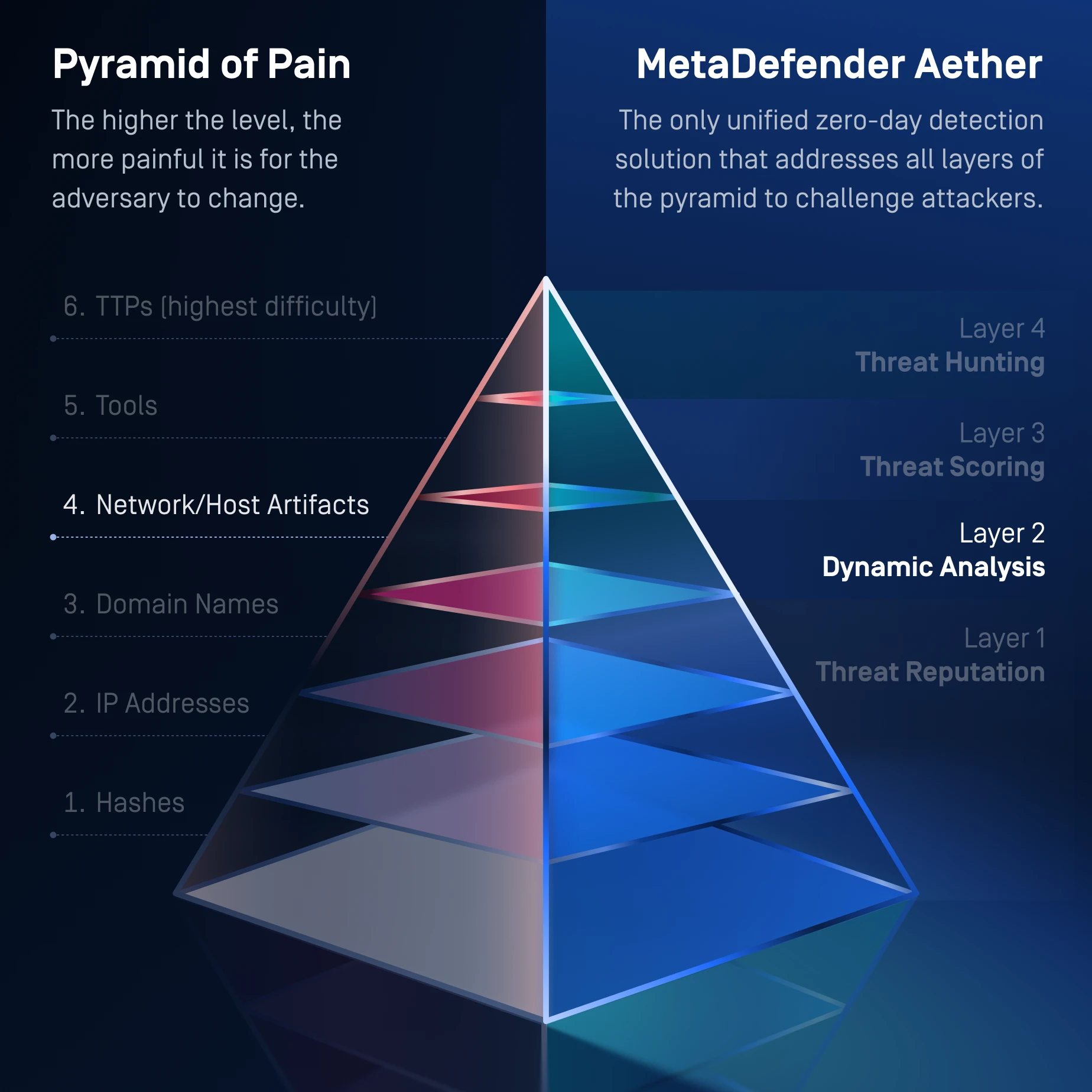

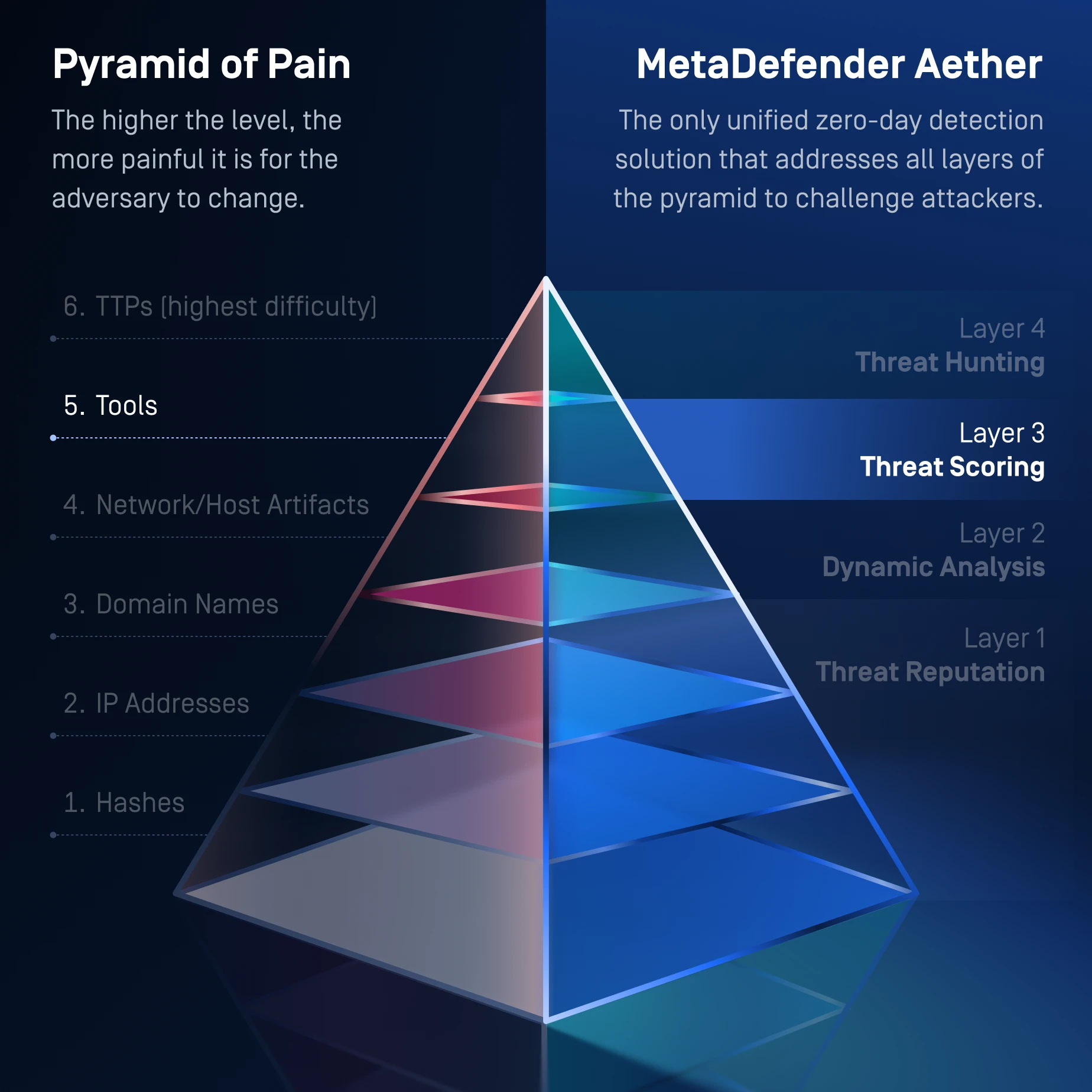

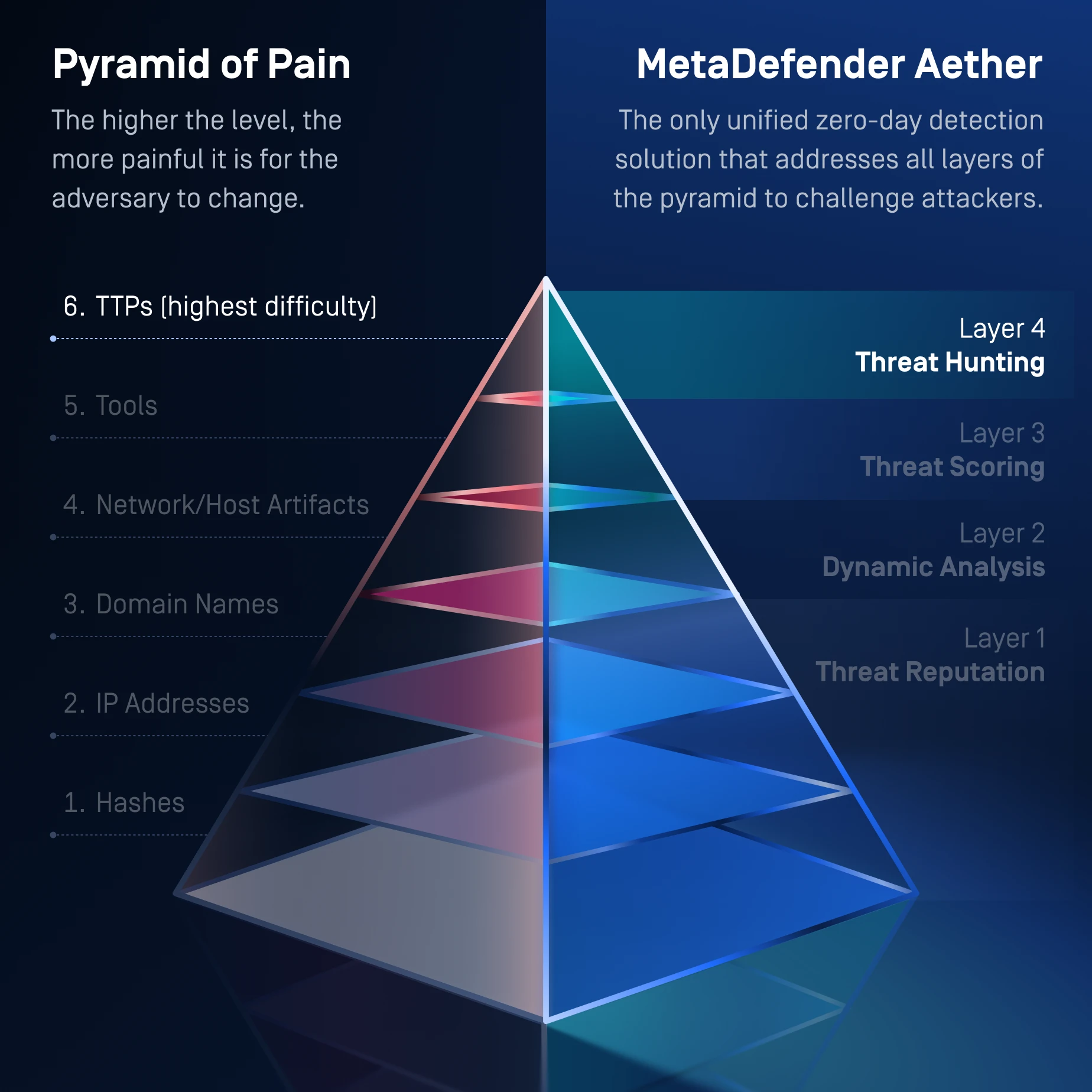

Phát hiện lỗ hổng bảo mật bảo mật zero-day hợp nhất

Lớp 1: Danh tiếng của mối đe dọa

Phát hiện nhanh

Các mối đe dọa đã biết

Hãy ngăn chặn các làn sóng mối đe dọa đã biết.

Kiểm tra URL, địa chỉ IP và tên miền theo thời gian thực hoặc ngoại tuyến để phát hiện phần mềm độc hại, lừa đảo trực tuyến và mạng botnet.

Chặn cơ sở hạ tầng được tái sử dụng và phần mềm độc hại thông thường, đồng thời buộc kẻ tấn công phải thay đổi các chỉ báo cơ bản.

Lớp 2: Phân tích động

Khám phá các mối đe dọa

Chưa biết

Phát hiện các phần mềm độc hại khó bị phát hiện bởi các môi trường sandbox truyền thống.

Môi trường mô phỏng dựa trên sandbox phân tích các tệp tin để phát hiện các mối đe dọa tiềm ẩn như ransomware.

Làm rõ các dấu vết, chuỗi tải, logic kịch bản và chiến thuật lẩn tránh.

Lớp 3: Chấm điểm mối đe dọa

Ưu tiên các mối đe dọa

Giảm tình trạng quá tải cảnh báo

Mức độ rủi ro của các mối đe dọa được xếp hạng để nhanh chóng xác định các mối đe dọa ưu tiên trong thời gian thực.

Lớp 4: Săn lùng mối đe dọa

Chiến dịch nhận diện

phần mềm độc hại

Tìm kiếm tương đồng bằng máy học

Đối chiếu mẫu hình mối đe dọa giúp liên kết các mối đe dọa chưa biết với hệ thống mã độc, chiến thuật và cơ sở hạ tầng đã được nhận diện.

Phát hiện các họ phần mềm độc hại và các chiến dịch tấn công, buộc kẻ tấn công phải thay đổi chiến thuật và cơ sở hạ tầng.

Tổng quan sản phẩm

Tìm hiểu cách MetaDefender Aether sử dụng công nghệ hộp cát thích ứng dựa trên trí tuệ nhân tạo để phát hiện và ngăn chặn các cuộc tấn công zero-day.

những thiếu sót mà các công cụ bảo mật truyền thống bỏ qua.

Một giải pháp bao phủ toàn bộ Pyramid of Pain

MetaDefender Aether giải quyết toàn bộ Kim tự tháp Nỗi đau (Pyramid of Pain), từ các chỉ số cơ bản ở Cấp độ 1 đến việc phá vỡ chiến thuật, kỹ thuật và quy trình của kẻ tấn công (Tactics, Techniques, and Procedures-TTPs) nâng cao ở Cấp độ 6, buộc kẻ tấn công phải liên tục làm lại cơ sở hạ tầng, công cụ và hành vi của chúng để tránh bị phát hiện.

- Các tầng kim tự tháp 1, 2, 3

Mã băm (Hashes), địa chỉ IP, tên miền (3 cấp độ dưới cùng của kim tự tháp)

- Tra cứu mã băm → phát hiện các tệp nhị phân phần mềm độc hại được sử dụng lại

- Uy tín URL/tên miền/địa chỉ IP → chặn cơ sở hạ tầng đã biết

- Phân loại URL dựa trên thương hiệu và học máy → chặn cơ sở hạ tầng lừa đảo

- Uy tín trực tuyến và ngoại tuyến → ngăn chặn các mối đe dọa hàng hóa

- Cách thức gây áp lực lên kẻ tấn công

- Buộc kẻ tấn công phải thay đổi cơ sở hạ tầng.

- Làm cho các chỉ báo phần mềm độc hại được sử dụng lại trở nên vô dụng.

- Phá vỡ các quy trình phân phối tự động của phần mềm lừa đảo và mạng botnet.

- Buộc kẻ tấn công phải thay đổi cơ sở hạ tầng.

- Kim tự tháp cấp 4

Dấu vết + Công cụ

- Mô phỏng cấp độ CPU tiết lộ các dấu vết thực thi:

- Nhật ký hành vi

- Chỉnh sửa Registry

- Tệp tin bị xóa

- Tiêm mã vào tiến trình

- Kết nối phản hồi về C2 (Command and Control callbacks-C2 callbacks)

- Hành vi của trình tải

- Tiếp xúc với tải trọng chỉ trong bộ nhớ

- Giải nén packer, stager và dropper

- Mô phỏng cấp độ CPU tiết lộ các dấu vết thực thi:

- Cách thức gây áp lực lên kẻ tấn công

- Buộc kẻ tấn công phải thiết kế lại các phần mềm độc hại.

- Phơi bày các chuỗi tải và các hiện vật giai đoạn hai

- Vượt qua cơ chế né tránh → kẻ tấn công phải viết lại logic chống sandbox

- Tiết lộ các artifacts - dấu vết kỹ thuật phát sinh trong quá trình thực thi, mà sandbox truyền thống không phát hiện được

- Kim tự tháp cấp 5

Công cụ + TTPs

- Công dụng bối cảnh + hành vi để phát hiện:

- Luồng thực thi độc hại

- Mẫu tải

- Chữ ký mã hóa kịch bản

- Hành vi của họ phần mềm độc hại

- Kỹ thuật kiên trì

- Hơn 900 chỉ số hành vi

- Sự sắp xếp chiến thuật MITRE ATT&CK

- Công dụng bối cảnh + hành vi để phát hiện:

- Cách thức gây áp lực lên kẻ tấn công

- Kẻ tấn công buộc phải thay đổi hành vi công cụ

- Không chỉ tải trọng mà cả mô hình hành vi cũng phải thay đổi.

- Việc chuyển hướng tấn công sẽ tốn kém hơn đối với kẻ tấn công.

- Các tầng kim tự tháp: TTPs

Cấp cao nhất – Tạo áp lực tối đa đối với tác nhân tấn công - Cấp độ 6 trên Kim tự tháp

- Dựa trên ML tìm kiếm tương tự tương quan:

- Họ phần mềm độc hại

- Các biến thể được biên dịch lại

- Cụm cơ sở hạ tầng

- Các biến thể đa hình (polymorphic mutations)

- Các phần mã được chia sẻ

- Liên kết các artifacts rời rạc trong cùng một hoạt động tấn công

- Tương quan hành vi + độ tương đồng mã → phát hiện các biến thể chưa biết

- Phân nhóm theo cấp độ chiến dịch

- Dựa trên ML tìm kiếm tương tự tương quan:

- Cách thức tạo áp lực tối đa

- Buộc tác nhân tấn công phải thay đổi toàn diện chiến thuật, công cụ, cơ sở hạ tầng và hành vi

- Phát hiện các chiến dịch ngay cả khi tải trọng thay đổi

- Mức áp lực tối đa: kẻ tấn công buộc phải tái xây dựng toàn bộ công cụ tấn công

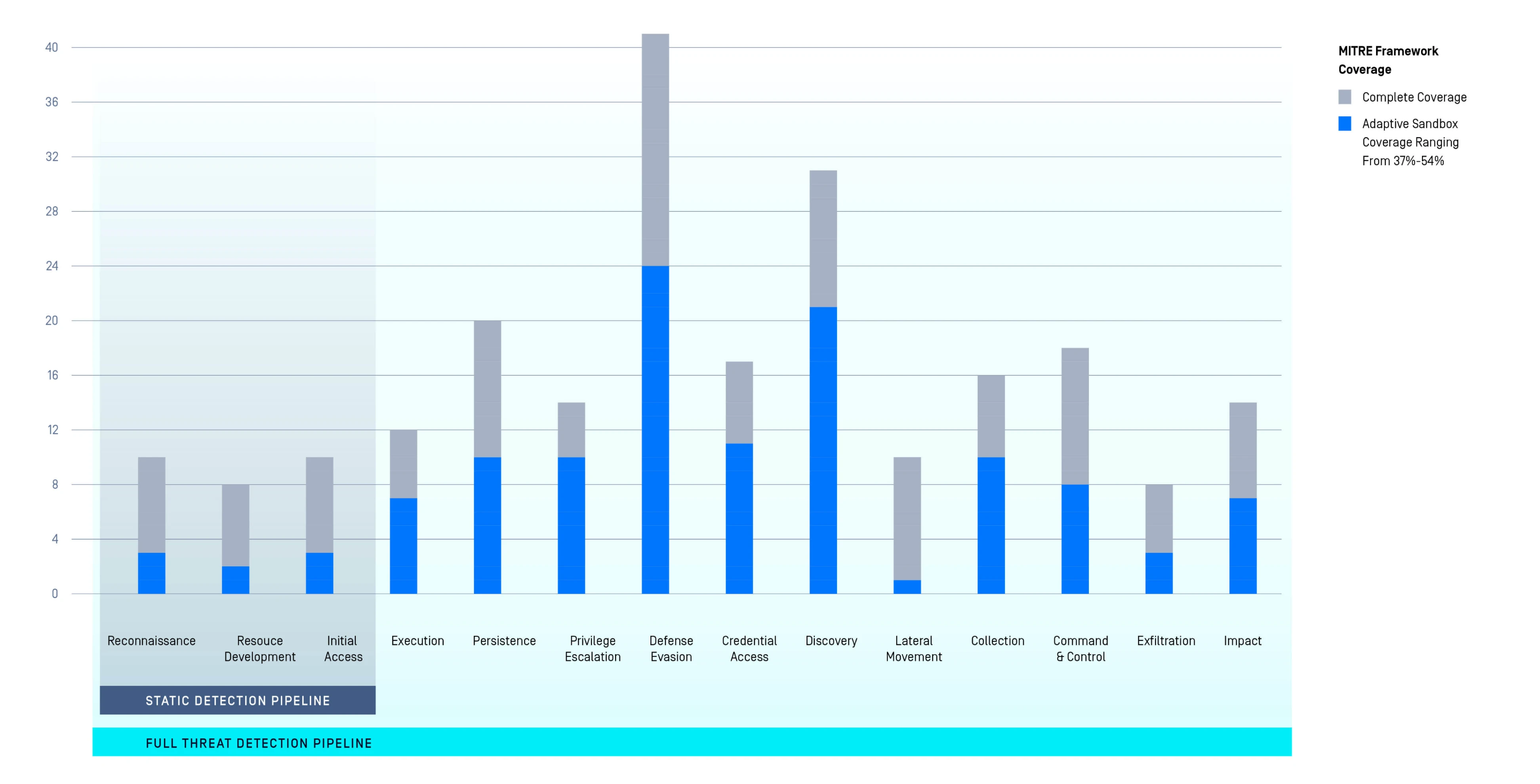

Tác động của MetaDefender Aether đối với

Khung MITRE ATT&CK

- Khả năng hiển thị nhiều lớp trên toàn bộ chuỗi tấn công.

- Phát hiện trước thực thi (phân tích tĩnh) và trong thời gian chạy (phân tích động), được ánh xạ theo các chiến thuật tấn công trong MITRE ATT&CK

- Tăng thêm 60% phạm vi phát hiện.

“Tốc độ nhanh nhất từng được kiểm chứng.”

Venak Security

330+

Nhận diện thương hiệu

trong phát hiện phishing

bằng Máy học

Hơn 50

Định dạng tệp tin

Trích xuất hiện vật,

hình ảnh, & hơn thế nữa

100x

Dung lượng cao hơn

Tích hợp dễ dàng

Chúng tôi ngăn chặn kẻ tấn công lợi dụng điều này.

Chính những hồ sơ chống lại bạn

20x

Nhanh hơn các giải pháp truyền thống

Tính năng MetaDefender Aether

Bảng dưới đây nêu bật các năng lực cốt lõi của công cụ MetaDefender Aether.

Để tìm hiểu cách các tính năng này phối hợp trong các triển khai thực tế, hãy liên hệ với chúng tôi để đặt lịch trình bày kỹ thuật.

Tích hợp MetaDefender Aether

| Thực hiện | Thiết bị | |

|---|---|---|

| Tích hợp | Tích hợp giao diện lập trình ứng dụng (API) & giao diện web |

|

| Tích hợp thư điện tử (Email) & hỗ trợ định dạng |

| |

| Tích hợp điều phối, tự động hóa và phản hồi bảo mật (SOAR) |

| |

| Tích hợp SIEM | Phản hồi Syslog theo định dạng sự kiện chuẩn (Common Event Format-CEF) | |

| Triển khai | Nền tảng phát hiện và ngăn chặn mối đe dọa của OPSWAT |

|

| Định dạng báo cáo/Xuất dữ liệu | Định dạng báo cáo |

|

| Công cụ viết kịch bản và tự động hóa | Python |

|

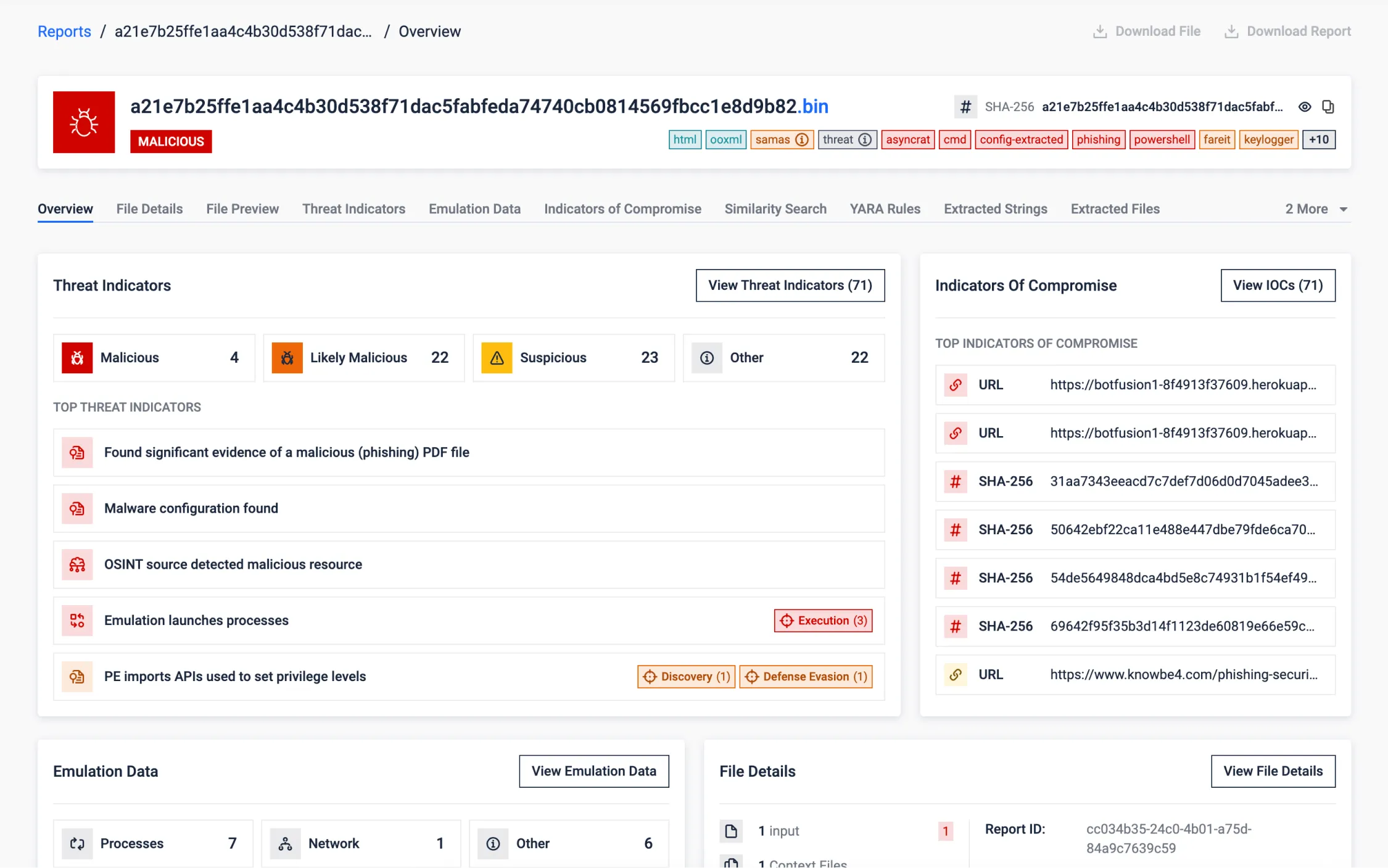

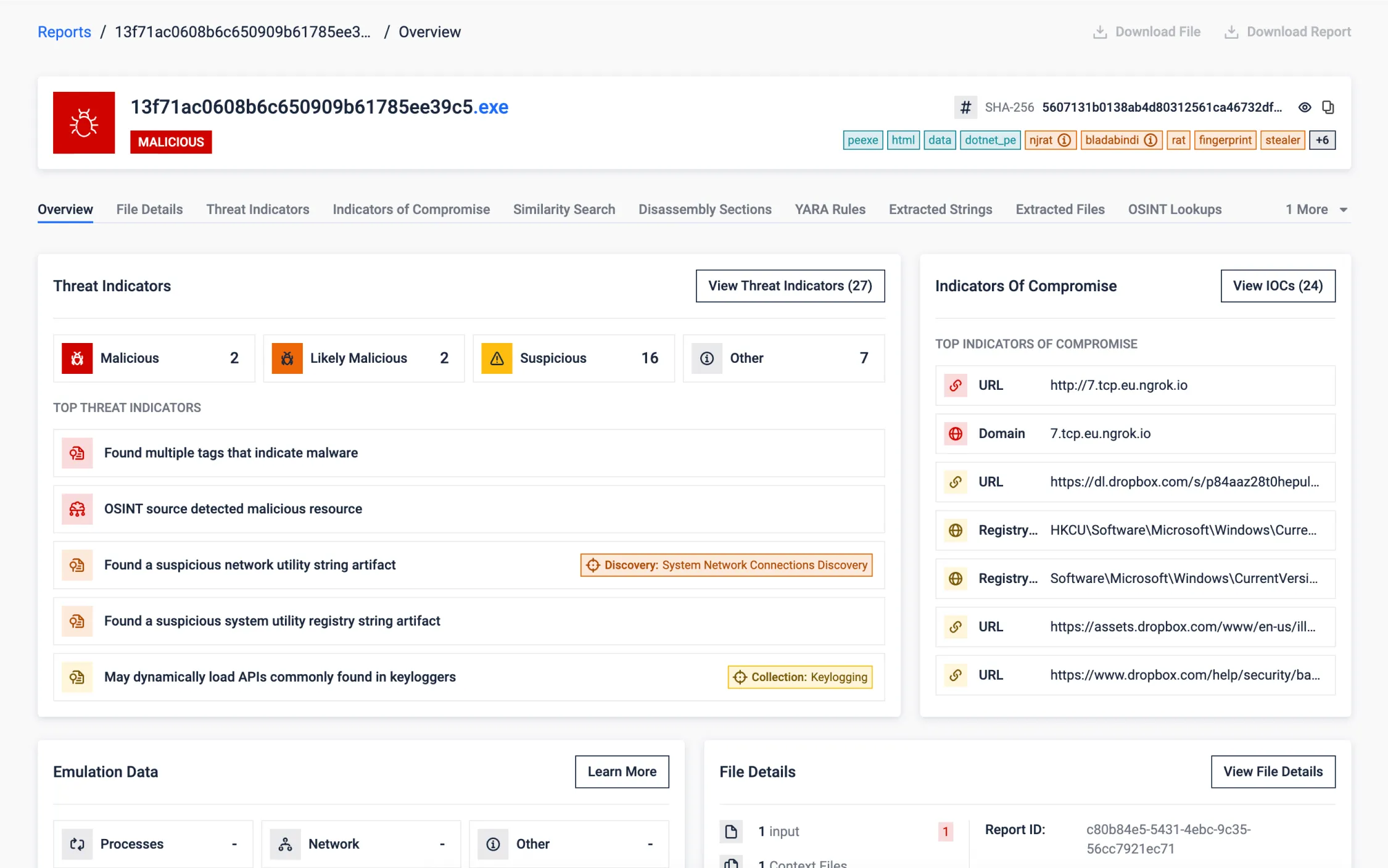

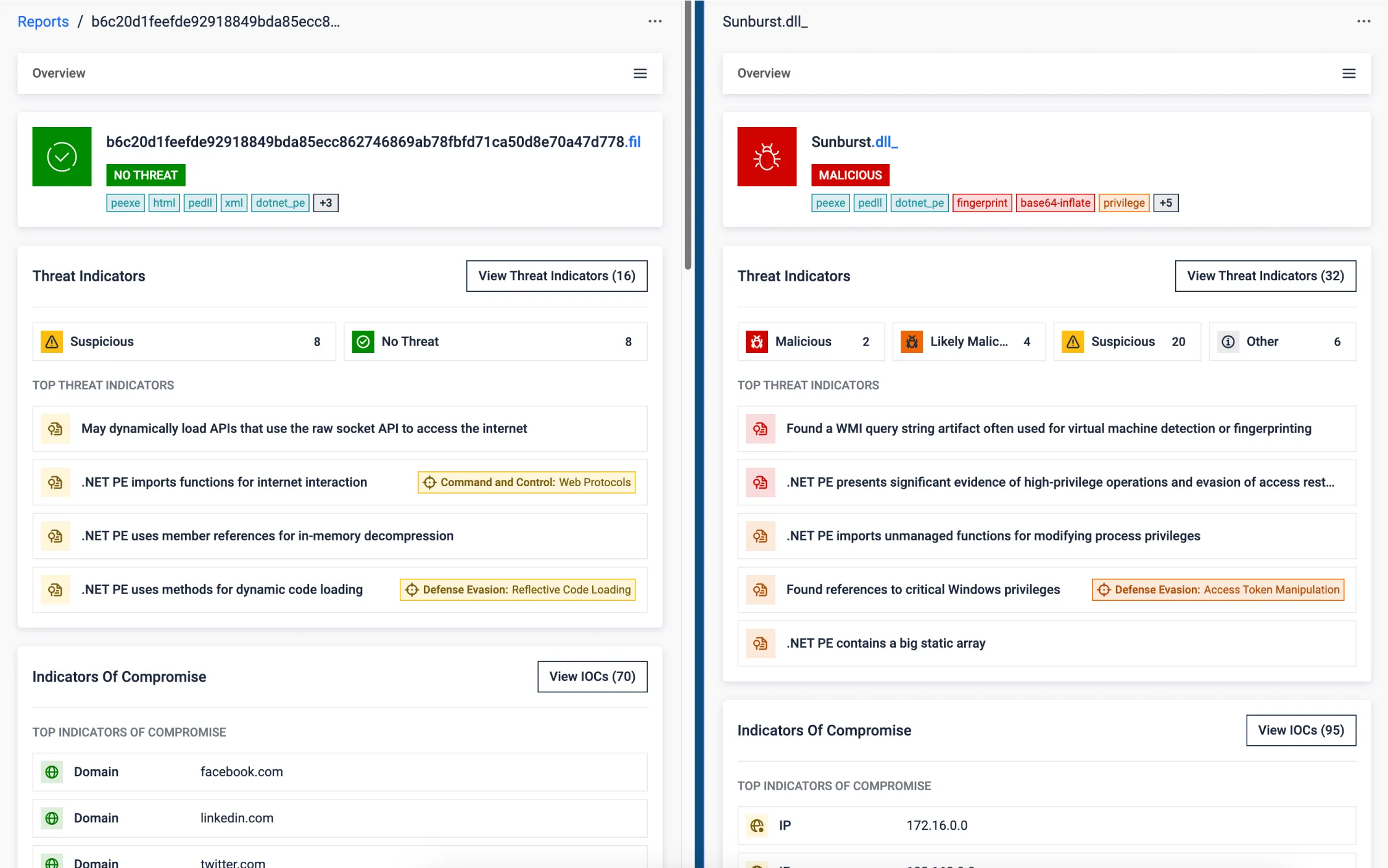

Báo cáo MetaDefender Aether

Tổng quan các năng lực của nền tảng an ninh mạng, bao gồm phân tích mẫu, giải mã họ mã độc, tháo gỡ và giải nén mã, tìm kiếm theo mức độ tương đồng, cùng nhiều khả năng khác.

Mẫu tổng hợp (chế tạo)

Mẫu được thiết kế chuyên biệt để minh họa làm nổi bật các khả năng đa dạng của MetaDefender Sandbox (trước đây được gọi là OPSWAT Filescan Sandbox).

Được chế tạo để thể hiện các mối đe dọa mạng thực tế, nhúng nhiều tệp và loại tệp vào nhau. Điều này chứng minh hiệu quả năng lực của giải pháp của chúng tôi trong phân tích mối đe dọa thích ứng, phân tích hành vi và các biện pháp bảo mật tiên tiến.

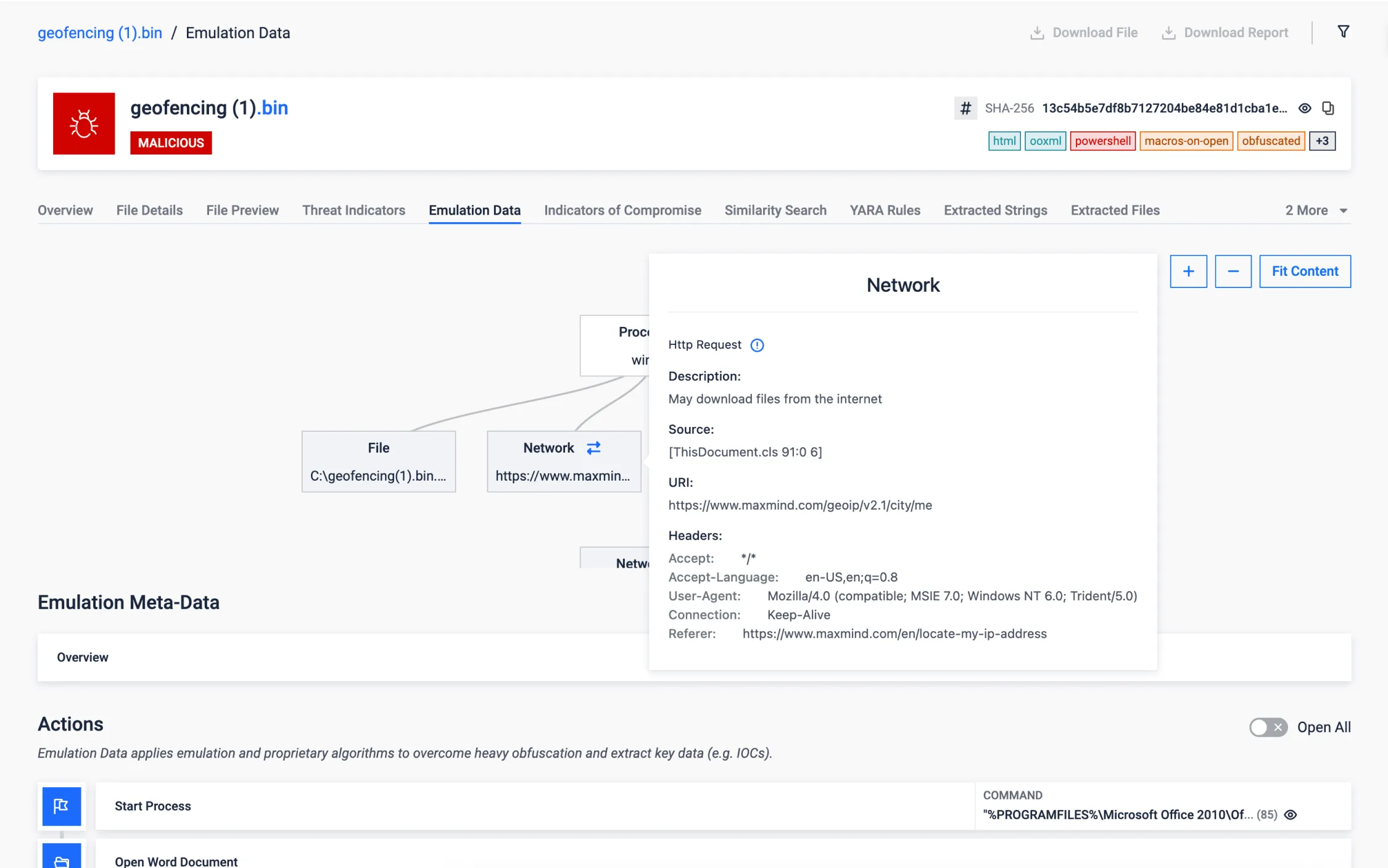

Thiết lập rào cản địa lý

Các tài liệu mã độc sử dụng geofencing đã trở thành mối đe dọa đáng kể đối với an ninh mạng. Các tệp độc hại này thường sử dụng các kích hoạt dựa trên vị trí, khiến việc phát hiện và giảm thiểu trở thành một nhiệm vụ đầy thách thức. Tuy nhiên, Adaptive Threat Analysis nổi bật so với các phương pháp truyền thống nhờ khả năng mô phỏng và làm sai lệch chính xác các giá trị định vị địa lý dự kiến, vô hiệu hóa hiệu quả các chiến thuật mà mã độc sử dụng, do đó tăng cường khả năng bảo vệ chống lại các mối đe dọa đó.

Trong mẫu được cung cấp bên dưới, chúng ta có thể quan sát thấy mã độc geofencing cố gắng thực thi độc quyền trong một quốc gia cụ thể. Tuy nhiên, giải pháp sáng tạo của chúng tôi đã thành công trong việc vượt qua hạn chế này, như đã đề cập trước đó, bằng cách mô phỏng các giá trị định vị địa lý mong muốn, chứng minh khả năng vượt trội của chúng tôi trong việc chống lại các mối đe dọa dựa trên geofencing như vậy.

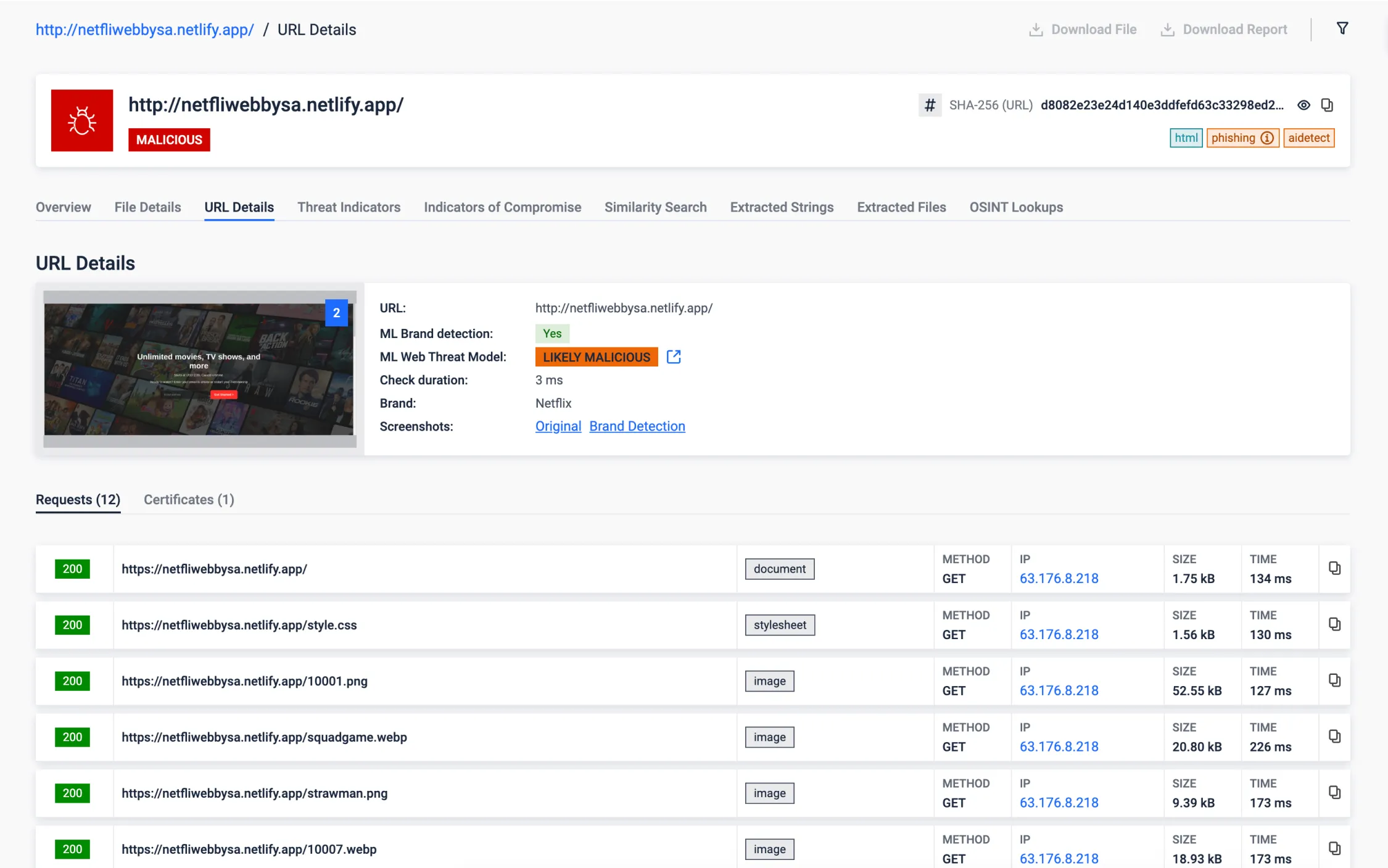

Phát hiện lừa đảo

- Phát hiện thương hiệu: Bằng cách hiển thị các trang web đáng ngờ và áp dụng công nghệ học máy tiên tiến, chúng tôi có khả năng xác định gần 300 thương hiệu. Trong ví dụ dưới đây, bạn có thể thấy một trang web giả mạo doanh nghiệp phát trực tuyến Netflix. Giải pháp của chúng tôi vượt trội trong việc so sánh nội dung của trang web với URL chính hãng, nhanh chóng xác định các hành vi gian lận nhằm bảo vệ tài sản kỹ thuật số và thông tin cá nhân của bạn. Tìm hiểu thêm .

- Phân tích dựa trên AI: Chúng tôi có một giải pháp dựa trên AI để phân tích lưu lượng mạng, cấu trúc và nội dung văn bản của trang được hiển thị. Kết quả của mô hình kết hợp có thể được xem sau 'Mô hình Mối đe dọa Web ML'.

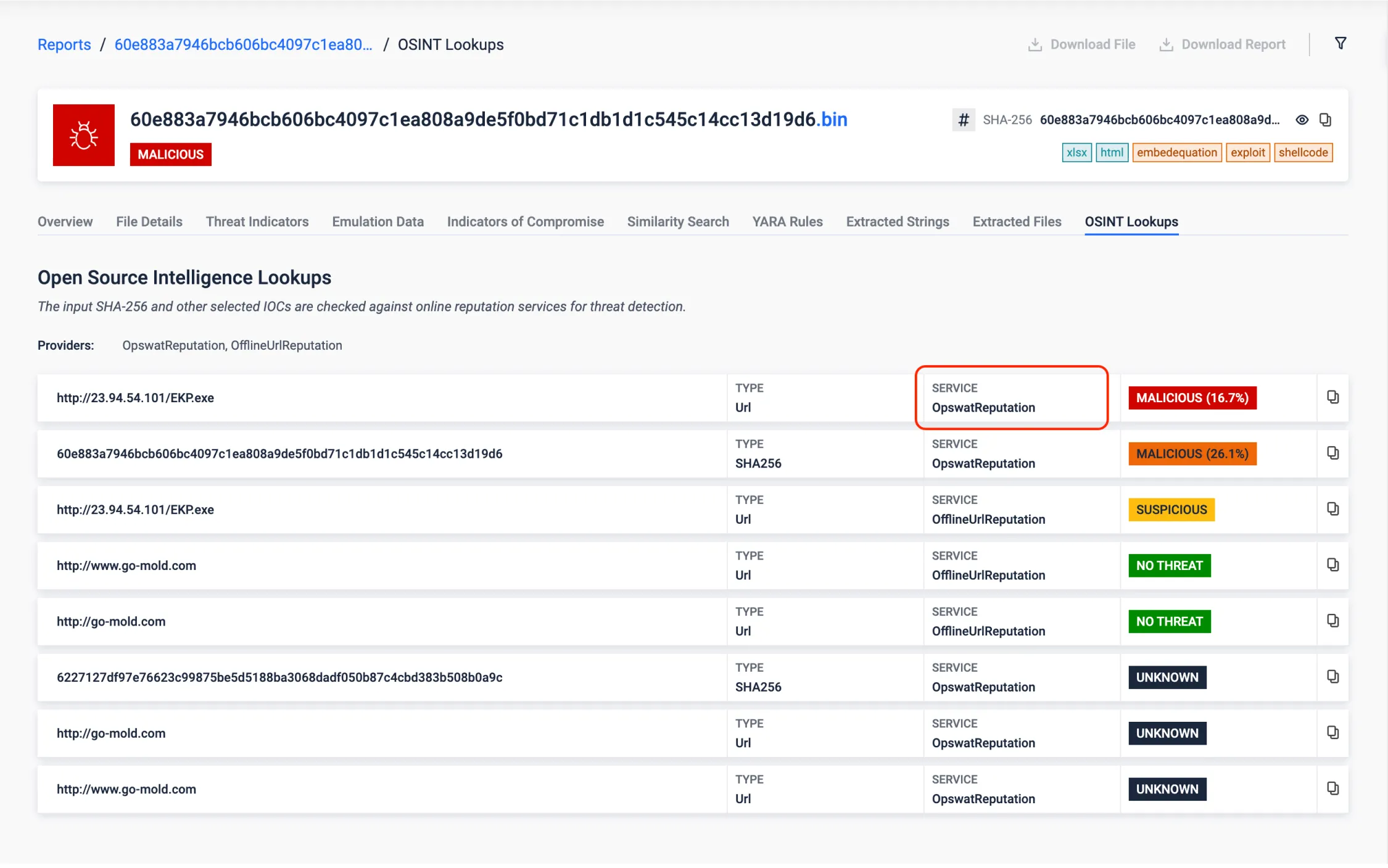

Uy tín URL ngoại tuyến

Mô hình ML phát hiện URL ngoại tuyến cung cấp một lớp phòng thủ mới bằng cách phát hiện hiệu quả các URL đáng ngờ, cung cấp một phương tiện mạnh mẽ để xác định và giảm thiểu các mối đe dọa do các liên kết độc hại gây ra. Nó tận dụng một tập dữ liệu chứa hàng trăm nghìn URL, được các nhà cung cấp có uy tín dán nhãn cẩn thận là không có mối đe dọa hoặc độc hại, để đánh giá tính khả thi của việc phát hiện chính xác các URL đáng ngờ thông qua các kỹ thuật học máy.

Điều trọng yếu cần lưu ý là tính năng này đặc biệt hữu ích trong môi trường không có kết nối mạng, nơi không thể tra cứu danh tiếng trực tuyến.

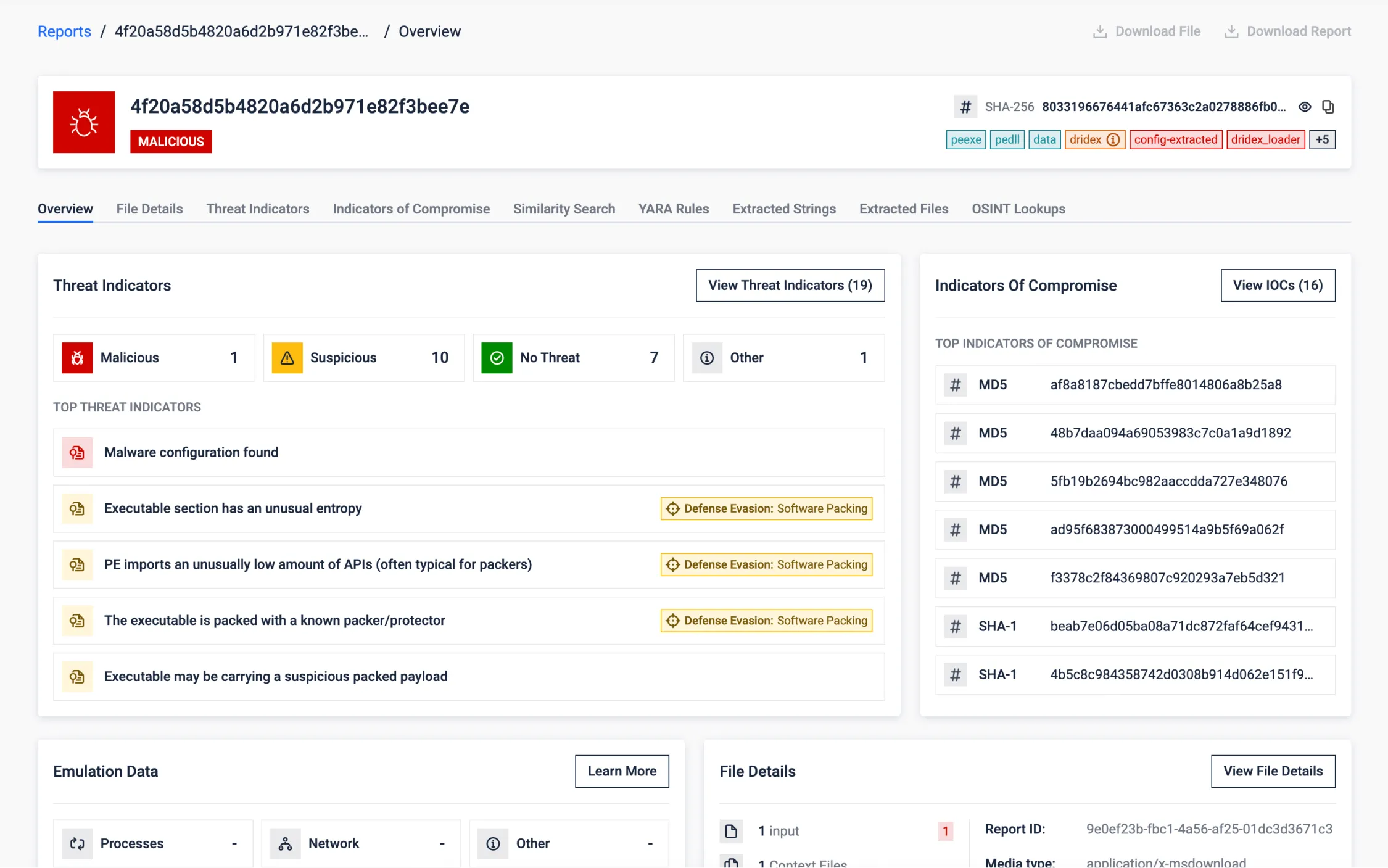

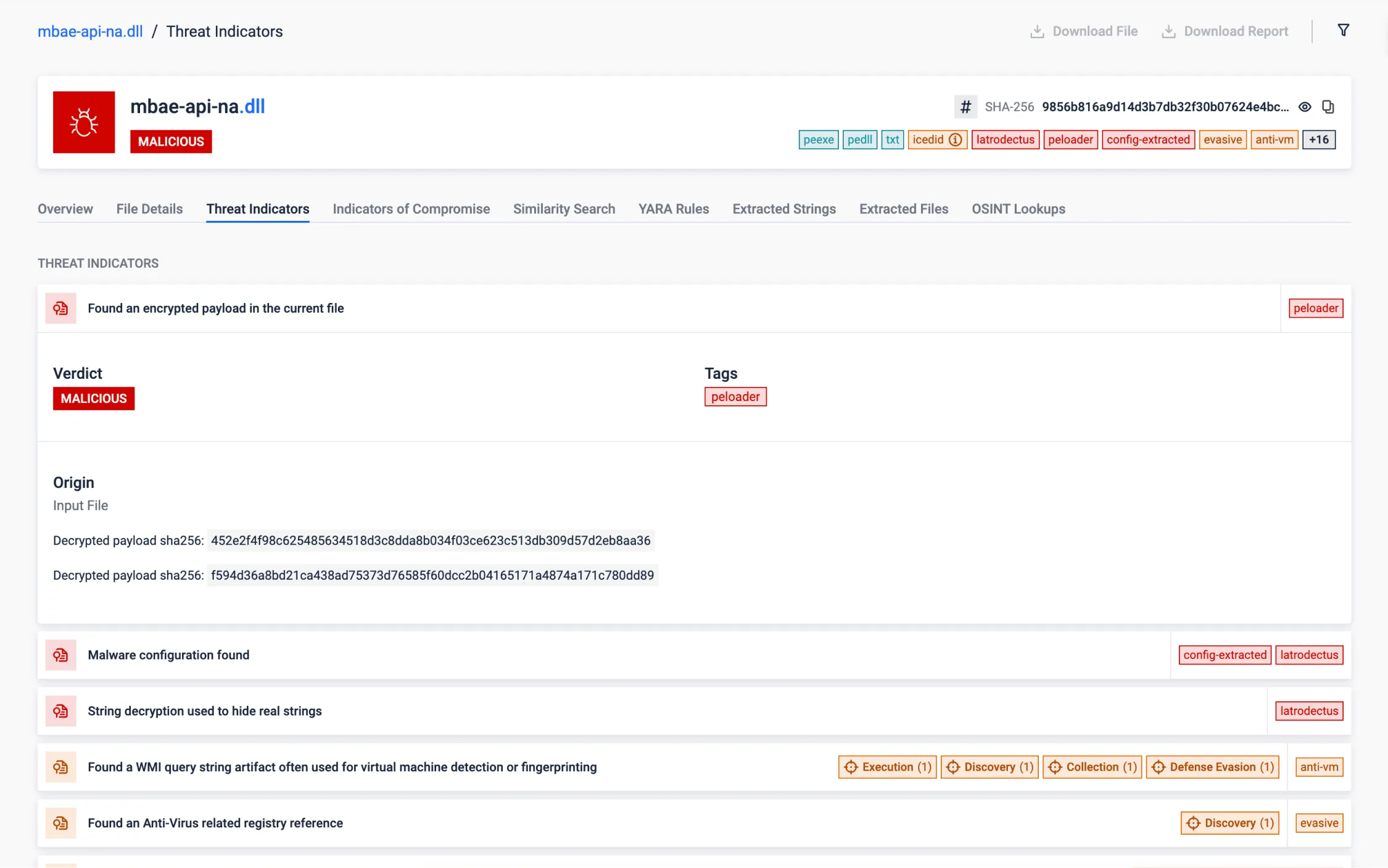

Trích xuất cấu hình mã độc của một mẫu được đóng gói

Mẫu bên dưới tiết lộ một mã độc được đóng gói bằng kỹ thuật đóng gói UPX. Mặc dù cố gắng trốn tránh phát hiện và phòng thủ, phân tích của chúng tôi đã giải nén thành công tải trọng, tiết lộ danh tính thực sự của nó là Trojan Dridex. Chúng tôi đã có thể khám phá cấu hình mã độc, làm sáng tỏ ý định độc hại đằng sau mối đe dọa này, trích xuất các IOC có giá trị.

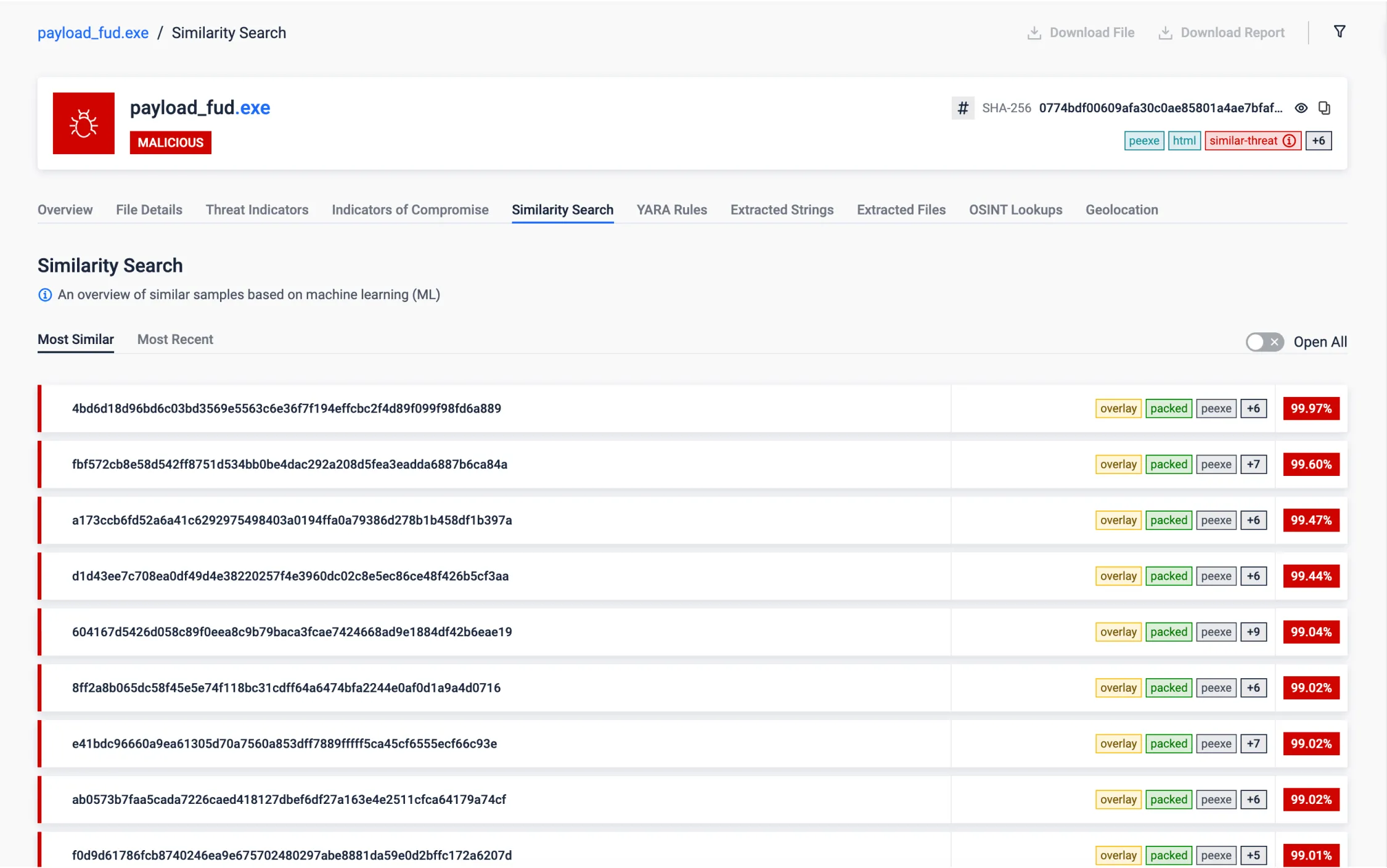

Tìm kiếm tương tự

Sử dụng chức năng Tìm kiếm tương tự, sandbox đã phát hiện ra một tệp rất giống với mã độc đã biết. Đáng chú ý là tệp này trước đây đã được đánh dấu là không độc hại, cho thấy khả năng có kết quả âm tính giả trong đánh giá bảo mật của chúng tôi. Phát hiện này giúp chúng tôi có thể nhắm mục tiêu cụ thể và khắc phục các mối đe dọa bị bỏ qua này.

Điều trọng yếu cần nhấn mạnh là Tìm kiếm tương đồng rất có giá trị đối với nghiên cứu và săn tìm mối đe dọa vì nó có thể giúp phát hiện các mẫu từ cùng một họ mã độc hoặc chiến dịch, cung cấp thêm IOC hoặc thông tin có liên quan về các hoạt động đe dọa cụ thể.

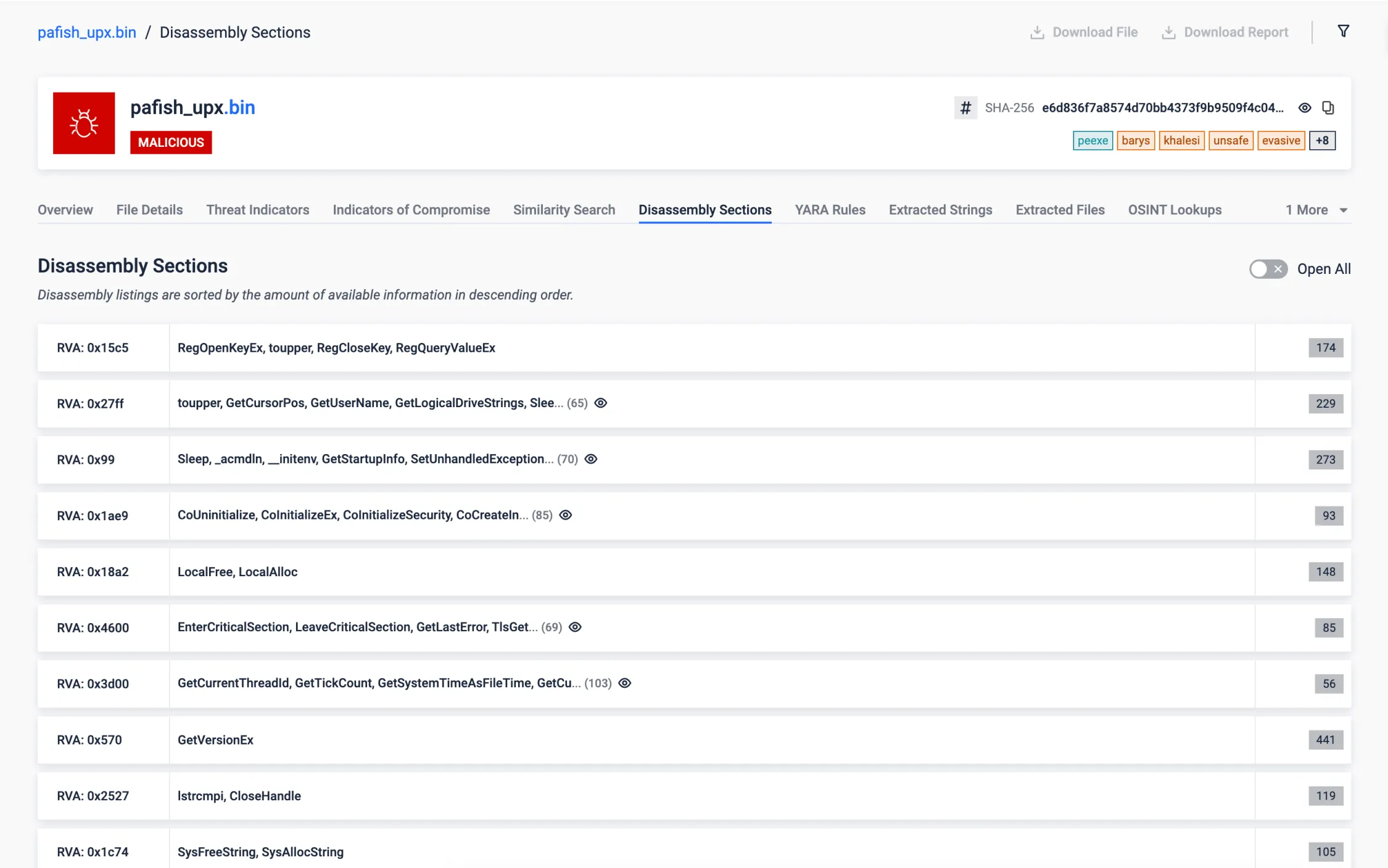

Thực thi gốc

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

.NET có thể thực thi

Mẫu đang được kiểm tra được xây dựng bằng .NET framework. Mặc dù chúng tôi không hiển thị CIL thực tế, nhưng quá trình dịch ngược của chúng tôi sẽ trích xuất và trình bày thông tin đáng chú ý, bao gồm chuỗi, hiện vật đăng ký và giao diện lập trình ứng dụng cuộc gọi.

Bên cạnh đó, chúng tôi phân tích siêu dữ liệu .NET để xác định các chức năng và tài nguyên cụ thể của .NET. Quá trình này cho phép trích xuất thông tin chi tiết về assembly, chẳng hạn như phương pháp, lớp và tài nguyên nhúng, rất trọng yếu để phân tích hành vi và cấu trúc của các ứng dụng .NET.

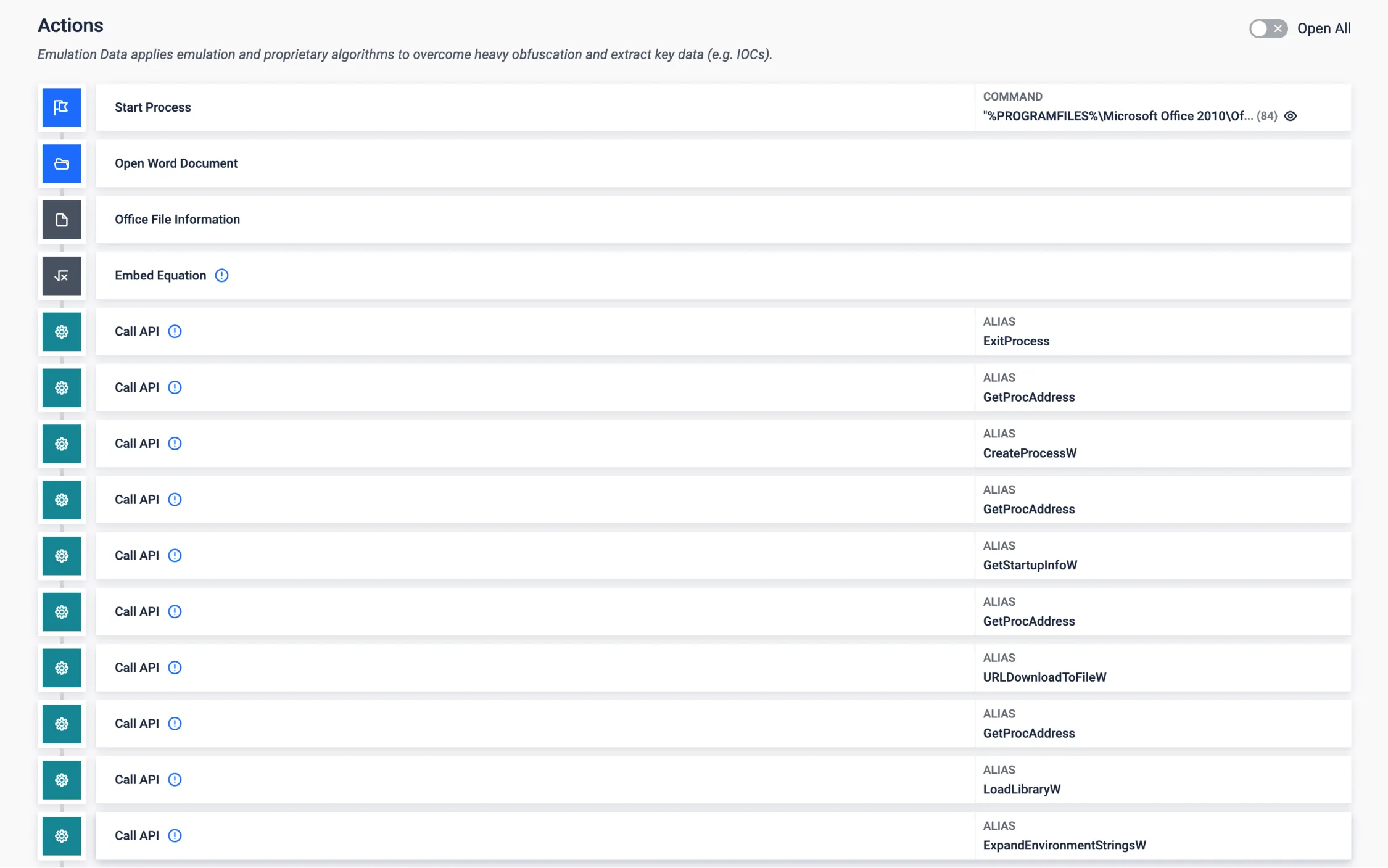

Giả lập Shellcode

Nhiều khai thác ứng dụng đưa tải trọng cuối cùng của chúng vào định dạng nhị phân thô (shellcode), có thể là một trở ngại khi phân tích tải trọng. Với mô phỏng shellcode của chúng tôi, chúng tôi có thể khám phá và phân tích hành vi của tải trọng cuối cùng, trong ví dụ này là lỗ hổng bảo mật Office được sử dụng rộng rãi trong trình soạn thảo phương trình. Do đó mở ra cánh cửa để thu thập các IOC có liên quan.

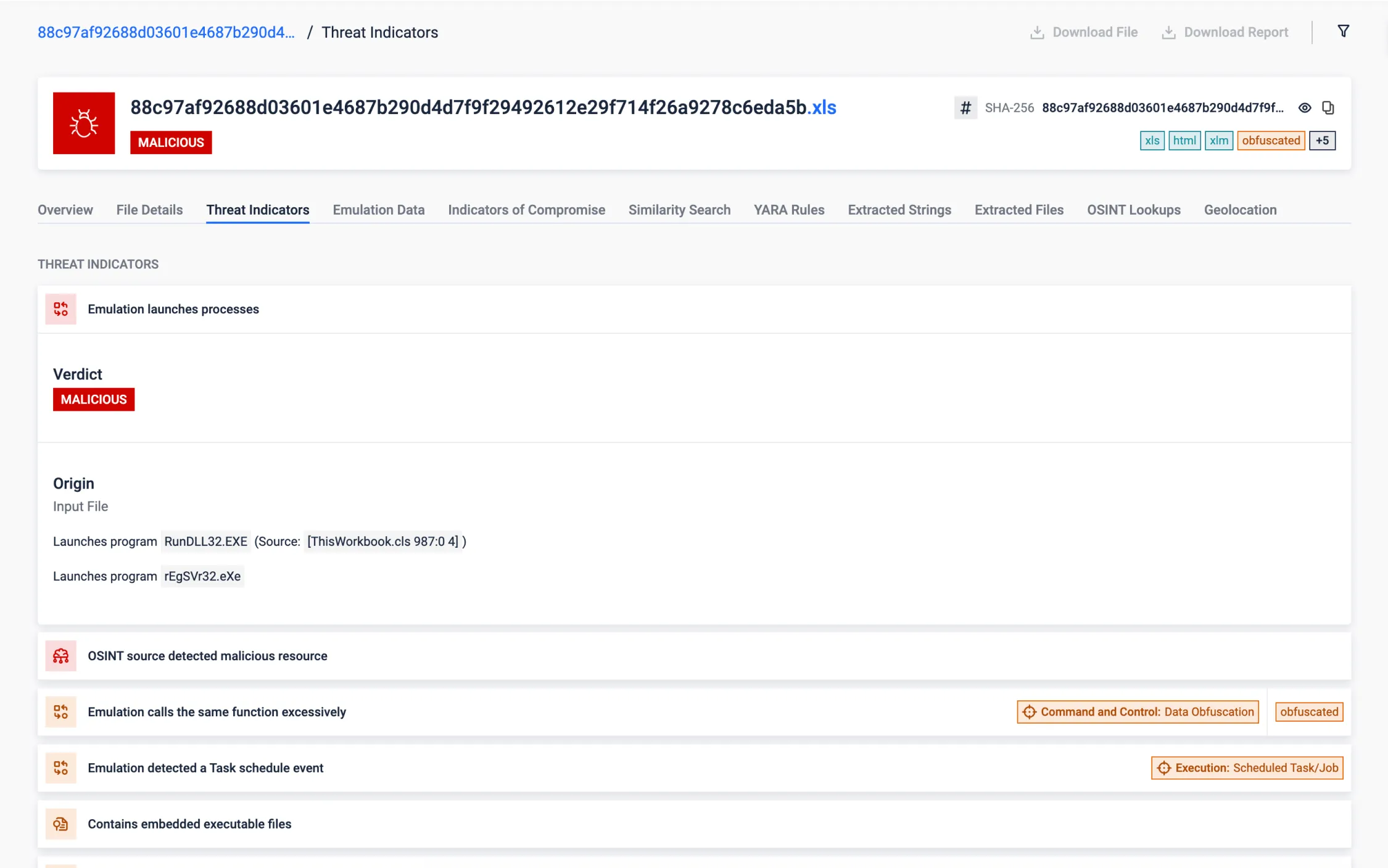

Macro VBA được che giấu rất kỹ

Macro VBA được mã hóa là một thách thức đáng kể trong việc cung cấp thời gian phản hồi hợp lý đối với các mối đe dọa đang hoạt động. Mã không rõ ràng này khiến việc phân tích và hiểu các mối đe dọa trở thành một nhiệm vụ phức tạp đòi hỏi nhiều thời gian và công sức. Công nghệ mô phỏng VBA tiên tiến của chúng tôi có thể vượt qua những thách thức này và cung cấp phân tích toàn diện về macro VBA được mã hóa cùng với thông tin chi tiết rõ ràng về chức năng của nó trong vài giây.

Mẫu được phân tích là một tài liệu Excel có mã VBA được che giấu kỹ lưỡng, mã này sẽ thả và chạy tệp .NET DLL, cùng với tệp LNK chịu trách nhiệm tiếp tục chuỗi thực thi mã độc. Sau khi mô phỏng VBA, MetaDefender Sandbox xác định các tiến trình đã khởi chạy và chức năng giải mã chính, tự động trích xuất các chuỗi đã giải mã và lưu các tệp đã xóa (trước đó đã được mã hóa cứng và mã hóa trong mã VBA). Điều này nhanh chóng cho thấy mục đích chính của mã độc và cung cấp cho chúng tôi khả năng phân tích sâu hơn về mối đe dọa này.

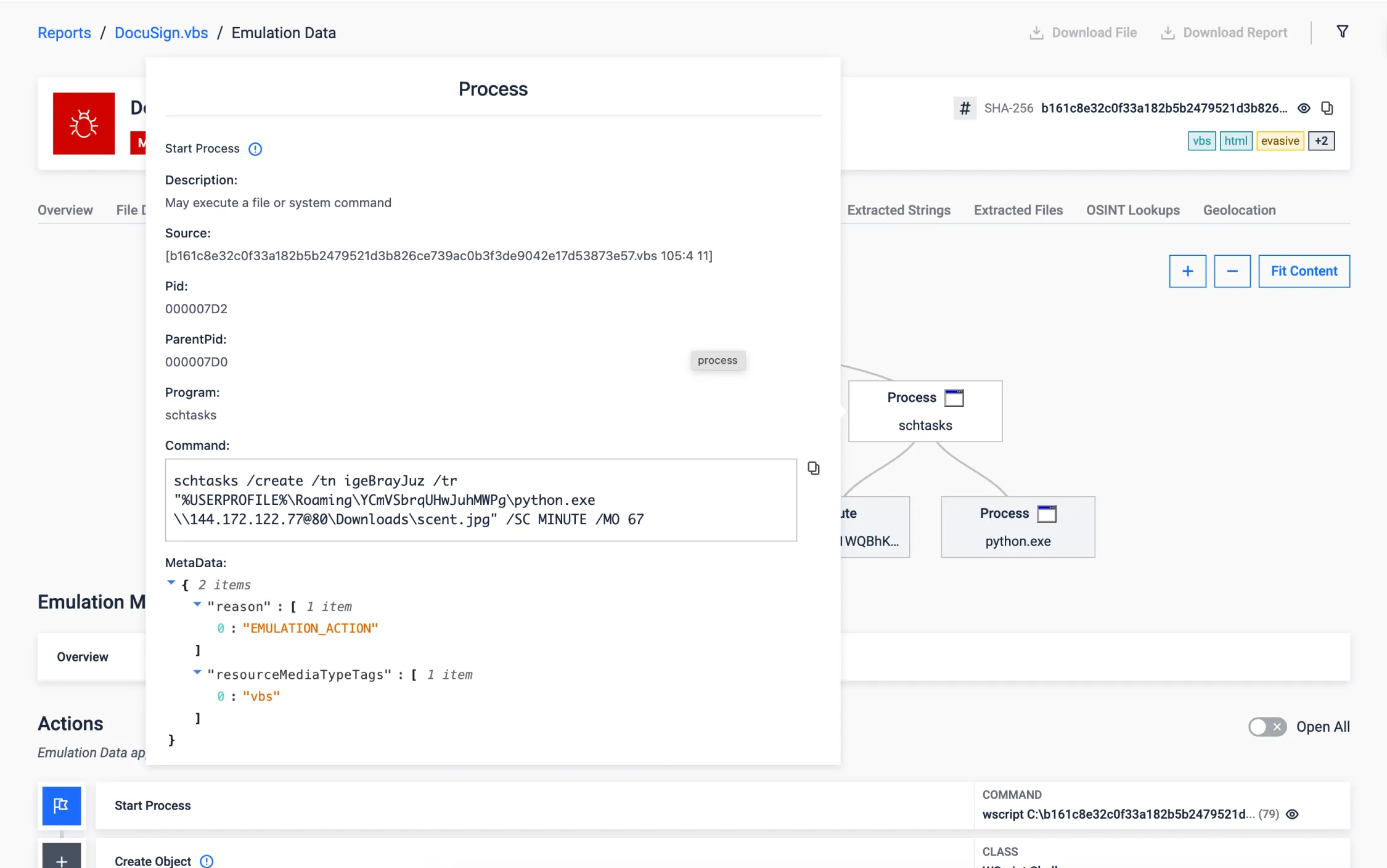

Sandbox lẩn tránh thông qua trình lập lịch tác vụ

Sử dụng Windows Task Scheduler để thực thi các payload độc hại sau này là một kỹ thuật ẩn để tránh môi trường sandbox thường thấy trong các mối đe dọa gần đây. Nó khai thác sự chậm trễ trong quá trình thực thi để bỏ qua hiệu quả cửa sổ phân tích ngắn thường thấy của sandbox.

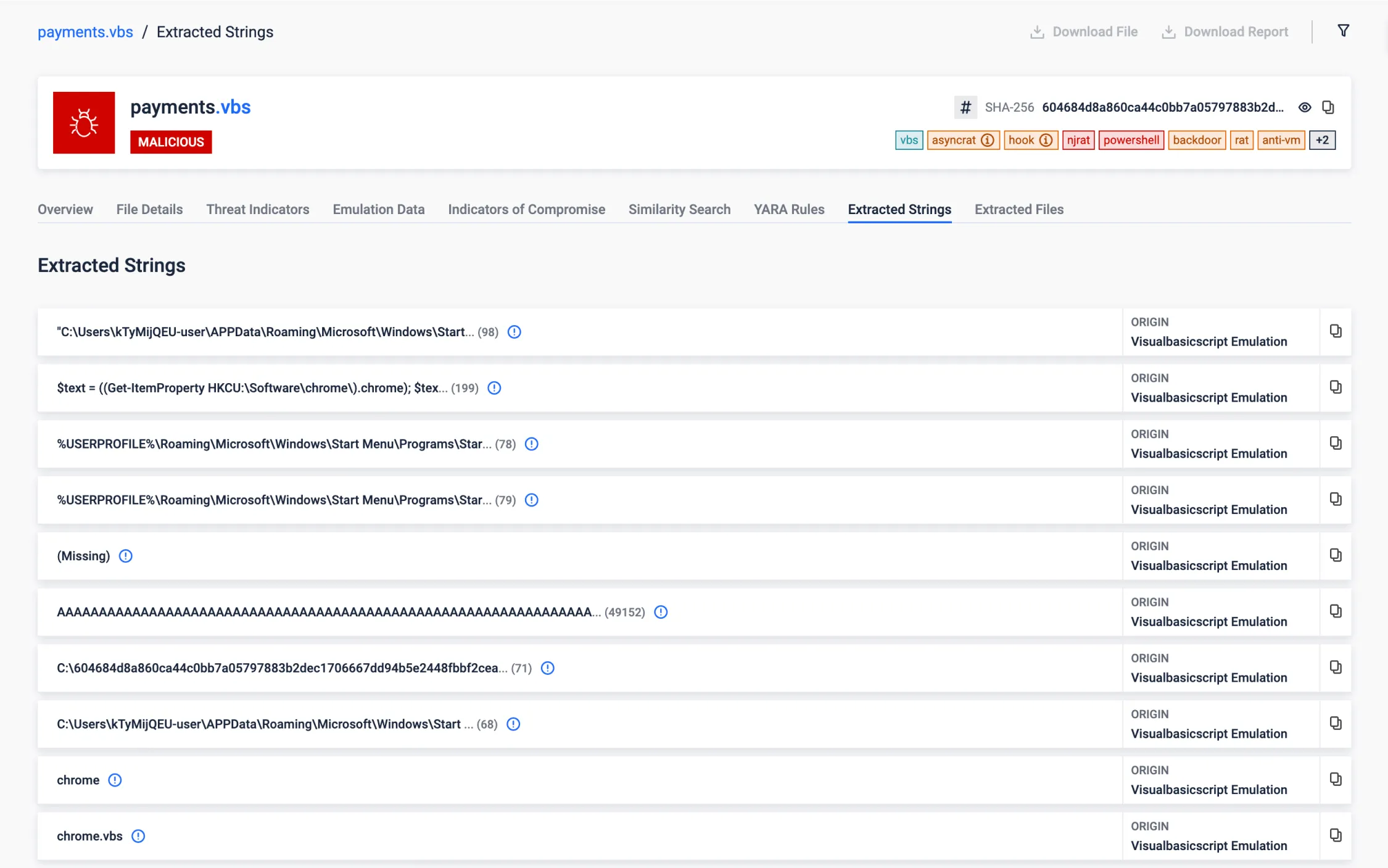

Mẫu sau đây là một VBScript được mã hóa tối nghĩa tải xuống tải trọng độc hại và tạo một tác vụ theo lịch trình để chạy nó sau 67 phút. Các môi trường giả lập truyền thống chỉ duy trì việc thực thi trong vài phút và hành vi độc hại sẽ không bao giờ bị phát hiện. Mặt khác, trình giả lập VBScript của chúng tôi có thể phát hiện và khắc phục kỹ thuật trốn tránh này (T1497), điều chỉnh môi trường thực thi để tiếp tục phân tích sâu hơn và nhận được báo cáo đầy đủ trong 12 giây.

Phản ánh .NET

NET Reflection là một tính năng mạnh mẽ do .NET framework cung cấp cho phép các chương trình kiểm tra và thao tác cấu trúc và hành vi của tệp .NET khi chạy. Nó cho phép kiểm tra các assembly, module và type, cũng như khả năng tạo động các thể hiện của type, gọi phương thức và truy cập các trường và thuộc tính.

mã độc có thể sử dụng phản xạ để tải và thực thi mã động từ các cụm không được tham chiếu tại thời điểm biên dịch, cho phép truy xuất các tải trọng bổ sung từ máy chủ từ xa (hoặc ẩn trong tệp hiện tại) và thực thi chúng mà không cần ghi chúng vào đĩa, giúp giảm nguy cơ bị phát hiện.

Trong trường hợp này, chúng ta có thể thấy cách VBScript được phân tích tải và chạy một chương trình lắp ráp .NET vào bộ nhớ trực tiếp từ các byte được lưu trữ trong sổ đăng ký Windows.

Giải mã XOR Payload được lưu trữ trong tài nguyên PE

Tính năng này cho phép tiết lộ các hiện vật ẩn được mã hóa trong tài nguyên PE. Các hiện vật độc hại thường được mã hóa để tránh bị phát hiện và che giấu mục đích thực sự của mẫu. Việc phát hiện ra các hiện vật này là điều cần thiết, vì chúng thường chứa dữ liệu trọng yếu (như thông tin C2) hoặc tải trọng. Bằng cách trích xuất chúng, môi trường giả lập có thể cung cấp quá trình quét sâu hơn, với khả năng xác định các IOC có giá trị nhất cao hơn.

Mẫu này lưu trữ các hiện vật được mã hóa bằng thuật toán XOR, đơn giản nhưng hiệu quả để tránh bị phát hiện. Bằng cách phân tích các mẫu trong dữ liệu được mã hóa, có thể đoán được khóa mã hóa, cho phép giải mã ẩn.

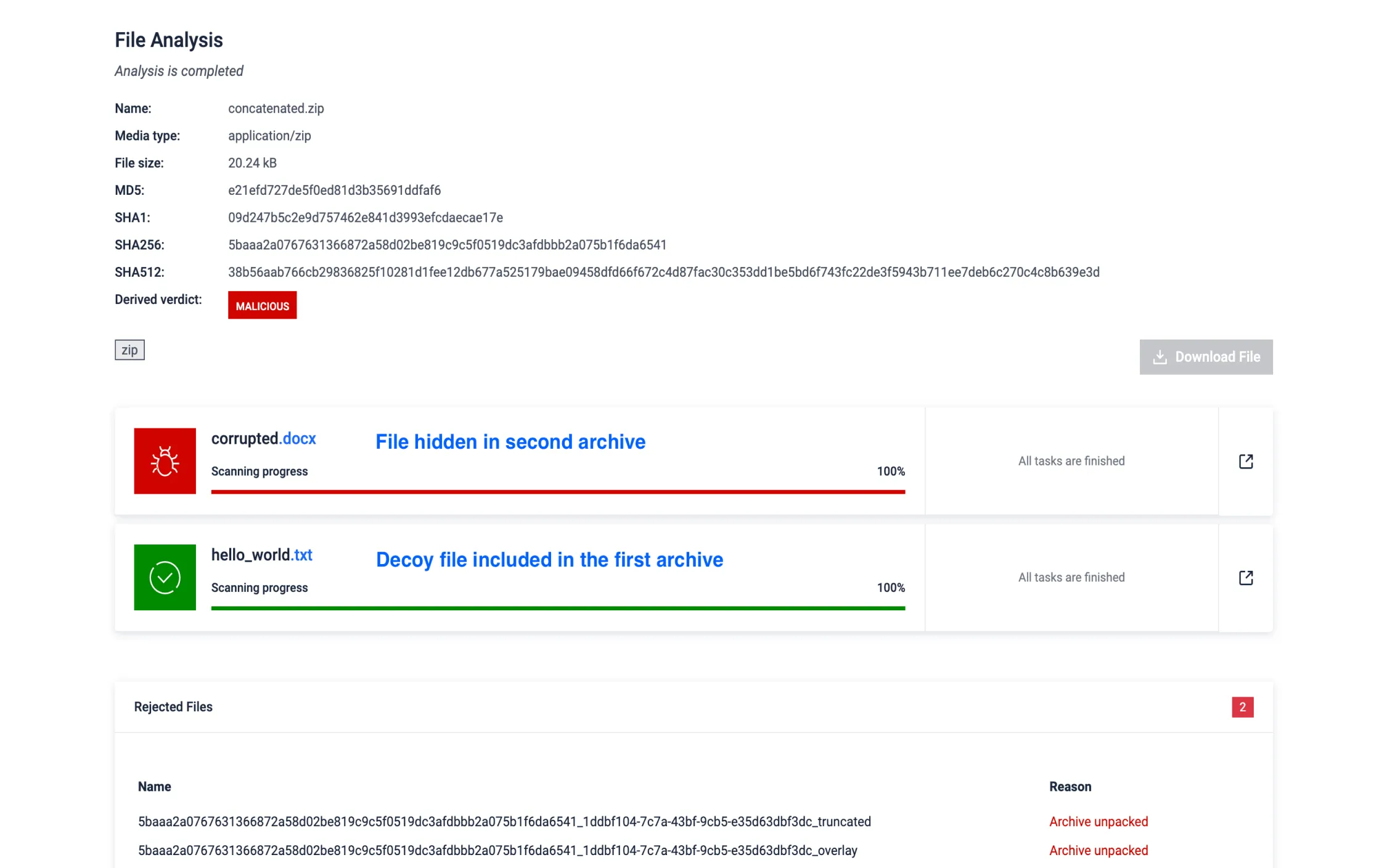

Tập trung lưu trữ lẩn tránh

Kẻ tấn công sử dụng kỹ thuật nối kho lưu trữ để ẩn mã độc bằng cách thêm nhiều kho lưu trữ vào một tệp duy nhất, khai thác cách các công cụ khác nhau xử lý chúng. Kỹ thuật này tạo ra nhiều thư mục trung tâm - các yếu tố cấu trúc chính được các trình quản lý kho lưu trữ sử dụng - gây ra sự khác biệt trong quá trình trích xuất và cho phép bỏ qua việc phát hiện nội dung độc hại ẩn trong các phần bị bỏ qua của kho lưu trữ.

Bác sĩ Sandbox phát hiện và trích xuất nội dung từ tất cả các kho lưu trữ được nối tiếp, đảm bảo không có tệp nào bị bỏ sót và vô hiệu hóa hiệu quả kỹ thuật trốn tránh này.

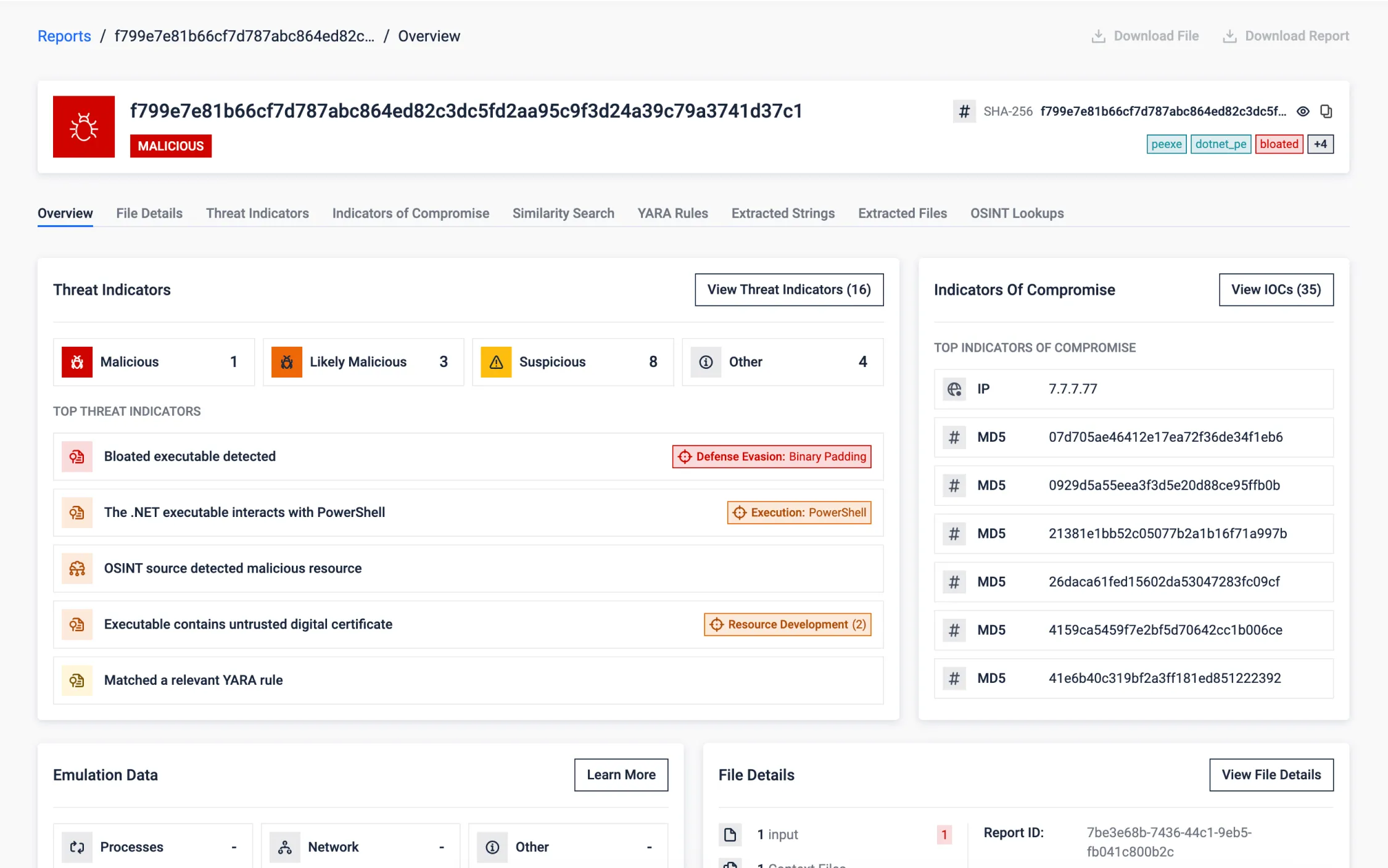

Giảm thiểu các tệp thực thi cồng kềnh

Kẻ tấn công cố tình nhồi nhét dữ liệu rác vào các tệp thực thi để tránh bị phát hiện bằng cách khai thác các hạn chế về tài nguyên và thời gian phân tích trong môi trường sandbox. Kỹ thuật lẩn tránh này nhằm mục đích làm quá tải các công cụ hoặc bỏ qua quá trình quét bằng cách vượt quá giới hạn thời gian.

MD sandbox phát hiện sớm các tệp thực thi phình to, loại bỏ dữ liệu rác và xử lý tệp nhỏ hơn để phân tích hiệu quả. Quy trình loại bỏ phình to này nhắm vào nhiều phương pháp khác nhau, bao gồm cả rác trong lớp phủ, phần PE và chứng chỉ, đảm bảo phát hiện chính xác trong khi vẫn bảo toàn tài nguyên gốc.

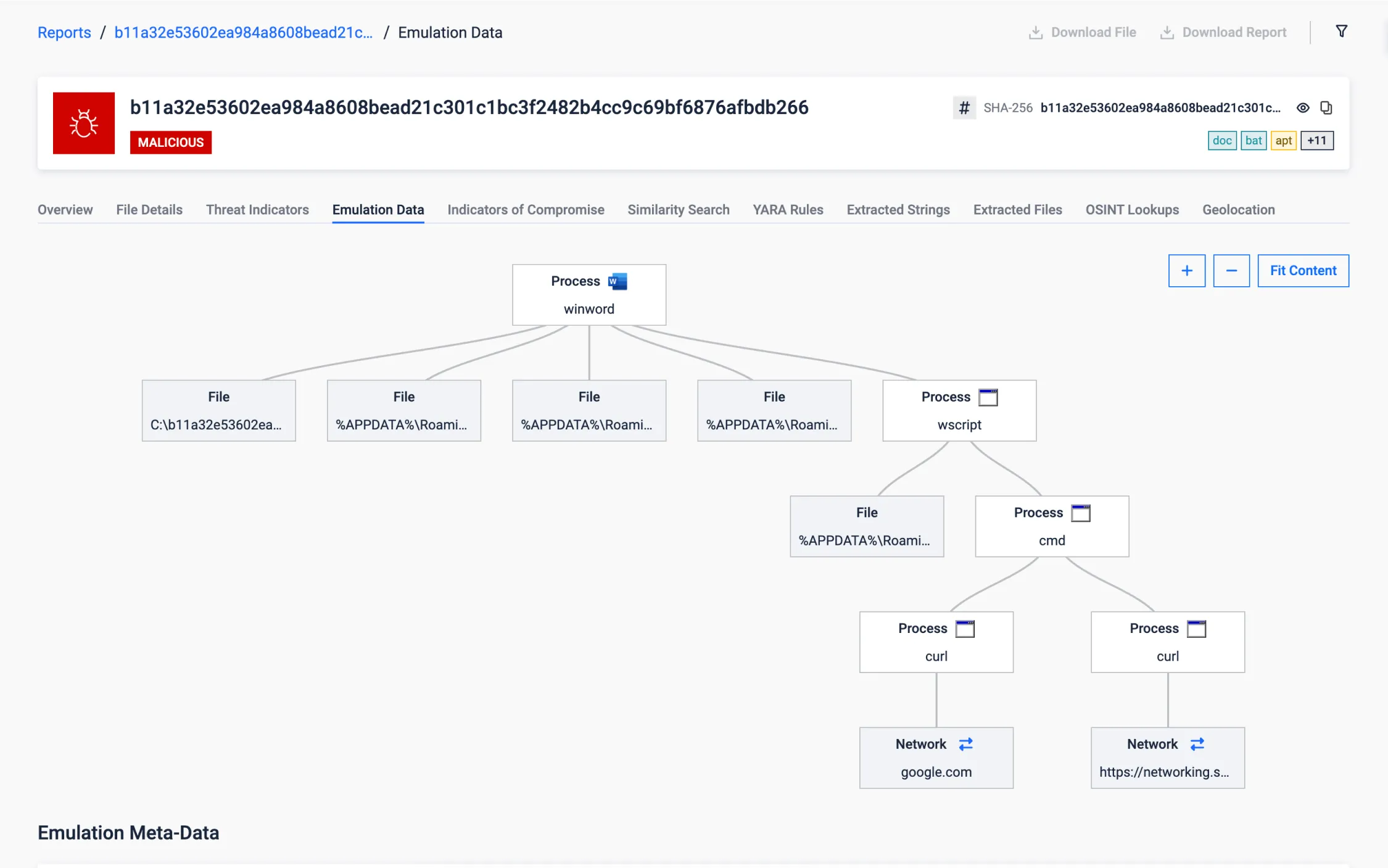

Tài liệu nhắm mục tiêu vào cơ sở hạ tầng trọng yếu

Tài liệu Văn phòng này nhắm mục tiêu cơ sở hạ tầng trọng yếu ở Iran (có nội dung bằng tiếng Ba Tư) để đánh cắp thông tin nhạy cảm, chẳng hạn như thông tin xác thực và tài liệu, và định kỳ chụp ảnh màn hình, có thể phục vụ mục đích gián điệp.

Sau khi thiết lập tính bền bỉ, nó sẽ thực hiện kiểm tra kết nối internet ban đầu một cách bí mật (đối với một tên miền đáng tin cậy như google.com) để đảm bảo kết nối ổn định, trì hoãn các hành động tiếp theo cho đến khi điều kiện mạng cho phép cuộc tấn công diễn ra. Đây là một chiến thuật thường thấy trong các cuộc tấn công vào cơ sở hạ tầng trọng yếu , môi trường mà việc truy cập internet có thể bị gián đoạn hoặc hạn chế.

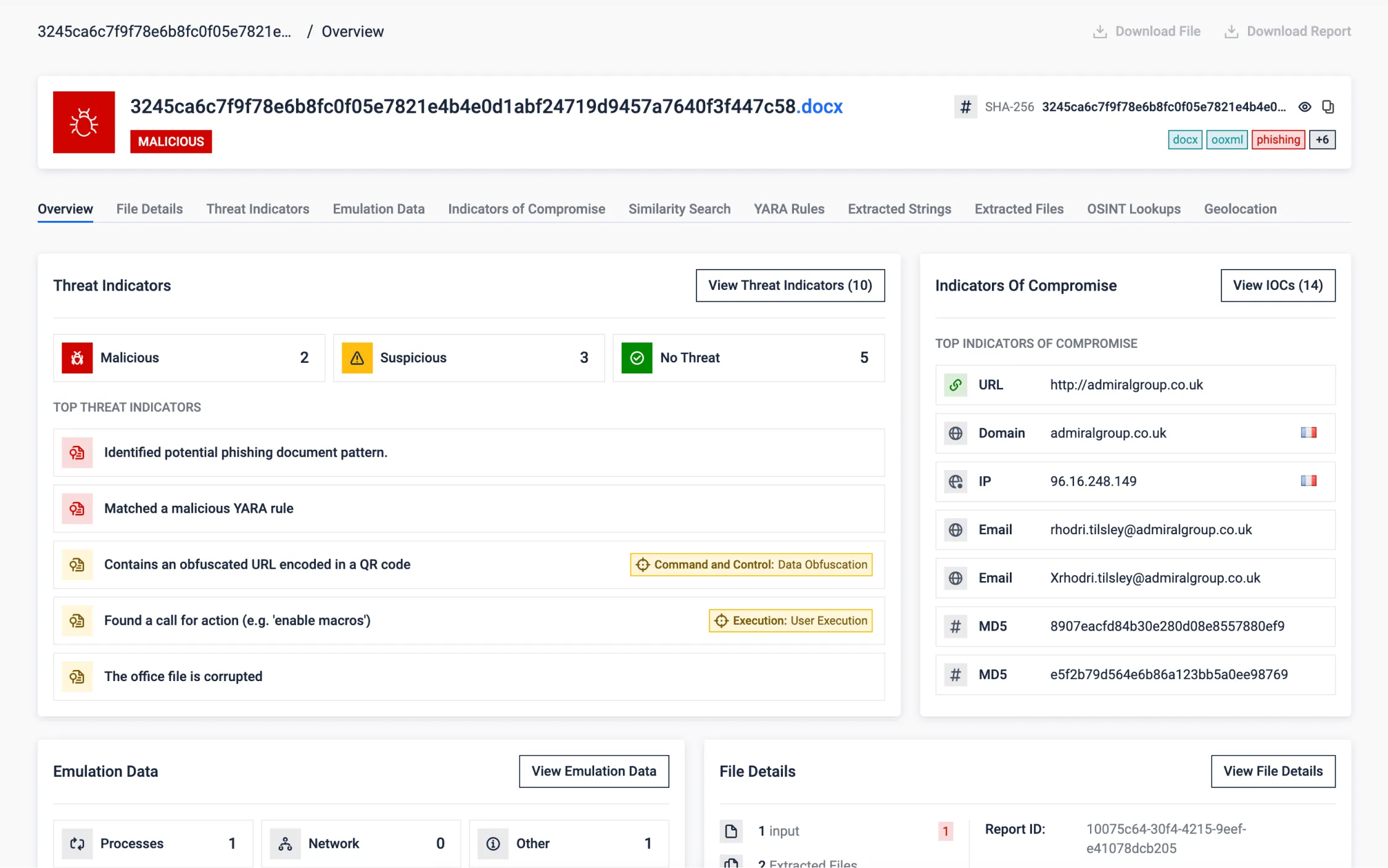

Trốn tránh thông qua các tài liệu OOXML (Office) bị hỏng

Các nhà nghiên cứu đã phát hiện ra các tài liệu OOXML (tài liệu văn phòng hiện đại) bị cố ý làm hỏng. Bằng cách sửa đổi nội dung nhị phân gần tiêu đề tệp nội bộ, các tệp bị cố ý làm hỏng có thể bị phát hiện nhầm là tệp ZIP bởi các chương trình quét tự động, vốn sẽ cố gắng trích xuất các tệp nén.

Trình xem tài liệu sẽ tự động sửa chữa tài liệu khi mở. Tại thời điểm này, mặc dù tài liệu chứa nội dung lừa đảo, nó có thể đã vượt qua các biện pháp phòng thủ một cách hiệu quả. Phân tích tự động sẽ không thể đọc được nội dung của nó và do đó bỏ lỡ các chỉ số liên quan.

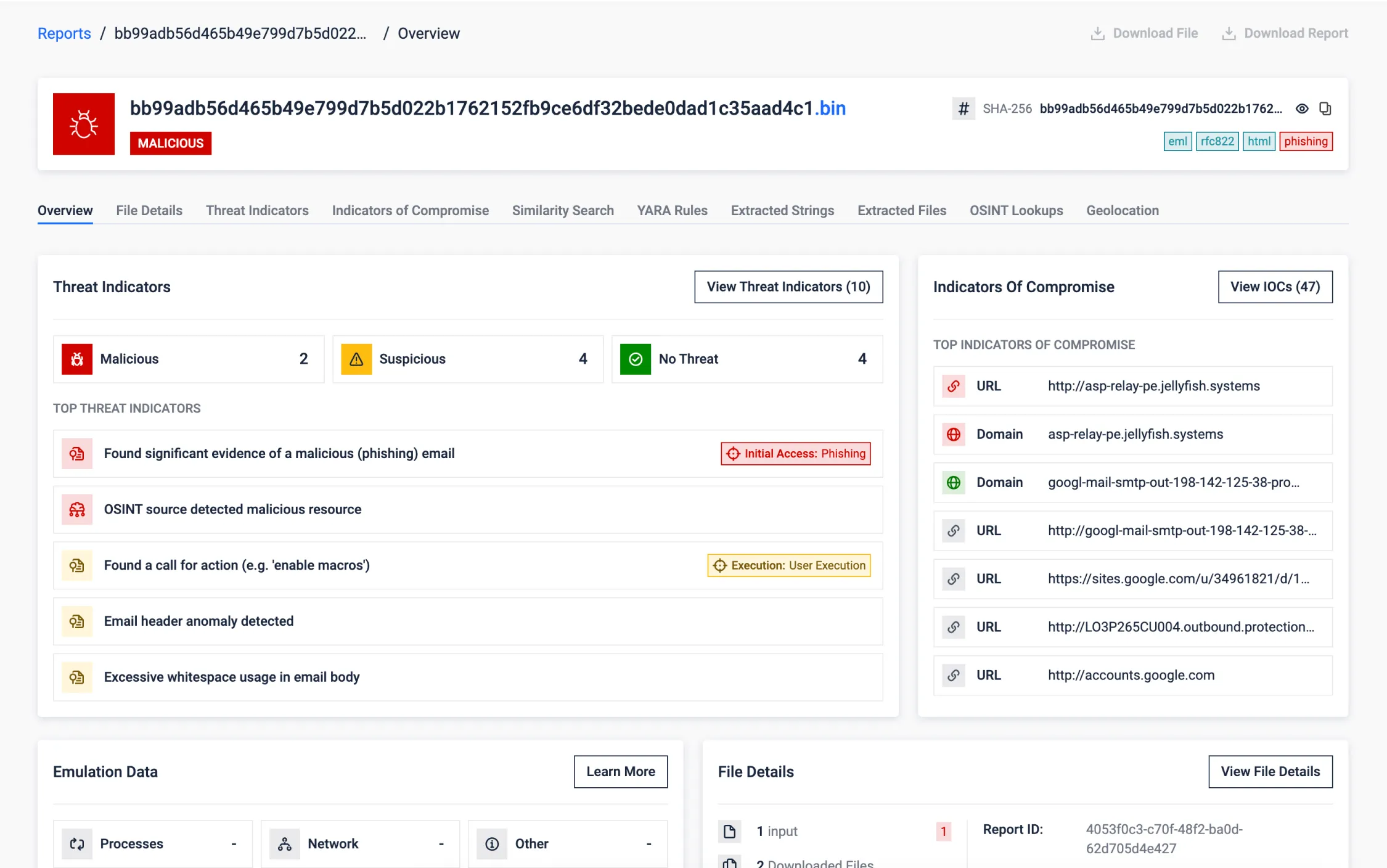

Phát hiện tấn công phát lại DKIM của Google

Các cơ chế xác thực email như SPF, DKIM và DMARC rất cần thiết, nhưng những kẻ tấn công tinh vi đôi khi có thể vượt qua chúng. Ví dụ này minh họa một tình huống trong đó một email, mặc dù đã được Google ký xác thực và vượt qua các kiểm tra tiêu chuẩn, vẫn bị xác định là độc hại. MetaDefender Sandbox .

MetaDefender Sandbox phát hiện một số bất thường cùng với các chỉ số khác:

- Vi phạm ranh giới DKIM: Nội dung được xác định nằm ngoài phạm vi chữ ký DKIM.

- Kỹ thuật che giấu: Phát hiện khoảng trắng quá mức được sử dụng để che giấu ý định xấu.

- Mẫu lừa đảo: Nhận biết được đặc điểm kêu gọi hành động khẩn cấp của các nỗ lực lừa đảo.

- Phân tích tiêu đề: Đánh dấu các điểm bất thường trong tiêu đề email liên quan đến việc lạm dụng ứng dụng OAuth.

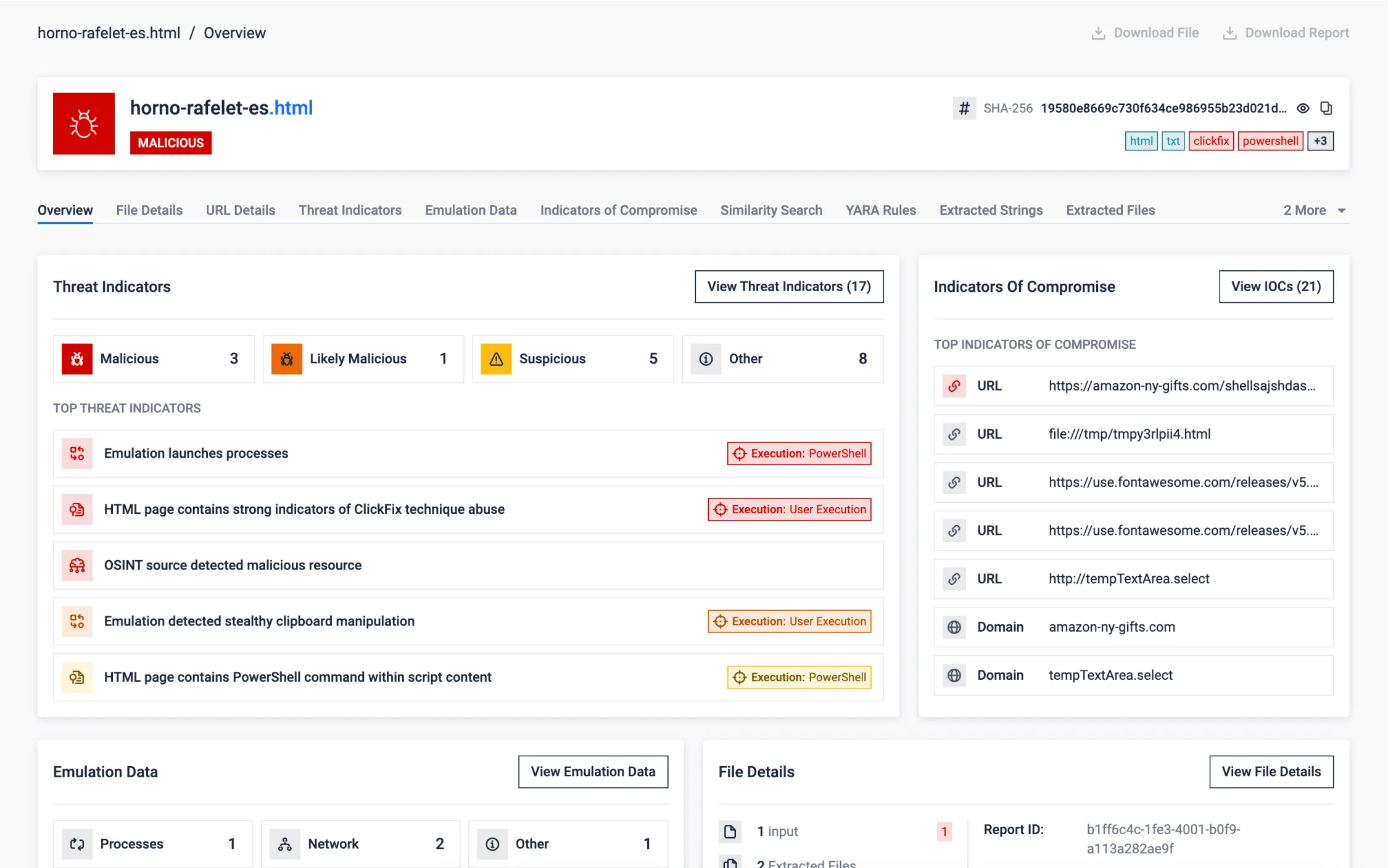

ClickFix, một kỹ thuật lừa đảo xã hội đang thịnh hành

ClickFix là một mối đe dọa trực tuyến mới nổi, lợi dụng kỹ thuật xã hội để âm thầm lừa người dùng thực thi các lệnh độc hại. Không giống như lừa đảo truyền thống, ClickFix hoạt động thông qua các yếu tố UX lừa đảo và thao túng clipboard thay vì tải xuống tệp hoặc đánh cắp thông tin đăng nhập.

Trang web ClickFix hiển thị màn hình reCAPTCHA hoặc "bảo vệ bot" giả mạo để trông có vẻ hợp pháp. Sau đó, người dùng được yêu cầu xác minh danh tính—thường thông qua một tương tác trông có vẻ vô hại—trong khi, ở chế độ nền, mã JavaScript được mã hóa sẽ chạy âm thầm. Tập lệnh này sẽ tự động giải mã một lệnh độc hại và sao chép trực tiếp vào bộ nhớ tạm của hệ thống. Tiếp theo, người dùng được cung cấp các hướng dẫn gây hiểu lầm và hướng dẫn thực thi mã độc mà không hề hay biết về mối nguy hiểm.

ClickFix nhấn mạnh cách các kỹ thuật web đơn giản, kết hợp với việc lừa dối người dùng, có thể vượt qua các lớp bảo mật truyền thống một cách hiệu quả—khiến phân tích môi trường giả lập trở nên trọng yếu để phát hiện các cuộc tấn công lén lút, ít dấu vết như thế này.

MetaDefender Sandbox Phân tích mối đe dọa này từ đầu đến cuối. Sandbox bắt đầu bằng cách hiển thị URL độc hại và áp dụng các mô hình phát hiện lừa đảo để xác định nội dung đáng ngờ. Sau đó, nó trích xuất và mô phỏng JavaScript, mô phỏng hành động của người dùng cho đến thời điểm trọng yếu khi bảng tạm bị sửa đổi. Khi lệnh ẩn được phát hiện, nó sẽ được mô phỏng, cho phép sandbox theo dõi toàn bộ luồng thực thi độc hại. Điều này không chỉ phơi bày chiến thuật dựa trên bảng tạm mà còn tiết lộ hành vi và chuỗi lây nhiễm của payload.

Tấn công chuỗi cung ứng

Vụ tấn công chuỗi cung ứng SolarWinds minh họa rõ ràng rằng chỉ một vài thay đổi mã nhỏ trong phần mềm đáng tin cậy cũng có thể dẫn đến các vi phạm quy mô lớn, vượt qua được các lớp phòng thủ truyền thống. Các tác nhân đe dọa đã chèn một cửa hậu (backdoor) tinh vi vào một tệp DLL hợp lệ, nhúng logic độc hại đồng thời vẫn giữ nguyên chức năng ban đầu. Payload được thực thi lặng lẽ trong một luồng song song, bắt chước các thành phần hợp pháp; kèm theo chữ ký số hợp lệ và hành vi liền mạch, DLL này đã né tránh được cơ chế phát hiện và mở cửa truy cập bí mật cho hàng nghìn nạn nhân là tổ chức lớn. Việc chuỗi công cụ xây dựng (build pipeline) bị xâm phạm đã biến các bản cập nhật đáng tin cậy thành phương tiện cho một chiến dịch xâm nhập toàn cầu.

Mặc dù một cửa hậu 4.000 dòng có vẻ trọng yếu, nhưng trong bối cảnh mã nguồn của một doanh nghiệp lớn, nó dễ bị bỏ qua. Đây là nơi MetaDefender Sandbox excels: nó không chỉ kiểm tra mã, mà còn quan sát những gì phần mềm thực hiện. Nó đánh dấu các sai lệch so với hành vi bình thường, hướng dẫn các nhà phân tích đến những gì thực sự trọng yếu - loại bỏ nhiễu để làm nổi bật các mối đe dọa mà các đánh giá truyền thống có thể bỏ sót.

Detonator - Hành trình không hồi kết

để phát hiện các mối đe dọa zero-day

Câu chuyện đằng sau công nghệ phân tích động hàng đầu trong ngành của OPSWAT

Được tin cậy toàn cầu để bảo vệ những điều trọng yếu

OPSWAT Được hơn 1.900 tổ chức trên toàn thế giới tin tưởng để bảo vệ dữ liệu, tài sản và mạng lưới quan trọng của họ khỏi...

Các mối đe dọa từ thiết bị và tệp tin.

Cộng đồng FileScan.io

Phát hiện các mối đe dọa ẩn với phân tích mã độc chuyên sâu, được hỗ trợ bởi công nghệ MetaDefender Aether của OPSWAT — dùng thử miễn phí.

Hỗ trợ tuân thủ

với các yêu cầu quy định

Khi các cuộc tấn công mạng và tác nhân đe dọa ngày càng tinh vi, các cơ quan quản lý trên toàn cầu đang ban hành các quy định nhằm bảo đảm cơ sở hạ tầng trọng yếu thực hiện đầy đủ các biện pháp cần thiết để duy trì an toàn.

Bắt đầu chỉ với 3 bước đơn giản

Tài nguyên được đề xuất

MetaDefender Aether for Core

Khảo sát Phát hiện & Phản hồi SANS 2025

Báo cáo Toàn cảnh mối đe dọa mạng 2025 của OPSWAT

Hỏi đáp

Aether là giải pháp phát hiện zero-day hợp nhất, tích hợp Emulation Sandbox, danh tiếng mối đe dọa, tìm kiếm tương đồng bằng ML và tình báo mối đe dọa phong phú, tất cả trong một giao diện người dùng (UI)/API duy nhất, thân thiện với nhà phân tích.

Nó sử dụng mô phỏng cấp độ CPU (không phải máy ảo có thể bị phát hiện dấu vết) để buộc phần mềm độc hại thực thi logic thực của nó, giải nén các payload chỉ tồn tại trong bộ nhớ và phơi bày các kỹ thuật né tránh (vòng lặp ngủ, hàng rào địa lý, trình tải .NET, kỹ thuật giấu tin) một cách nhanh chóng và trên quy mô lớn.

Aether được xây dựng trên cùng nền tảng sandbox dựa trên cơ chế giả lập như Adaptive Sandbox, đồng thời mở rộng với khả năng tương quan tình báo, làm giàu dữ liệu tự động và hỗ trợ săn tìm mối đe dọa.

- Sandbox = công cụ phân tích.

- Aether là giải pháp phát hiện Zero-day toàn diện, được xây dựng xoay quanh công cụ phân tích cốt lõi này.

Aether sử dụng cơ chế giả lập ở cấp độ CPU thay vì máy ảo hoàn toàn, cho phép phân tích chỉ trong vài giây thay vì vài phút, đồng thời đạt thông lượng cao hơn, khả năng chống lẩn tránh tốt hơn và dễ dàng mở rộng trên nhiều mô hình triển khai.

Cung cấp phán quyết rõ ràng kèm điểm rủi ro mối đe dọa, hành vi thực thi theo thời gian thực và ánh xạ MITRE ATT&CK, payload/cấu hình đã được unpack, chỉ báo mạng và C2, cùng các IOC có thể xuất ra (MISP/STIX) sẵn sàng cho chặn và threat hunting — đồng thời ứng dụng ML để xác định độ tương đồng và gom cụm các chiến dịch liên quan.

Triển khai tại chỗ (bao gồm cả môi trường hoàn toàn tách biệt với mạng không dây), trên đám mây của bạn hoặc sử dụng thông qua... API Nó có cấu hình vận hành đơn giản: các bản cập nhật phát hiện được tách rời và triển khai liên tục, đồng thời bạn có thể tích hợp với SSO (SAML 2.0) và hệ thống quản lý vé/SOAR của mình.

Hướng dẫn phi công làm quen với một quy trình làm việc thực tế (ví dụ: tệp đính kèm email hoặc email đến). MFT (tệp tin) và sao chép lưu lượng truy cập đáng ngờ sang Aether trong 2-4 tuần; đo lường số lượng phát hiện mới, thời gian phân loại được tiết kiệm và số lượng IOC thu được để xây dựng luận chứng về lợi tức đầu tư.