File-Based Vulnerability Assessment

Phát hiện lỗ hổng ứng dụng trước khi chúng được cài đặt

Của chúng tôi File-Based Vulnerability Assessment công nghệ phát hiện các lỗ hổng dựa trên ứng dụng và tệp trước khi chúng được cài đặt. Chúng tôi sử dụng công nghệ được cấp bằng sáng chế của mình (US 9749349 B1) để liên kết các lỗ hổng với các thành phần phần mềm, trình cài đặt sản phẩm, gói chương trình cơ sở và nhiều loại tệp nhị phân khác, được thu thập từ cộng đồng người dùng và khách hàng doanh nghiệp rộng lớn.

Sự tăng trưởng của Software Các lỗ hổng gia tăng

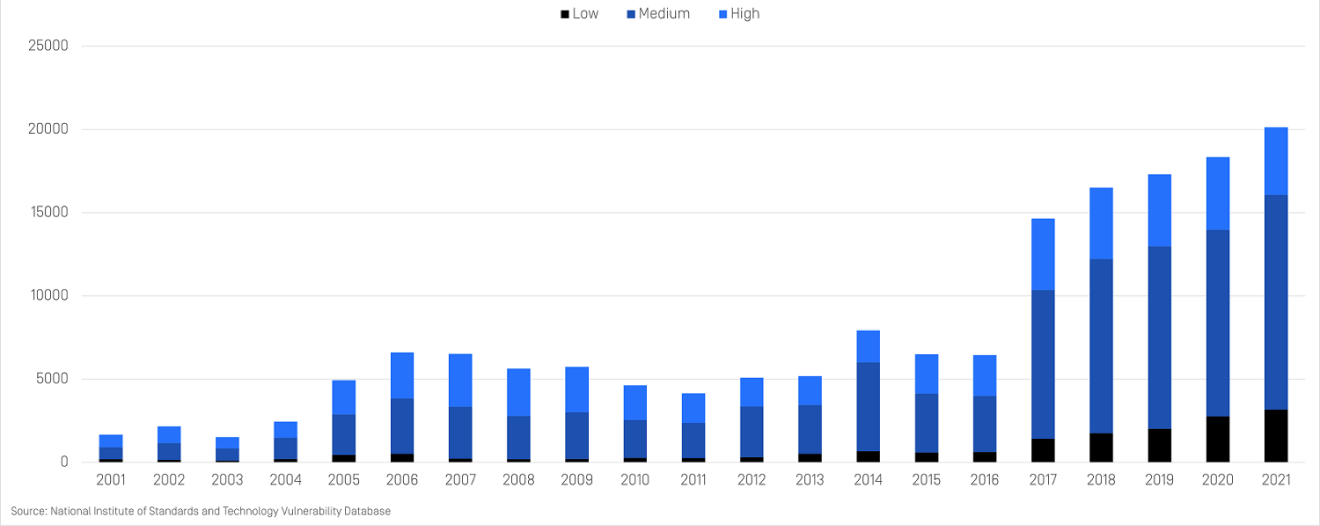

Khi phần mềm trở nên phức tạp hơn, số lượng lỗ hổng ứng dụng tăng lên. Mỗi năm, một kỷ lục mới được thiết lập cho số lượng lỗ hổng đã biết, bao gồm không chỉ các lỗ hổng hệ điều hành và ứng dụng mà còn cả các thành phần nhị phân, phần sụn Internet of Things (IoT) và các lỗ hổng dựa trên tệp khác.

18,400

13.62%

Sự phát triển nhanh chóng của các lỗ hổng dựa trên tệp

Các lỗ hổng dựa trên tệp là một trong những loại lỗ hổng phát triển nhanh nhất trong những năm gần đây.

Đánh giá lỗ hổng dựa trên ứng dụng và tệp

IOT Software và lỗ hổng phần mềm

Các lỗ hổng trong phần mềm IoT và lỗ hổng phần sụn đang ngày càng trở nên quan trọng. Các thiết bị IoT thường được thiết kế cho các chức năng cụ thể và thiếu các biện pháp phòng ngừa bảo mật. Ngăn chặn phần sụn dễ bị tấn công được triển khai trên các thiết bị IoT là một biện pháp bảo mật quan trọng do sự phát triển nhanh chóng của các thiết bị IoT. Công nghệ quét lỗ hổng của chúng tôi có khả năng phát hiện lỗ hổng phần mềm trước khi cài đặt và triển khai.

Hơn một tỷ điểm dữ liệu

Các lỗ hổng liên quan đến các thành phần nhị phân cụ thể rất khó phát hiện với công nghệ quét lỗ hổng truyền thống. Công nghệ tiên tiến của chúng tôi đã thu thập và phân tích hơn một tỷ (và đang phát triển) các điểm dữ liệu phần mềm dễ bị tấn công từ các thiết bị tự nhiên và sử dụng dữ liệu này làm nền tảng để đánh giá các lỗ hổng dựa trên các thành phần phần mềm.

Phát hiện trình cài đặt dễ bị tổn thương

Hàng triệu người dùng phải đối mặt với các cuộc tấn công tận dụng các lỗ hổng. Phát hiện và ngăn chặn các chương trình cài đặt xâm nhập vào mạng của bạn và được sử dụng để truyền bá các lỗ hổng là một trong những phương pháp hay nhất về an ninh mạng hàng đầu.

Đánh giá các lỗ hổng trước khi chúng được triển khai

Hầu hết các giải pháp quét lỗ hổng đều xác định lỗ hổng sau khi ứng dụng đã được cài đặt, tạo ra cửa sổ phát hiện có thể bị khai thác. OPSWAT Bảo mật máy tính được cấp bằng sáng chế File-Based Vulnerability Assessment (US 9749349 B1) công nghệ đánh giá và xác định các lỗ hổng thông qua các tệp nhị phân được liên kết với các thành phần dễ bị tấn công hoặc các phiên bản ứng dụng cụ thể. Nó cung cấp cho quản trị viên CNTT khả năng:

- Kiểm tra một số loại phần mềm nhất định để tìm các lỗ hổng đã biết trước khi cài đặt

- Quét hệ thống để tìm các lỗ hổng bảo mật đã biết khi thiết bị ở trạng thái nghỉ

- Nhanh chóng kiểm tra các ứng dụng đang chạy và các thư viện đã tải của chúng để tìm lỗ hổng bảo mật