Tệp SVG*: Bộ mặt mới của Malspam Payloads

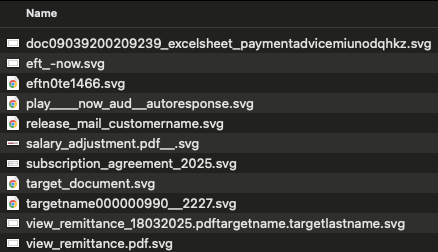

Trong vài tháng qua, OPSWAT Các nhà phân tích tình báo về mối đe dọa đã quan sát thấy các chiến dịch thư rác và lừa đảo thông tin xác thực gửi các tệp SVG được mã hóa đến các danh sách gửi thư thông thường (mọi hộp thư đến mà chúng có thể tiếp cận).

Một trong hai điểm khác biệt trọng yếu giữa các tệp SVG này, so với những gì người ta có thể mong đợi từ bất kỳ email thông thường nào có chứa hình ảnh nhúng, là người gửi có thể đang hướng dẫn người nhận mở các tệp này bằng cách chỉ ra cảm giác cấp bách thông qua một câu chuyện được tạo ra thường thấy trong các chiến dịch thư rác - chẳng hạn như hóa đơn chưa thanh toán, thư thoại bị nhỡ hoặc hướng dẫn giả mạo từ ban quản lý cấp cao (mồi nhử).

Sự khác biệt còn lại là các tệp SVG này chứa JavaScript độc hại hoặc liên kết nhúng đến các trang đích giả mạo để thu thập thông tin đăng nhập hoặc đánh cắp thông tin cá nhân.

Đối với những người thực hành bảo mật dày dạn kinh nghiệm, việc chuyển đổi loại tệp này không có gì đáng ngạc nhiên. Việc theo dõi xu hướng nghề thủ công dựa trên tệp trong nhiều năm đã chỉ ra rằng những kẻ đe dọa rất giỏi trong việc xác định các loại tệp tạo cơ hội để trốn tránh các biện pháp phòng thủ và tăng tỷ lệ phân phối đến người dùng mục tiêu.

Tại sao JavaScript là Payload thực sự

Những người theo dõi các tác nhân cụ thể có thể đưa ra giả thuyết với độ tin cậy cao rằng bước ngoặt về thủ thuật tệp tin này là bước tiếp theo hợp lý trong việc thúc đẩy các chiến dịch nhằm duy trì phạm vi phát hiện thấp chống lại các biện pháp đối phó an ninh hiện tại.

Vì các kỹ thuật "sống dựa vào đất đai" có xu hướng được ưa chuộng để đảm bảo hiệu quả rộng rãi của các chiến dịch, nên giải pháp được ưa chuộng và đã được thử nghiệm thường sẽ là mẫu số chung nhất: JavaScript nhúng.

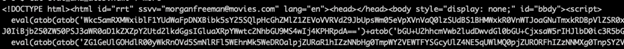

Khả năng thực thi JavaScript tùy ý trong một loại tệp thường được quan sát cho phép các tác nhân đe dọa truy cập vào kho vũ khí kỹ thuật che giấu được phát triển kỹ lưỡng của chúng. Điều này cho phép kẻ thù có thời gian để tạo ra các chiến dịch với tỷ lệ phát hiện thấp với chi phí thấp để điều chỉnh các thủ thuật cũ của chúng sang một container mới.

Nơi chúng ta thường thấy nhúng các loại tải trọng JavaScript này là trong các tệp HTML trực tiếp, tệp PDF và thậm chí là các tệp JavaScript (.js) thuần túy. Khả năng gói nội dung đang hoạt động trong một loại tệp, thường được coi là ít gây hại hơn (tệp hình ảnh), mang lại tỷ lệ thành công vốn có cho các tác nhân đe dọa.

Ngược lại, việc giảm bề mặt tấn công vốn tập trung vào các công nghệ như ứng dụng năng suất như Microsoft Office và OneNote chưa chắc đã áp dụng được vào một số loại tệp mới nổi và ít phổ biến này.

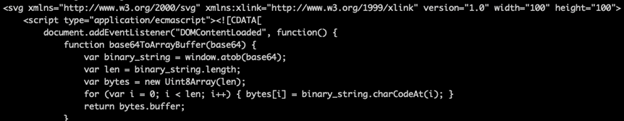

Các ví dụ dưới đây minh họa cách kẻ tấn công nhúng JavaScript vào các loại tệp khác nhau, bao gồm HTML và SVG, để thực thi các chức năng độc hại và tránh bị phát hiện.

Vấn đề này chắc chắn dẫn đến các cuộc thảo luận về lý do tại sao JavaScript lại có bề mặt tấn công lớn như vậy trong không gian web và các giải pháp hiệu quả về chi phí nào có sẵn để giảm thiểu khả năng tiếp xúc với mã độc với JavaScript trong chuỗi phân phối. Đây có thể là một đề xuất khó khăn đối với một số tổ chức tùy thuộc vào nhu cầu hoạt động.

Điều này cũng nằm trong phạm vi vấn đề của các công cụ và khuôn khổ thường được các nhà cung cấp và nhà phát triển sử dụng, cuối cùng bị các thành phần tội phạm lạm dụng (một chủ đề thảo luận khác). Mặc dù có thể tranh luận liệu người dùng trung bình có cần JavaScript trong các ứng dụng được sử dụng rộng rãi như email hay không, nhưng những phản ứng thái quá như bức thư ngỏ của Steve Jobs liên quan đến Adobe Flash có thể dẫn đến các hoạt động thiếu cân nhắc với hậu quả không lường trước được.

mã độc dưới dạng dịch vụ ở quy mô lớn: Những điều doanh nghiệp vừa và nhỏ cần biết

Mặc dù các chiến dịch thương mại hóa này—thường được hỗ trợ bởi mã độc dưới dạng dịch vụ và mạng lưới liên kết—thiếu sự tinh vi của các hoạt động của quốc gia, nhưng chúng bù đắp bằng khối lượng lớn và lặp lại nhanh chóng, cho phép tác động rộng rãi ở quy mô lớn. Số lượng lớn các tác nhân trong không gian này có thể là thách thức đối với các tổ chức vừa và nhỏ, những tổ chức có thể có quyền truy cập hạn chế vào các công cụ bảo mật để giảm thiểu các mối đe dọa này.

Việc bảo vệ chống lại mối đe dọa phổ biến này sẽ do những người bảo vệ có nhiệm vụ cân nhắc các trường hợp sử dụng hợp pháp hoặc dự kiến so với việc sử dụng JavaScript có khả năng gây hại trong môi trường của họ.

Thiết kế bảo mật vào quy trình phân tích tệp của bạn

Các tổ chức có quy trình phát triển phức tạp sẽ cần phải xác định rõ ràng các chính sách sử dụng được chấp nhận cho các loại tệp trên nhiều miền kỹ thuật khác nhau để cân bằng giữa năng suất và bảo mật.

Các biện pháp bảo vệ duy trì khả năng phát hiện dựa trên chữ ký YARA có thể đã có phạm vi bảo vệ hiện có đối với JavaScript đáng ngờ trong các tệp HTML; việc điều chỉnh các quy tắc này hoặc tạo các đối tác SVG cụ thể cho phép các kỹ sư phát hiện có một con đường nhanh chóng để bảo vệ các mối đe dọa quen thuộc bằng cách tận dụng các thủ thuật bảo mật tệp chưa từng thấy trước đây.

Các kỹ sư phát hiện có nguồn lực có thể lựa chọn thực hiện bước này xa hơn và khám phá các loại tệp khác mà người dùng có thể dễ dàng thực thi và hỗ trợ JavaScript để ngăn chặn các mối đe dọa trong tương lai.

Phân tích tệp tin toàn diện: Thuốc giải cho các thủ đoạn lừa đảo tệp tin độc hại

Tại OPSWAT , chúng tôi tin rằng người dùng thận trọng là yếu tố chính trong việc phòng thủ chống lại các cuộc tấn công. Nhưng chúng tôi cũng biết rằng việc đặt tất cả kỳ vọng vào người dùng để nhận ra và tránh các mồi nhử được thiết kế cẩn thận không phải là một viễn cảnh thực tế.

Vì lý do này, chúng tôi đã phát triển các phương tiện hiệu quả, tự động hóa cao để phát hiện các tệp độc hại ở quy mô lớn và trong các quy trình công việc chung. MetaDefender Sandbox có thể phân tích và phát hiện các tệp SVG có thể đi qua các đường ống và tích hợp được kết nối, giúp bảo vệ email và đường dẫn web bằng khả năng phân tích thích ứng.

Đây là một tệp SVG mẫu minh họa Deep CDR khả năng xác định nội dung JavaScript đang hoạt động trong tệp và xác định các mục rủi ro.

Các mẫu băm từ các chiến dịch đang hoạt động

Dưới đây là các tệp băm của các mẫu SVG độc hại được quan sát để bạn săn tìm mối đe dọa và phát triển quy tắc YARA.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

Khách hàng sử dụng MetaDefender Sandbox hưởng lợi từ các bản cập nhật thông tin tình báo về mối đe dọa nhanh chóng, bao gồm các định dạng tệp mới nổi như SVG. Khi logic phát hiện được triển khai, các mối đe dọa như được thảo luận trong blog này sẽ tự động được xác định và cách ly, đảm bảo bảo vệ liên tục ngay cả khi các chiến thuật của kẻ tấn công thay đổi.

Suy nghĩ cuối cùng: Định dạng tệp có tính linh hoạt—Vì vậy, biện pháp phòng thủ của bạn cũng nên như vậy

Những kẻ tấn công liên tục phát triển các phương pháp của chúng và việc sử dụng các tệp SVG chứa JavaScript trong các chiến dịch lừa đảo là một ví dụ điển hình về thủ đoạn thích ứng này. Mặc dù phần mở rộng tệp có thể thay đổi, nhưng mối đe dọa cốt lõi - thực thi các tập lệnh bị che giấu - vẫn giữ nguyên.

Để luôn đi đầu, những người bảo vệ phải liên tục cải tiến các kỹ thuật phát hiện, điều chỉnh các quy tắc hiện có theo các định dạng mới và tận dụng các công cụ phân tích tự động như MetaDefender Sandbox để phát hiện hành vi độc hại ẩn giấu ở những nơi không ngờ tới. Chỉ dựa vào sự cảnh giác của người dùng là chưa đủ—bây giờ, các biện pháp phòng thủ thông minh, có khả năng mở rộng là điều cần thiết.

*Tệp SVG là gì?

SVG, hay Scalable Vector Graphics, là một định dạng tệp được sử dụng rộng rãi để hiển thị hình ảnh dạng vector trên web. Không giống như các định dạng hình ảnh truyền thống như JPEG hoặc PNG, các tệp SVG dựa trên văn bản và được viết bằng XML, cho phép chúng bao gồm các thành phần tương tác và thậm chí cả các tập lệnh nhúng như JavaScript. Tính linh hoạt này khiến chúng hữu ích cho các nhà phát triển—nhưng cũng hấp dẫn đối với những kẻ tấn công muốn ẩn mã độc ở nơi dễ thấy.