Bất chấp những tiêu đề, khuyến cáo và hàng tỷ đô la được đổ vào an ninh mạng, một vấn đề nổi cộm vẫn tiếp tục tồn tại trong cốt lõi của OT & CPS (hệ thống mạng vật lý) : các giao thức công nghiệp không an toàn.

Xương sống hoạt động của lưới điện, nhà máy xử lý nước, dầu khí và các cơ sở sản xuất của chúng tôi vẫn được xây dựng dựa trên các tiêu chuẩn truyền thông như Modbus, DNP3, OPC DA, PROFINET, v.v.

Các giao thức này đã được thiết kế từ nhiều thập kỷ trước, rất lâu trước khi các mối đe dọa mạng trở thành một phần của cuộc trò chuyện, và được thiết kế cho hiệu suất chứ không phải bảo vệ. Chúng đảm bảo tính bảo mật và thời gian hoạt động của hệ thống hoàn chỉnh, không yêu cầu xác thực, truyền tải dưới dạng văn bản thuần túy, và chúng vẫn đang vận hành các hệ thống trọng yếu trên toàn thế giới.

Đây không phải là rủi ro giả định mà là rủi ro mang tính hệ thống.

Niềm tin mặc định: Một lỗ hổng bảo mật thiết kế vũ khí hóa

Các giao thức công nghiệp truyền thống ra đời trong một kỷ nguyên khác - kỷ nguyên mà logic cách ly vật lý ( khoảng hở không khí ) đóng vai trò là mô hình bảo mật chủ đạo. An ninh mạng không phải là một yêu cầu hay mục tiêu thiết kế. Do đó, các giao thức này không có cơ chế xác thực, ủy quyền hoặc mã hóa tích hợp.

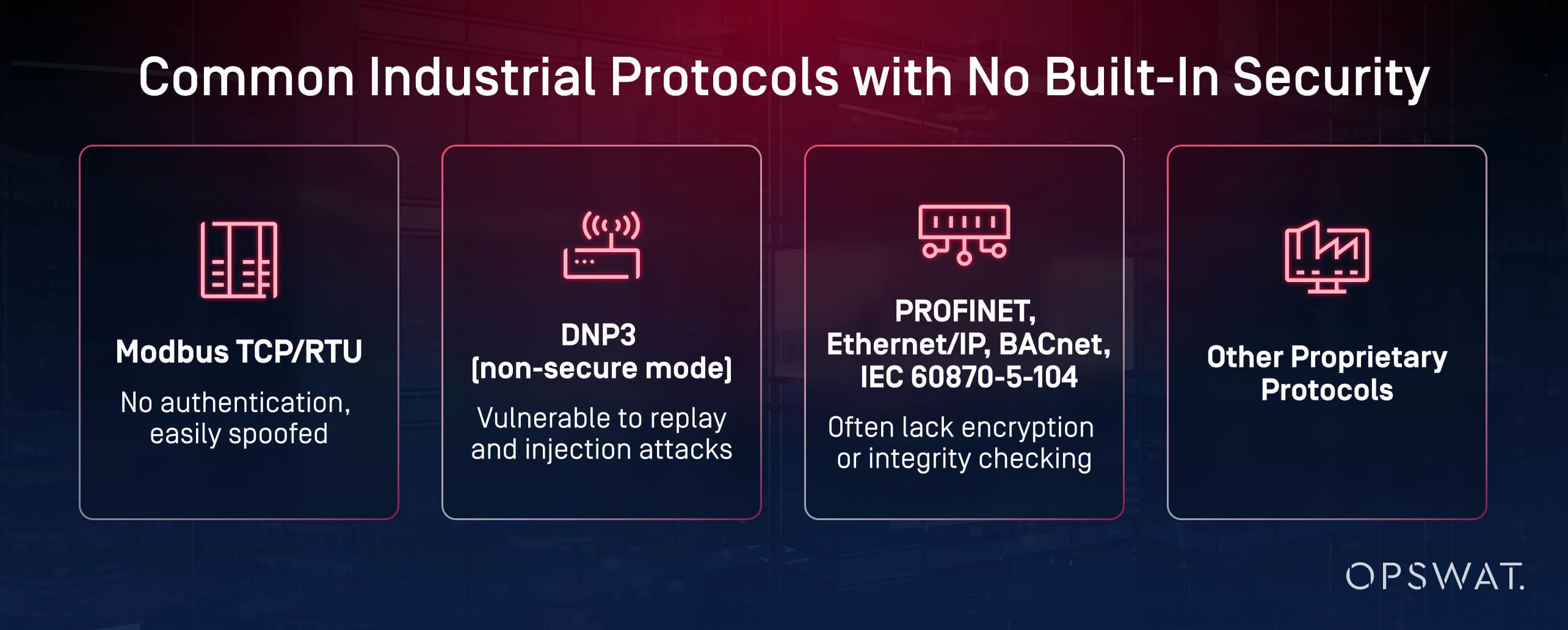

Sau đây là cái nhìn sâu hơn về ý nghĩa thực tế của điều đó:

- Modbus TCP/RTU: Gửi và nhận lệnh mà không cần xác thực. Kẻ tấn công có thể mạo danh thiết bị chính và thay đổi giá trị bộ truyền động.

- DNP3 (ở chế độ không an toàn): Dễ bị tấn công phát lại và tấn công chèn mã; thiếu khả năng kiểm tra tính toàn vẹn mạnh mẽ.

- PROFINET, EtherNet/IP, BACnet, IEC 60870-5-104: Cung cấp khả năng bảo mật tối thiểu hoặc tùy chọn, với rất ít hoặc không có đảm bảo về tính toàn vẹn hoặc tính bảo mật của dữ liệu.

- Các giao thức độc quyền có cách triển khai bảo mật khác nhau, thường thiếu các biện pháp bảo vệ cơ bản.

Những lỗ hổng bảo mật bảo mật này có thể không được phát hiện trong quá trình vận hành bình thường. Nhưng dưới sự giám sát của một tác nhân đe dọa - đặc biệt là những kẻ có nguồn lực, thời gian và ý định - chúng trở thành những lỗ hổng bảo mật rõ ràng.

Tác động thực tế: Khai thác giao thức trong thực tế

Các nhóm bảo mật thường chuẩn bị cho các cuộc tấn công khai thác lỗ hổng bảo mật zero-day, nhưng trong OT, kẻ tấn công thường dựa vào các cuộc tấn công "không cần nỗ lực" - lạm dụng hành vi giao thức vốn không an toàn ngay từ đầu.

Hãy xem xét các tình huống sau:

Tấn công giả mạo và phát lại

Nếu không xác thực hoặc kiểm tra tính toàn vẹn, kẻ tấn công có thể nắm bắt lưu lượng hợp pháp và phát lại để thao túng các quy trình hoặc phá vỡ hoạt động.

Tấn công Man-in-the-Middle

Tấn công trung gian: Lưu lượng OT bị chặn có thể bị sửa đổi trong quá trình truyền tải, chẳng hạn như làm sai lệch chỉ số áp suất hoặc thay đổi lệnh điều khiển.

Kiểm soát trái phép

Kẻ xâm nhập có thể truy cập vào mạng và trực tiếp ra lệnh cho PLC (bộ điều khiển logic lập trình), bỏ qua các giao thức an toàn.

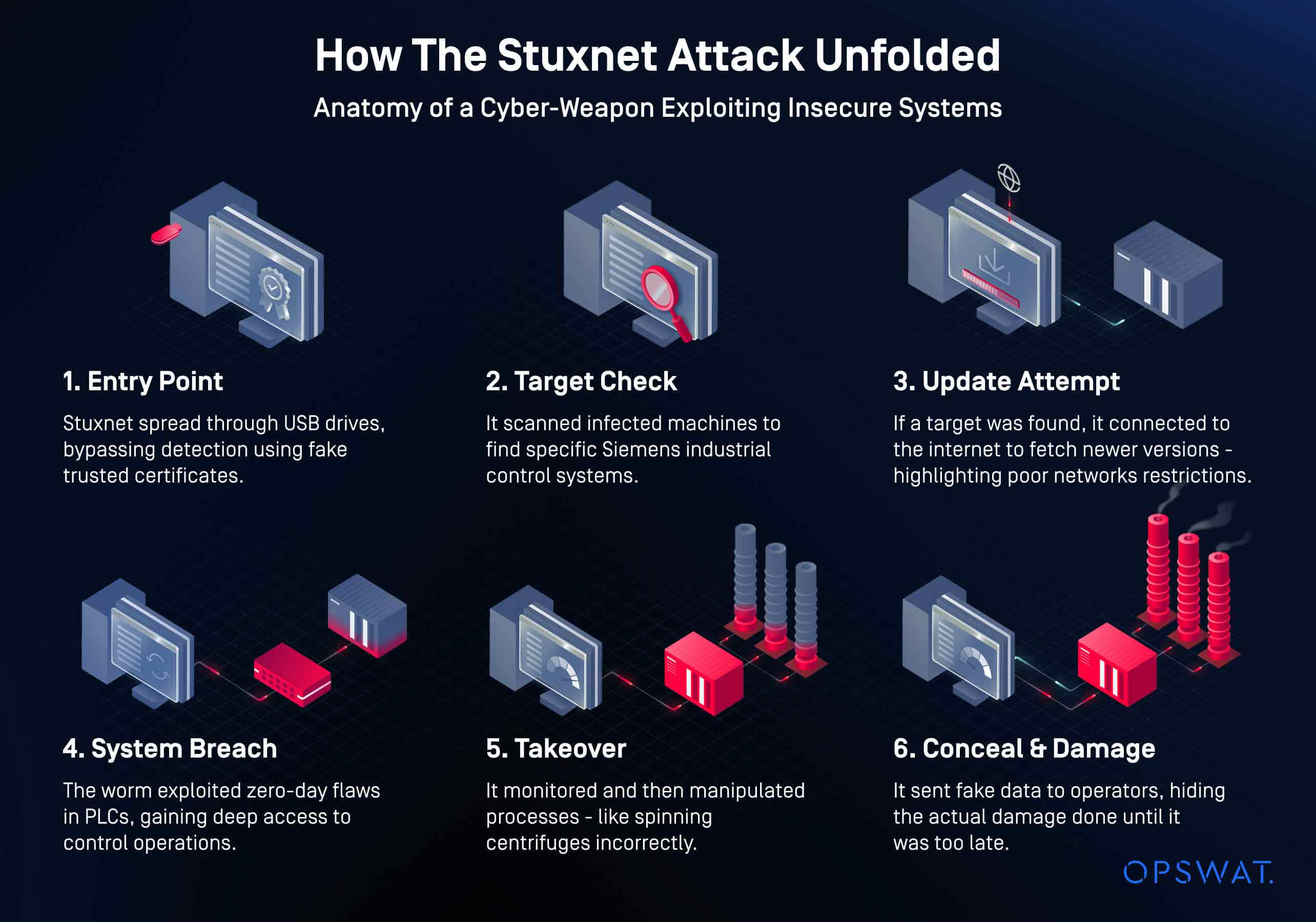

Sâu Stuxnet là ví dụ nổi tiếng và được trích dẫn nhiều nhất—nhưng nó không phải là ví dụ duy nhất. Trong những năm gần đây, nhiều nhà điều hành lưới điện, doanh nghiệp cấp nước và doanh nghiệp năng lượng đã báo cáo các cuộc tấn công có nguồn gốc từ việc lạm dụng giao thức gốc.

Cuộc tấn công vào cơ sở xử lý nước ở Florida năm 2021 liên quan đến việc xâm phạm quyền truy cập từ xa, nhưng khả năng đưa ra các lệnh trái phép lại dựa vào một giao thức không có cơ chế xác minh.

Tại sao các biện pháp phòng thủ truyền thống lại không hiệu quả

Tường lửa truyền thống vẫn được triển khai ngày nay để bảo vệ các môi trường và giao thức cũ, nhưng chúng vẫn có thể bị xâm phạm. Ngay cả khi các giao thức này có thể được cải thiện an toàn hơn, cơ sở hạ tầng hiện đại vẫn bao gồm hàng tỷ cảm biến, bộ điều khiển và các thiết bị đầu cuối khác không thể được cập nhật nếu không được thay thế hoàn toàn. Do đó, các nhà điều hành phải dựa vào các lớp phòng thủ mạng bổ sung để tăng cường an ninh ngoại vi. Mặc dù những điều này rất trọng yếu, nhưng chúng không thể giảm thiểu những rủi ro cơ bản do các giao thức không an toàn gây ra.

- Chúng không viết lại logic giao thức: Modbus vẫn sẽ truyền các lệnh dạng văn bản thuần túy chưa được xác thực—ngay cả khi ở sau tường lửa.

- Chúng dựa vào các chữ ký đã biết: Các công cụ DPI không thể phát hiện các hành vi lạm dụng giao thức mới hoặc cấp thấp nếu không có công cụ tìm kiếm theo kinh nghiệm hoặc theo hành vi.

- Chúng cho phép giao thông hai chiều: Mở ra cánh cửa để chỉ huy tiêm, di chuyển ngang và chuẩn bị cho các cuộc tấn công tiếp theo.

Quan trọng nhất là họ cho rằng giao thức có thể được bảo mật bằng cách giám sát, chứ không phải là nó phải được giới hạn theo thiết kế.

Hướng tới sự cô lập có nhận thức về giao thức

Điều cần thiết không chỉ là tăng cường kiểm tra. Mà còn là sự ngăn chặn. Cần phải thực thi phân đoạn mạng ở cấp độ cơ bản - lý tưởng nhất là ở lớp vật lý hoặc với các biện pháp kiểm soát logic được quản lý chặt chẽ.

Các cơ chế cô lập nhận biết giao thức như cổng đơn hướng ( điốt dữ liệu ) và các giải pháp ngắt giao thức mang lại phương pháp tiếp cận an toàn hơn. Chúng cho phép các nhóm vận hành duy trì các luồng dữ liệu cần thiết—cập nhật lịch sử, nhật ký cảm biến, cảnh báo sự kiện—mà không làm lộ các bề mặt điều khiển cho các mạng bên ngoài hoặc mạng kém tin cậy hơn.

Điều này đảm bảo sự phù hợp với các quy định của quốc gia, khu vực và ngành, cùng với khả năng phục hồi hoạt động. Khi các giao thức không an toàn không thể được viết lại hoặc thay thế, chúng phải được phân đoạn, lọc và cô lập bằng các hệ thống được thiết kế riêng cho mục đích này.

Một lựa chọn thực tế: MetaDefender NetWall

Đối với các môi trường không thể tránh khỏi các giao thức không an toàn, MetaDefender NetWall cung cấp các giải pháp cô lập và chuyển giao được tăng cường:

✓ Diode quang: Cho phép luồng dữ liệu một chiều, được thực thi vật lý mà không có đường dẫn trở lại—lý tưởng cho các vùng có khoảng cách không khí.

✓ Unidirectional Security Gateway : Cho phép xuất dữ liệu một chiều được kiểm soát và xác thực từ OT sang IT, thông qua ngắt giao thức.

✓ Bilateral Security Gateway : Hỗ trợ giao tiếp an toàn cho các ứng dụng yêu cầu phản hồi dữ liệu như MS SQL—cho phép điều khiển từ xa an toàn hoặc truy cập từ nhà cung cấp.

Khám phá cách MetaDefender NetWall Diode quang (dữ liệu) và cổng bảo mật có thể mang lại cho bạn lợi thế trọng yếu khi bảo vệ môi trường bảo mật cao của bạn.