Vào cuối tháng 6 năm 2025, Cisco đã tiết lộ hai lỗ hổng bảo mật thực thi mã từ xa nghiêm trọng: CVE-2025-20281 và CVE-2025-20282 . Các lỗ hổng bảo mật này ảnh hưởng đến ISE (Identity Services Engine) và ISE-PIC (Passive Identity Connector). Cả hai lỗ hổng bảo mật đều có điểm CVSS tối đa là 10.0 và nếu bị khai thác, có thể cho phép kẻ tấn công từ xa, không xác thực, thực thi mã tùy ý với quyền root.

Mặc dù cả hai lỗ hổng bảo mật đều gây ra rủi ro đáng kể, nhưng CVE-2025-20282 đặc biệt đáng chú ý vì nó phụ thuộc vào một vectơ đe dọa thường bị bỏ qua: tải tệp lên.

CVE-2025-20282: Những điều bạn cần biết

CVE-2025-20282 ảnh hưởng đến Cisco ISE và ISE-PIC 3.4, cho phép kẻ tấn công từ xa không được xác thực tải các tệp tùy ý lên thiết bị bị ảnh hưởng và sau đó thực thi chúng với các đặc quyền nâng cao. Nguyên nhân gốc rễ? Việc thiếu kiểm tra xác thực tệp trong quá trình tải lên.

Theo khuyến cáo của Cisco:

“Một lỗ hổng bảo mật khai thác thành công có thể cho phép kẻ tấn công lưu trữ các tệp độc hại trên hệ thống bị ảnh hưởng và sau đó thực thi mã tùy ý hoặc giành được quyền root trên hệ thống.”

Không giống như CVE-2025-20281, xuất phát từ việc sử dụng không đúng cách API yêu cầu xác thực, CVE-2025-20282 là một ví dụ điển hình về việc xử lý đầu vào tệp không đúng cách, đây là lỗ hổng bảo mật bảo mật nghiêm trọng có thể được giảm thiểu thông qua các biện pháp bảo mật tải tệp lên đã được thiết lập tốt.

Hướng dẫn Tải tệp lên của OWASP nhấn mạnh vào Xác thực tệp

Bảng hướng dẫn tải tệp OWASP từ lâu đã nhấn mạnh tầm trọng yếu của việc xác thực tệp trước khi cho phép chúng vào bất kỳ môi trường nào. Core các khuyến nghị bao gồm:

- Xác thực loại tệp và phần mở rộng

- Quét mã độc trong tệp

- Hạn chế vị trí tải lên

- Triển khai CDR (Giải trừ và Tái cấu trúc Nội dung)

Trong trường hợp CVE-2025-20282, việc không thực thi xác thực tệp phù hợp đã cho phép kẻ tấn công đặt các tệp độc hại vào các thư mục đặc quyền, qua đó bỏ qua các biện pháp bảo vệ cơ bản.

Đây chính xác là loại rủi ro mà OPSWAT 'S Nền tảng MetaDefender được xây dựng để dừng lại.

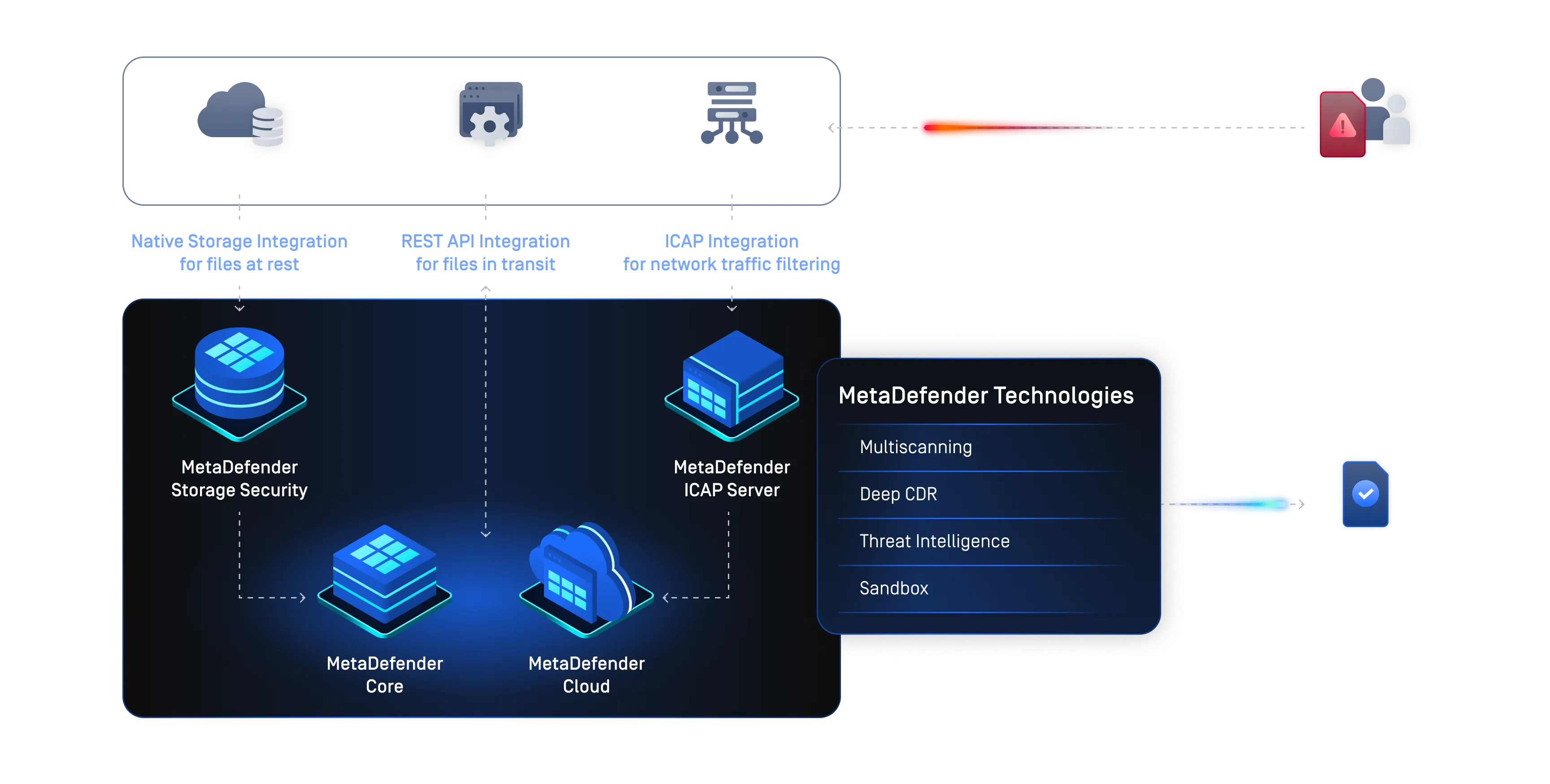

Thực thi Bảo mật tệp tin Thực hành tốt nhất với OPSWAT MetaDefender ®

Giải pháp MetaDefender dành cho Bảo mật tệp tin , khi được triển khai chiến lược tại các điểm tải lên và truyền tệp, sẽ ngăn chặn các lỗ hổng bảo mật zero-day như CVE-2025-20282 bị khai thác bằng cách ngăn chặn các tệp độc hại trước khi chúng đến hệ thống mục tiêu.

MetaDefender for File Security được hỗ trợ bởi các công nghệ đa lớp hàng đầu trong ngành bao gồm:

- Metascan™ Multiscanning : Quét các tệp bằng hơn 30 công cụ chống phần mềm độc hại

- File Type Verification : Xác nhận loại tệp thực sự, bất kể phần mở rộng

- File-Based Vulnerability Assessment : Phát hiện lỗ hổng bảo mật ứng dụng trước khi chúng được cài đặt

- SBOM : Xác định các tệp và mã nguồn chứa các thành phần có CVE đã biết

- Thực thi chính sách: Tự động chặn hoặc cách ly các tệp không vượt qua được kiểm tra

Trường hợp sử dụng: Bảo mật tải tệp lên

KhiMetaDefender for File Security được đặt trước quy trình tải tệp lên (như giao diện dựa trên web của Cisco ISE), nó đảm bảo:

- Các tệp tin được quét và xác thực trước khi được chấp nhận

- Các loại tệp không xác định hoặc trái phép sẽ bị chặn để ngăn chặn việc giả mạo

- Các mã độc được phát hiện và loại bỏ

- PII (Thông tin nhận dạng cá nhân) và dữ liệu nhạy cảm được phát hiện bằng các mô hình hỗ trợ AI, sau đó bị chặn hoặc biên tập lại

- Các chính sách bảo mật được thực thi một cách nhất quán

Cho dù các tệp tin được tải lên thủ công bởi người dùng hay thông qua hệ thống tự động, OPSWAT loại bỏ lỗ hổng bảo mật mà CVE-2025-20282 khai thác, xác thực tệp trước khi hệ thống nhìn thấy tệp đó.

Vá và Phòng ngừa

Cisco đã phát hành bản vá cho cả hai lỗ hổng bảo mật bảo mật:

- CVE-2025-20281: Đã sửa trong ISE 3.3 Bản vá 6 và 3.4 Bản vá 2

- CVE-2025-20282: Đã sửa trong Bản vá 2 của ISE 3.4

Mặc dù hiện tại không có bằng chứng nào cho thấy việc khai thác đang diễn ra, nhưng rủi ro vẫn còn cao. Các tổ chức sử dụng Cisco ISE nên ngay lập tức áp dụng các bản vá và xem xét mức độ bảo mật thực sự của quy trình tải tệp lên của mình.

Với các lỗ hổng bảo mật CVSS 10.0 hiện được liên kết với cơ chế tải tệp lên, rõ ràng là: chỉ quét mã độc thôi là không đủ và việc xác thực tệp là không thể thương lượng.

Xác thực tệp không phải là tùy chọn

CVE-2025-20282 không chỉ là vấn đề của Cisco. Nó là lời nhắc nhở rằng bất kỳ hệ thống nào chấp nhận tải tệp lên đều có thể là mục tiêu tiềm ẩn.

Bằng cách triển khai lớp bảo vệ tải tệp lên kết hợp quét mã độc với xác thực phần mở rộng tệp như MetaDefender for File Security , các tổ chức có thể thu hẹp khoảng cách này bằng:

- Quét trước khi tải lên : Bảo vệ chống lại các tệp độc hại ở chu vi

- Phân tích tệp nhiều lớp : Cung cấp khả năng phát hiện và ngăn chặn mối đe dọa toàn diện

- Thực thi zero-trust ở cấp độ tệp : Ngăn chặn nội dung không an toàn xâm nhập vào môi trường của tổ chức

Nếu bạn đang muốn củng cố cơ sở hạ tầng của mình để chống lại cuộc tấn công zero-day tiếp theo hoặc ngăn chặn việc khai thác các lỗ hổng bảo mật đã biết, hãy bắt đầu bằng Bảo mật tệp tin .

Tìm hiểu thêm về cách OPSWAT MetaDefender for Bảo mật tệp tin bảo vệ quy trình tải lên, truyền và lưu trữ tệp và nhận các giải pháp phù hợp cho tổ chức của bạn.