Tóm tắt

Vào tháng 7 năm 2021, đã xảy ra một cuộc xâm nhập mạng tinh vi sử dụng liên kết đến dịch vụ Feed Proxy của Google để tải xuống tệp Microsoft Word có hại vào thiết bị của nạn nhân. Sau khi người dùng vô tình kích hoạt các macro, một thư viện liên kết động (DLL) tải trọng Hancitor đã được thực thi và gọi là công cụ Cobalt Strike phổ biến, công cụ này đã thả nhiều tải trọng sau khi lập hồ sơ mạng bị xâm phạm. Trong vòng một giờ, kẻ tấn công có thể giành được quyền quản trị tên miền và toàn quyền kiểm soát tên miền. Trong blog này, chúng tôi mô tả cách OPSWAT Giải pháp Công nghệ nâng cao nhận dạng mã độc với đa ứng dụng xử lý - Metascan và Deep CDR (Giải trừ và tái thiết nội dung) đã phát hiện ra mối đe dọa tiềm ẩn và ngăn chặn cuộc tấn công nâng cao này.

Cuộc tấn công

Giống như nhiều cuộc tấn công mạng hiện nay, sự xâm nhập bắt đầu bằng một email lừa đảo đến một hoặc nhiều người dùng trong mạng mục tiêu. Chúng tôi đã quen thuộc với các chiến thuật tấn công bằng cách sử dụng macro ẩn trong các tệp để tải xuống các tải trọng độc hại. Cuộc tấn công này thậm chí còn lẩn tránh và tinh vi hơn vì macro nhúng không tải xuống trực tiếp các tải trọng, nhưng nó trích xuất và chạy một shellcode (đối tượng OLE) bên trong tài liệu để tải xuống các payload có hại.

Một tài liệu Microsoft Word với các macro độc hại có khả năng cài đặt các bản sao nhúng của trình tải xuống trojan Hancitor [1] đã được gửi đến người dùng. Khi người dùng mở và bật các macro ẩn trong tệp, nó đã ghi và thực thi tệp DLL từ thư mục appdata của nạn nhân. Sau đó, Hancitor DLL đã tải xuống và phân phối các tải trọng khác nhau có chứa Cobalt Strike [2] và Ficker Stealer[3].

Thế nào OPSWAT có thể giúp bạn ngăn chặn cuộc tấn công nâng cao này

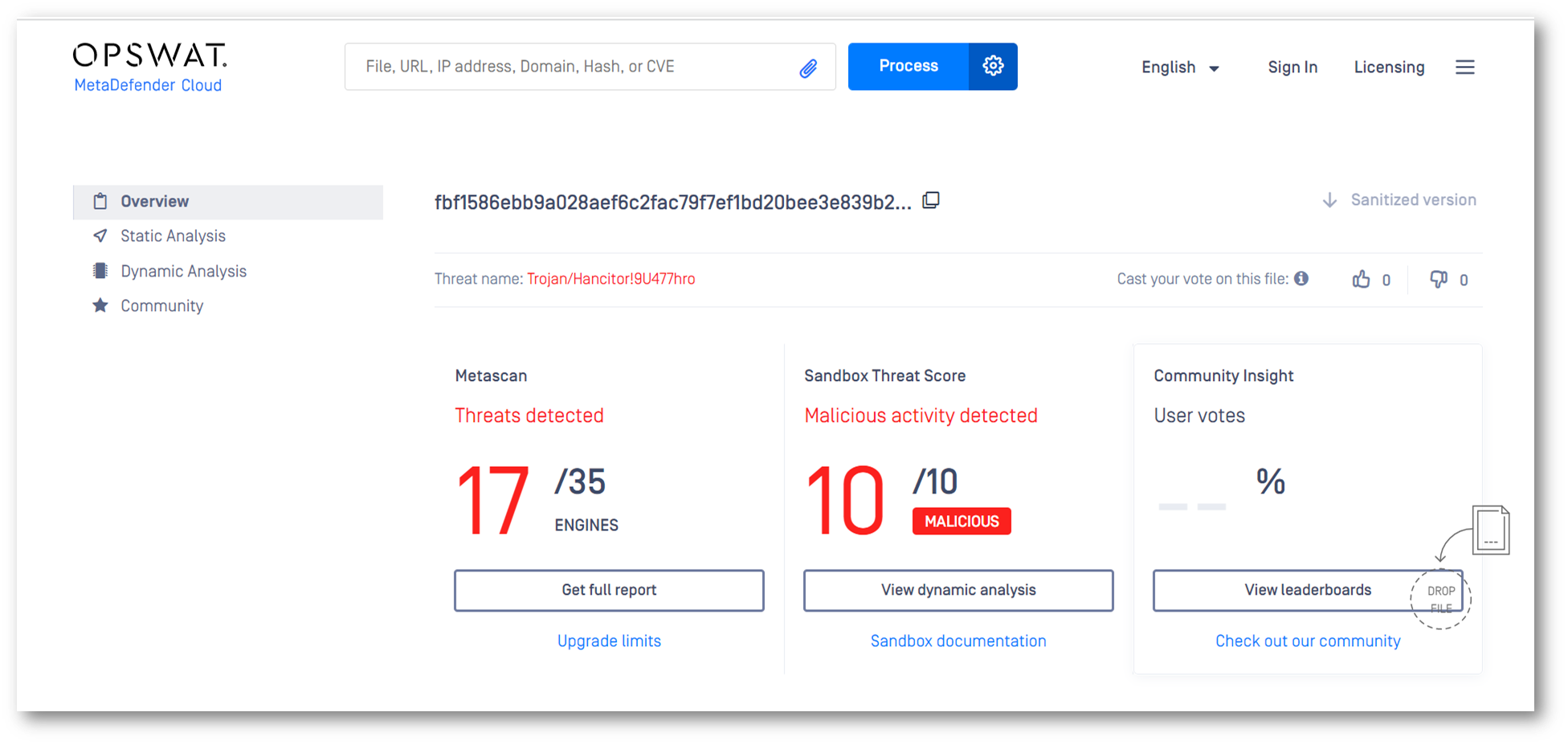

Quét tệp MS Word độc hại với OPSWAT MetaDefender, chỉ có 17/35 công cụ chống virus tìm thấy mối đe dọa. Đây là bằng chứng chắc chắn rằng quét bằng một hoặc một vài công cụ AV là không đủ để bảo vệ tổ chức và người dùng của bạn. Phần mềm độc hại tiên tiến với chiến thuật lẩn tránh có thể vượt qua các biện pháp phòng thủ truyền thống. Một công cụ chống vi-rút duy nhất có thể phát hiện 40% -80% phần mềm độc hại. OPSWAT Siêu quét Cho phép bạn nhanh chóng quét các tệp với hơn 30 trình quét phòng chống mã độc tại chỗ và trên đám mây để đạt được tỷ lệ phát hiện lớn hơn 99%.

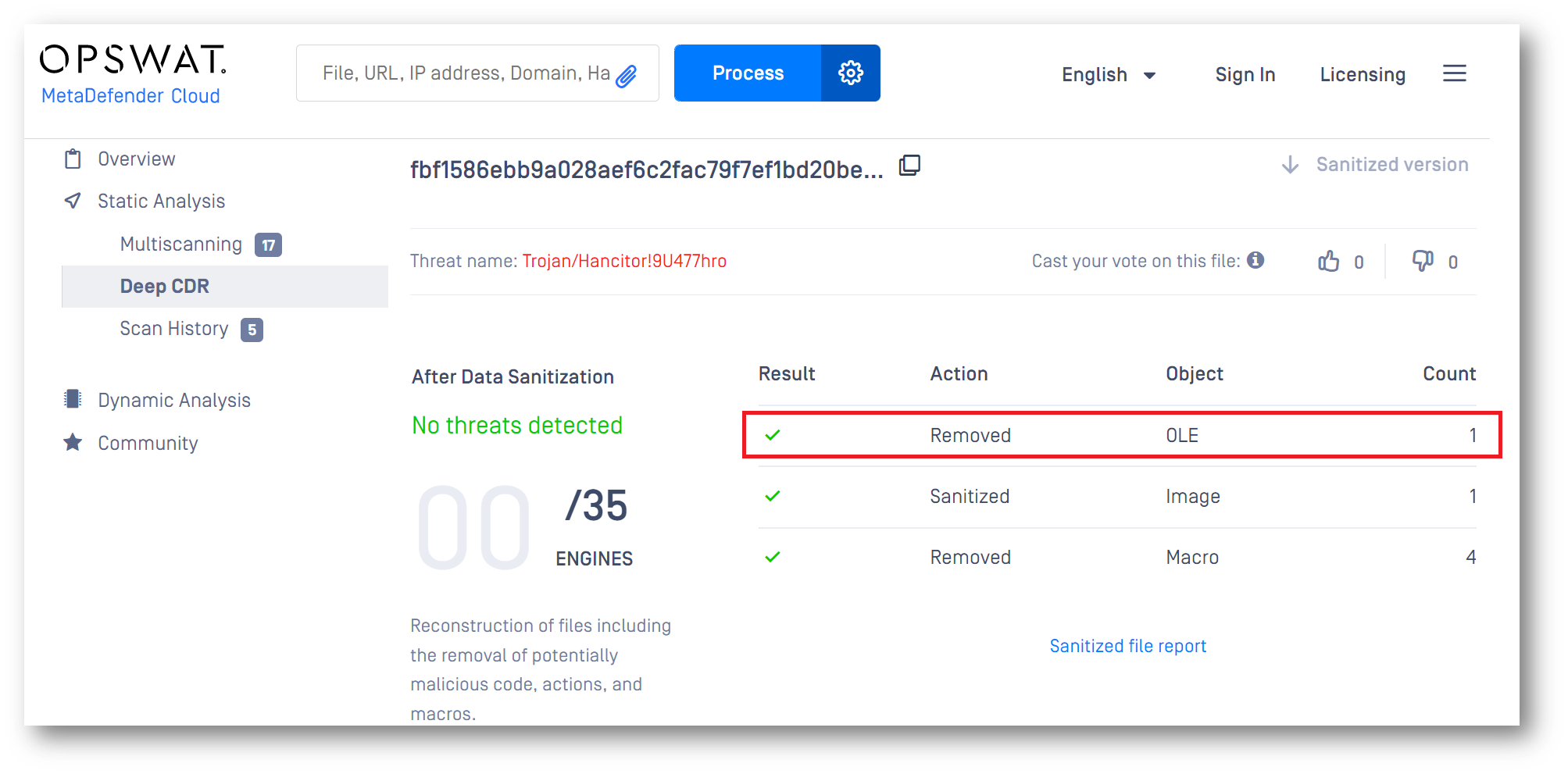

Tuy nhiên, cách tiếp cận tốt nhất để đảm bảo tổ chức và người dùng của bạn được bảo vệ khỏi các cuộc tấn công tinh vi và zero-day là vệ sinh tất cả các tệp bằng Deep CDR . Các tệp được đánh giá và xác minh khi chúng vào hệ thống vệ sinh để đảm bảo loại tệp và tính nhất quán. Sau đó, tất cả các thành phần tệp được tách thành các thành phần riêng biệt và các thành phần có khả năng gây hại sẽ bị xóa hoặc vệ sinh. Bằng cách cung cấp báo cáo vệ sinh chi tiết, Deep CDR cũng cho phép người quản trị phân tích hành vi của phần mềm độc hại mà không cần bất kỳ công cụ phân tích bổ sung nào. Chúng tôi trình bày dưới đây cách Deep CDR đã loại bỏ mọi mối đe dọa tiềm ẩn trong tệp và cung cấp tệp an toàn để người dùng sử dụng.

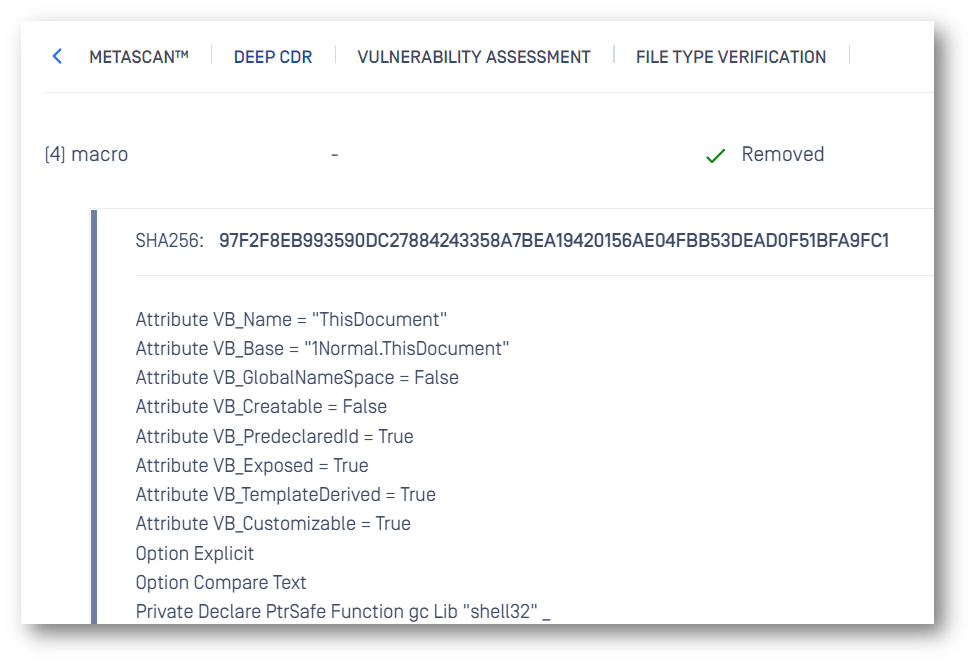

Xử lý tài liệu Word độc hại với Deep CDR , chúng tôi đã tìm thấy một số thành phần đang hoạt động, bao gồm một đối tượng OLE và bốn macro. Chúng tôi đã giải mã mã và thấy rằng nó đã cố chạy (C:\Windows\System32\rundll32.exe C:\users\admin\appdata\roaming\microsoft\templates\ier.dll,HEEPUBQQNOG).

Như thể hiện trong kết quả vệ sinh, tất cả nội dung hoạt động trong tài liệu đã bị xóa khỏi tệp. Một trong những đối tượng nhúng (đối tượng OLE) sẽ cài đặt trojan Hancitor (tệp .dll) vào máy của người dùng (một khi họ vô tình kích hoạt nó) nếu nó không được vô hiệu hóa trước khi tiếp cận họ.

Để bảo vệ mạng của họ, điều quan trọng đối với bất kỳ tổ chức nào là đảm bảo rằng tất cả các tệp / email được gửi cho nhân viên nội bộ của họ đều an toàn, đồng thời đảm bảo khả năng sử dụng tệp. Chúng tôi cung cấp các tệp an toàn với khả năng sử dụng tối đa trong vòng mili giây, vì vậy quy trình làm việc của bạn không bị gián đoạn.

Bằng cách vệ sinh từng tệp và loại bỏ mọi mối đe dọa tiềm ẩn, Deep CDR có hiệu quả 'giải trừ' tất cả các mối đe dọa dựa trên tệp bao gồm - các mối đe dọa đã biết và chưa biết; các mối đe dọa phức tạp và nhận biết hộp cát; và các mối đe dọa được trang bị công nghệ tránh phần mềm độc hại như phần mềm độc hại hoàn toàn không thể phát hiện, phát hiện VMware, che giấu và nhiều công nghệ khác.

Tìm hiểu thêm về Deep CDR hoặc trao đổi với chuyên gia kỹ thuật OPSWAT để khám phá giải pháp bảo mật tốt nhất nhằm ngăn chặn phần mềm độc hại zero-day và phần mềm độc hại tiên tiến.

1. Hancitor là một trình tải xuống phần mềm độc hại mở 'cửa hậu' cho các loại virus khác xâm nhập.

2. Cobalt Strike là một công cụ truy cập từ xa đã được tội phạm mạng lựa chọn để cung cấp phần mềm độc hại tiếp theo.

3. FickerStealer là một phần mềm độc hại đánh cắp thông tin được thiết kế để trích xuất thông tin nhạy cảm.