Một Trojan truy cập từ xa (RAT) 12 năm tuổi lần đầu tiên xuất hiện từ độ sâu vào năm 2008 hiện đã chạy ra khỏi nơi ẩn náu của nó để lây lan một chủng virus mới vào năm 2020.

Giới thiệu về mã độc

Trong lịch sử của nó, các chủng virus khác nhau, được gọi là 'Taidoor', chủ yếu nhắm vào các cơ quan chính phủ, nhưng trong những năm qua đã mở rộng nhóm nạn nhân của họ sang các viện nghiên cứu, lĩnh vực tài chính, viễn thông và nhà sản xuất.

FBI đã đưa ra cảnh báo và Báo cáo phân tích mã độc (MAR) vào ngày 3 tháng 8 để cảnh báo các tổ chức và hy vọng giảm tiếp xúc với Taidoor, mà họ tin là mối đe dọa do nhà nước Trung Quốc tài trợ - bản thân nó là nguyên nhân gây lo ngại. Tin tặc được nhà nước bảo trợ là những tin tặc bị chính phủ của họ trừng phạt và / hoặc sử dụng, thường nhắm mục tiêu vào các quốc gia đối thủ để có được kiến thức nội bộ về quốc phòng, thông tin nhạy cảm và sở hữu trí tuệ - và gây gián đoạn cho hoạt động của chính phủ.

Nhà nước bảo trợ = Một lực lượng được tính đến

Các cuộc tấn công do nhà nước tài trợ thường có thể là mối đe dọa lớn hơn nhiều so với virus trung bình.

- Chúng được nhắm mục tiêu chính xác: Các cuộc tấn công này thường được thực hiện thông qua lừa đảo, trong đó một cá nhân cụ thể được nghiên cứu chuyên sâu và nhắm mục tiêu với một tổ chức có giá trị cao là mục tiêu chính. Các email lừa đảo được khéo léo tạo ra đối với cá nhân mục tiêu để có vẻ chân thực, đến mức ngay cả một con mắt được đào tạo cũng có thể không phát hiện ra cuộc tấn công. Điều này có nghĩa là cá nhân có nhiều khả năng tải xuống các tệp đính kèm email độc hại từ một cuộc tấn công lừa đảo, nhường chỗ cho mã độc theo sau.

- Họ rất giỏi trong việc che giấu danh tính của mình: Các tin tặc được nhà nước bảo trợ cố gắng ẩn danh - thường đạt được bằng cách hành động dưới vỏ bọc của một tác nhân xấu khác hoặc chuyển thông tin qua một số quốc gia khác nhau để che giấu quốc gia xuất xứ - để các nhà điều tra gặp khó khăn trong việc truy tìm nguồn gốc và xác định mục đích thực sự của chúng; Không biết ai hoặc cái gì đang tấn công khiến việc thiết lập phòng thủ trở nên khó khăn hơn nhiều.

- Họ rất giỏi trong việc tránh bị phát hiện: Một đặc điểm của các cuộc tấn công mạng do nhà nước tài trợ - và khiến chúng trở nên nguy hiểm hơn - là duy trì lâu dài trên mạng mục tiêu sau khi giành được quyền truy cập cửa hậu. Khi xâm nhập, các nhà khai thác tấn công có thể thu thập và trích xuất thông tin nhạy cảm khi rảnh rỗi và tìm hiểu các mô hình và thói quen của tổ chức, tất cả trong khi bay dưới radar của các hệ thống an ninh tại chỗ - nhiều trong số đó chỉ đơn giản là không phát hiện hoặc ngăn chặn các cuộc tấn công tinh vi như vậy.

Trên hết, các cuộc tấn công do nhà nước bảo trợ vượt trội hơn những cuộc tấn công khác vì các nguồn lực đằng sau chúng.

Thực hiện hai tình huống sau:

Tình huống thứ nhất: Một loại virus ransomware dễ nhận biết, được tải xuống một phần từ dark web, được gửi qua email lừa đảo từ một nhà điều hành đơn độc trong một nhà kho ở Ukraine, không có mục tiêu cụ thể nào trong tâm trí.

Kịch bản thứ hai: Một RAT, được tạo ra và tinh chỉnh qua nhiều năm bởi một cơ quan được trang bị tốt, với quyền truy cập vào thông tin tình báo và tài nguyên không giới hạn, được thiết kế đặc biệt cho một cá nhân được nghiên cứu cao của một tổ chức mục tiêu.

Phòng thủ chống lại cái này khác xa với việc phòng thủ chống lại cái kia. Điều này có tầm trọng yếu đặc biệt trong bối cảnh bất ổn và bất ổn hiện nay đang lan rộng trên thế giới giữa đại dịch Covid-19 và cuộc bầu cử Mỹ sắp tới - các cuộc tấn công bị chính phủ trừng phạt khó có thể giảm bớt trong tương lai gần.

Phân tích mã độc: Mổ xẻ RAT

Taidoor được cho là một trong những loại virus được nhà nước bảo trợ. Vậy nó hoạt động như thế nào?

Là một RAT, nó tìm cách xâm nhập cửa hậu vào một thiết bị, nơi nó có thể cung cấp cho các nhà khai thác quyền truy cập từ xa để sao chép tệp, thực thi lệnh và giám sát mục tiêu mà không bị phát hiện. Giống như những người khác, dòng Taidoor này thường bắt đầu với một cá nhân được nhắc mở tệp đính kèm của một email lừa đảo. Sau khi mở ra, một tài liệu mồi nhử khiến cá nhân tin rằng không có gì không ổn; Trong khi đó, nội dung độc hại sẽ hoạt động trên thiết bị đầu cuối.

Theo Báo cáo phân tích mã độc do Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) công bố, bốn tệp đã được xác định là Taidoor: hai tệp cho nền tảng Windows 32 bit và 64 bit:

1. ML.dll - Trình tải 32-bit

2. RasautoEX.dll - Trình tải 64-bit

3. và 4. svchost.dll – các tệp RAT Taidoor, một tệp cho mỗi phiên bản Windows.

Đối với cả hai hệ điều hành Windows, tệp đầu tiên trong hai tệp là thư viện liên kết động (DLL). Một thư viện liên kết động bao gồm một số chương trình nhỏ, thủ tục và mã có thể được sử dụng bởi nhiều chương trình lớn hơn cùng một lúc. Các tệp DLL giúp bảo tồn bộ nhớ máy tính vì thông tin được chia sẻ giữa các chương trình.

Theo Báo cáo phân tích mã độc của CISA, trình tải Windows 32 bit, ml.dll và trình tải 64 bit, rasautoex.dll, được bắt đầu dưới dạng dịch vụ trên nền tảng tương ứng của chúng. Từ đây họ tìm kiếm tệp thứ hai trong thư mục đang chạy: svchost.dll – Taidoor RAT.

RAT sau đó được đọc vào bộ nhớ máy tính và được giải mã bởi các tệp trình tải, nơi chức năng 'Bắt đầu' của nó được thực thi và trojan hoạt động để thiết lập quyền truy cập từ xa cho các nhà khai thác tấn công.

Tuyến phòng thủ 1: OPSWAT MetaDefender Cloud

Vậy làm thế nào để tiêu diệt một RAT như vậy? Hoặc tốt hơn nữa: ngăn chặn sự phá hoại ngay từ đầu. Câu trả lời của chúng tôi là sử dụng hệ thống phòng thủ hai lớp!

Một loại virus, tất nhiên, kêu gọi một phần mềm chống vi rút. Tuy nhiên, do tính chất tinh vi của Taidoor - và khả năng của một cơ quan được trang bị tốt và nguồn lực dồi dào đằng sau nó, việc dựa vào một giải pháp chống vi rút thiết bị đầu cuối duy nhất để phát hiện và ngăn chặn một cuộc tấn công như vậy là một rủi ro lớn.

Các chuyên gia an ninh mạng của chúng tôi biết điều này; Đó là lý do tại sao chúng tôi đã đưa ra một giải pháp giảm thiểu rủi ro càng nhiều càng tốt.

Giải pháp này là MetaDefender Cloud , cung cấp khả năng phát hiện và ngăn chặn mối đe dọa bằng cách sử dụng nhiều kỹ thuật tiên tiến.

Quét đồng thời

Một trong những kỹ thuật này, được gọi là ' Công nghệ nâng cao nhận dạng mã độc với đa ứng dụng xử lý ', sử dụng hơn 30 trình quét phòng chống mã độc để quét các mối đe dọa đã biết và chưa biết bằng cách sử dụng công nghệ heuristic, đối sánh chữ ký và học máy. Sử dụng nhiều công cụ chống vi rút như vậy mang lại nhiều lợi ích:

- Tỷ lệ phát hiện cao hơn : Tất cả các công cụ diệt vi rút đều sử dụng các kỹ thuật khác nhau và chuyên gia trong các lĩnh vực khác nhau khi phát hiện mã độc. Thống kê cho thấy càng sử dụng nhiều công cụ diệt vi rút thì tỷ lệ phát hiện càng cao. Sử dụng hơn 30 công cụ diệt vi rút có nghĩa là MetaDefender Cloud có thể khẳng định tỷ lệ phát hiện lên tới hơn 99%.

- Giảm thiểu thời gian phơi sáng: Các trình quét phòng chống mã độc mất nhiều thời gian khác nhau để phát hiện các mối đe dọa mới; Dựa vào một giải pháp thiết bị đầu cuối duy nhất có thể có nghĩa là thời gian tiếp xúc lâu hơn nếu giải pháp nói trên không nhận ra các mối đe dọa mới nhanh như các giải pháp khác. Sử dụng nhiều công cụ chống vi rút có nghĩa là cơ hội của bạn bị bỏ rơi khi một mối đe dọa mới xuất hiện được giảm đến mức tối thiểu tuyệt đối.

- Những hạn chế của việc sử dụng một Nhà cung cấp duy nhất được loại bỏ: Tất cả các giải pháp chống mã độc đều có điểm mạnh và điểm yếu. Sử dụng 30+ trình quét phòng chống mã độc có nghĩa là bất kỳ hạn chế nào của cái này đều được bảo vệ bởi cái khác. Nguyên tắc tương tự cũng được áp dụng nếu một giải pháp không thể hoạt động do giới hạn địa lý hoặc kinh doanh; Hãy yên tâm rằng một trong số 30+ sẽ có cơ sở này được bảo hiểm.

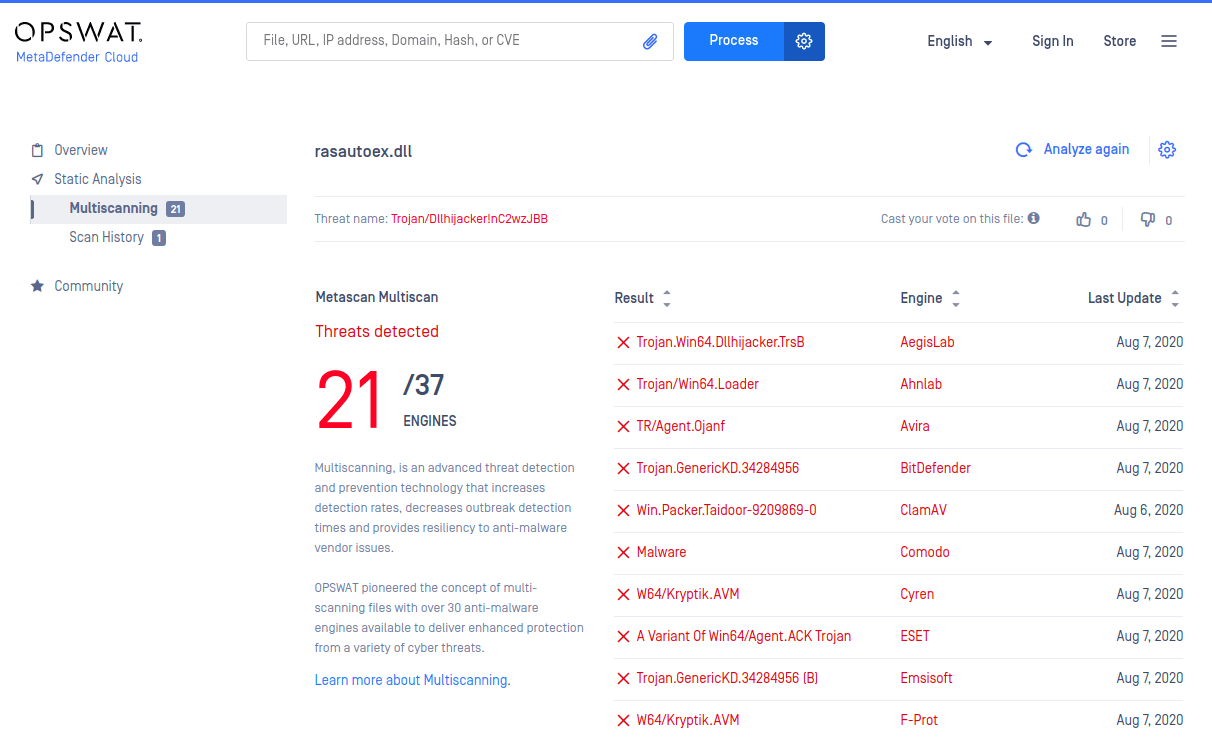

MetaDefender Cloud so với Taidoor RAT

Khi nói đến RAT đang được đề cập, MetaDefender Cloud tỏ ra rất hiệu quả.

Lấy các mẫu sau đây từ mỗi tệp được sử dụng để lây nhiễm hệ thống máy tính bằng Taidoor – và xem tỷ lệ phát hiện quét nhiều lần khi từng tệp được phân tích bởi MetaDefender Cloud :

1. ML.dll - Bộ tải 32-bit: 4A0688BAF9661D3737EE82F8992A0A665732C91704F28688F643115648C107D4

2. Rasautoex.dll - Bộ nạp 64-bit: 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32-bit Taidoor RAT: 363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

4. svchost.dll - 64-bit Taidoor RAT: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

Các mẫu mã độc do CISA cung cấp trong Báo cáo phân tích mã độc Taidoor.

MetaDefender Cloud Multiscan phát hiện mã độc trong cả bốn mẫu được sử dụng trong các cuộc tấn công Taidoor, với nhiều công cụ đánh dấu các mẫu là độc hại mỗi lần.

Những phát hiện này cung cấp một ví dụ thực tế về những gì sẽ xảy ra nếu người dùng cố gắng tải xuống Taidoor RAT từ một cuộc tấn công lừa đảo: các tệp sẽ được phát hiện và gắn cờ bởi MetaDefendervà bị chặn khỏi thiết bị chủ, do đó ngăn ngừa lây nhiễm.

Tuyến phòng thủ 2: Quản trị viên theo yêu cầu

Tuyến phòng thủ thứ hai xuất hiện dưới dạng phần mềm Quản lý truy cập đặc quyền (PAM). PAM đề cập đến việc thực hành hạn chế, kiểm soát và giám sát quyền truy cập cấp cao hơn vào các hệ thống máy tính bằng Nguyên tắc đặc quyền tối thiểu (POLP): chỉ cho phép truy cập tối thiểu cần thiết để thực hiện các hoạt động; và Độ cao Just-in-Time (JIT): chỉ cho phép truy cập nâng cao ở nơi và khi thực sự cần thiết.

Các đối tác của chúng tôi, Admin By Request cung cấp một giải pháp PAM như vậy, được cung cấp trong một gói dễ triển khai, sử dụng, quản lý và bảo trì. Về cơ bản, Admin By Request thu hồi quyền quản trị một cách nhanh chóng và sạch sẽ.

Trong cổng thông tin người dùng, các nhóm có thể được tạo và cài đặt có thể được tùy chỉnh để bao gồm tất cả các cấp độ người dùng, tùy thuộc vào nhu cầu truy cập của họ.

Trang Yêu cầu hiển thị bất kỳ yêu cầu nào người dùng đã thực hiện để chạy các ứng dụng có đặc quyền quản trị viên hoặc để có phiên hẹn giờ trong đó họ có quyền truy cập nâng cao vào máy của mình - với tùy chọn phê duyệt hoặc từ chối các yêu cầu này trong cổng thông tin người dùng dựa trên web hoặc mobile ứng dụng.

Nhật ký kiểm tra hoạt động diễn ra khi người dùng chạy ứng dụng với tư cách quản trị viên hoặc có phiên quản trị viên, cho phép giám sát tất cả quyền truy cập nâng cao.

Trong Kho dữ liệu, tất cả dữ liệu cần thiết cho thiết bị của mỗi người dùng được thu thập và hiển thị, cùng với các ứng dụng nâng cao và phiên quản trị viên được người dùng đó sử dụng.

Tất cả các tính năng này cuối cùng cho phép Admin By Request bảo vệ thiết bị đầu cuối bằng cách ngăn người dùng có quyền truy cập và có thể thay đổi các bộ phận trọng yếu của máy của họ.

Quản trị viên theo yêu cầu so với RAT Taidoor

Vậy giải pháp PAM của Admin By Request so với RAT Taidoor như thế nào?

Xem xét cách virus phải hoạt động để lây nhiễm vào hệ thống, câu trả lời là: rất tốt.

Từ sự cố mã độc của chúng tôi, chúng tôi biết rằng các tệp trình tải (ml.dll và rasautoex.dll) bắt đầu quá trình lây nhiễm bằng cách bắt đầu dưới dạng dịch vụ Windows trên nền tảng tương ứng của chúng.

- Admin By Request làm gián đoạn bước đầu tiên này khi thu hồi quyền quản trị cục bộ: Do người dùng thông thường không thể khởi động, dừng hoặc khởi động lại các dịch vụ Windows, các tệp trình tải Taidoor không thể bắt đầu chạy dưới dạng dịch vụ trên bất kỳ thiết bị nào có cài đặt Admin By Request, mà người dùng không có quyền truy cập quản trị viên trước.

Một bước đầu tiên khác trong quá trình lây nhiễm của Taidoor là các tệp loader đọc tệp RAT (svchost.dll) vào bộ nhớ máy tính.

Một lần nữa, Admin By Request ngăn điều này xảy ra bằng cách hạn chế quyền truy cập nâng cao:

- Tài khoản người dùng không có đặc quyền quản trị không thể truy cập bộ nhớ trên thiết bị chủ mà không có quyền truy cập nâng cao trước, có nghĩa là các tệp trình tải Taidoor không thể đọc / ghi vào bộ nhớ của thiết bị đầu cuối đã cài đặt Admin By Request.

Nếu người dùng đã cố gắng tải xuống và chạy mã độc hại từ email lừa đảo trên thiết bị có cài đặt Admin By Request, mã độc sẽ không có quyền truy cập cần thiết để bắt đầu lây nhiễm.

Một liên minh: MetaDefender Cloud và Quản trị theo yêu cầu

Bản thân một phần mềm chống vi rút toàn diện hoặc giải pháp PAM đều là những lựa chọn bảo mật khả thi để an toàn hơn IT Hệ thống - nhưng một giải pháp duy nhất kết hợp cả hai cung cấp hệ thống phòng thủ nhiều lớp cần thiết chống lại các cuộc tấn công tiên tiến, do nhà nước tài trợ.

Phần mềm PAM của Admin By Request tích hợp MetaDefender Cloud giao diện lập trình ứng dụng để hình thành lớp phòng thủ nhiều lớp.

Cũng như người dùng bị thu hồi quyền quản trị cục bộ, bất kỳ tệp nào được chạy với quyền quản trị viên đều được quét đầu tiên theo thời gian thực bởi MetaDefender Cloud Hơn 30 trình quét phòng chống mã độc.

Bảo vệ có hai mặt: Admin By Request chặn mã độc đạt được các quyền quản trị cục bộ rất cần thiết, trong khi MetaDefender chặn người dùng chạy tệp với tư cách quản trị viên nếu phát hiện mã độc - Taidoor và mã độc tương tự được ngăn chặn thành công khỏi bất kỳ thiệt hại nào.

Tóm tắt

mã độc backdoor được nhà nước tài trợ như Taidoor RAT cần phải được xem xét rất nghiêm túc, với các email lừa đảo có mục tiêu, thường đánh lừa người dùng thông thường và các chuyên gia.

Phát hiện và ngăn chặn các cuộc tấn công như vậy nếu bạn là mục tiêu là có thể - nhưng chỉ với một hệ thống phòng thủ toàn diện đảm bảo tất cả các khoảng trống và thiết bị đầu cuối được bao phủ: gấp 30+ lần.

Bao phủ tất cả các cơ sở với phương pháp tiếp cận theo lớp được cung cấp bởi OPSWAT MetaDefender Cloud và giải pháp PAM của Admin By Request.

Để biết thêm tin tức phân tích mã độc, hãy đăng ký nhận bản tin của chúng tôi bên dưới.