Tường lửa truyền thống là một trong những lớp phòng thủ được triển khai phổ biến nhất và dựa vào các lớp phòng thủ trong OT chiến lược an ninh mạng mạng. Tuy nhiên, niềm tin rằng chỉ cần có tường lửa đảm bảo an ninh là một quan niệm sai lầm. Tường lửa, mặc dù được thiết kế để trở thành người gác cổng, nhưng không tránh khỏi các lỗ hổng bảo mật. Trong blog này, chúng tôi thảo luận về bảy trường hợp cụ thể trong đó sự hiện diện của tường lửa, mặc dù được coi là trụ cột của chiến lược bảo mật, vô tình trở thành tuyến đường cho các tác nhân đe dọa truy cập trái phép vào mạng.

CVE là gì?

CVE, hoặc lỗ hổng bảo mật và Tiếp xúc Phổ biến, là một mã định danh được tiêu chuẩn hóa cho lỗ hổng bảo mật bảo mật hoặc điểm yếu trong phần mềm, phần cứng hoặc phần mềm nhúng. CVE được sử dụng để xác định và theo dõi duy nhất các lỗ hổng bảo mật này, giúp các tổ chức, nhà nghiên cứu bảo mật và nhà cung cấp dễ dàng chia sẻ thông tin về các vấn đề bảo mật và phối hợp các nỗ lực của họ để giảm thiểu chúng.

7 CVE đáng chú ý ảnh hưởng đến tường lửa

CVE- 2020 - 3580

Mô tả: Một lỗ hổng bảo mật được xác định trong giao diện dịch vụ web của Cisco Adaptive Thiết bị an ninh (ASA) Phần mềm và Cisco Firepower Threat Defense (FTD) Phần mềm .

Thiệt hại tiềm ẩn: lỗ hổng bảo mật này có thể cho phép kẻ tấn công từ xa chưa xác thực thực hiện các cuộc tấn công duyệt thư mục, cho phép chúng đọc các tệp nhạy cảm trên hệ thống mục tiêu.

Liên kết: CVE-2020-3580

CVE- 2019 - 1579

Sự miêu tả: Một lỗ hổng bảo mật đã được tìm thấy trong Palo Alto Networks PAN-OS trước 8.1.10. và 9.0.0.

Thiệt hại tiềm ẩn: Những kẻ tấn công từ xa có thể tận dụng lỗ hổng bảo mật này để thực hiện các lệnh hệ điều hành tùy ý, có khả năng kiểm soát hoàn toàn hệ thống bị ảnh hưởng.

Liên kết: CVE-2019-1579

CVE- 2018 - 6721

Sự miêu tả: Một lỗ hổng bảo mật được phát hiện trong SonicOS của SonicWall.

Thiệt hại tiềm ẩn: Những kẻ tấn công từ xa có thể khai thác lỗ hổng bảo mật này để gây ra từ chối dịch vụ (DoS) thông qua các gói tin phân mảnh được chế tạo đặc biệt, ảnh hưởng đến tính khả dụng của hệ thống.

Liên kết: CVE-2018-6721

CVE- 2017 - 5638

Sự miêu tả: Một lỗ hổng bảo mật trong Apache Struts 2 phiên bản trước 2.3.32 và 2.5.x trước 2.5.10.1.

Thiệt hại tiềm ẩn: Điều này cho phép kẻ tấn công thực hiện các cuộc tấn công Thực thi lệnh từ xa thông qua giá trị Loại nội dung được tạo ra, có khả năng dẫn đến vi phạm dữ liệu hoặc khai thác mạng hơn nữa.

Liên kết: CVE-2017-5638

CVE- 2016 - 0801

Mô tả: Một lỗ hổng bảo mật được xác định trong Cisco ASA Phần mềm chạy trên một số sản phẩm Cisco ASA.

Thiệt hại tiềm ẩn: Kẻ tấn công từ xa có thể khai thác lỗ hổng bảo mật này để thực thi mã tùy ý hoặc khiến hệ thống phải tải lại, có khả năng dẫn đến xâm phạm hệ thống hoặc ngừng hoạt động.

Liên kết: CVE-2016-0801

CVE-2014-0160 (Chảy máu)

Sự miêu tả: Một lỗ hổng bảo mật nghiêm trọng trong OpenSSL TLS Heartbeat Extension.

Thiệt hại tiềm ẩn: Lỗi Heartbleed cho phép kẻ tấn công đọc bộ nhớ của các hệ thống được bảo vệ bởi các phiên bản OpenSSL dễ bị tấn công, có khả năng dẫn đến rò rỉ thông tin nhạy cảm như mật khẩu, khóa riêng tư và hơn thế nữa.

Liên kết: CVE-2014-0160

CVE- 2012 - 4681

Sự miêu tả: Một lỗ hổng bảo mật ảnh hưởng đến Oracle Java 7 trước khi Cập nhật 7.

Thiệt hại tiềm ẩn: Cho phép kẻ tấn công thực thi mã tùy ý từ xa thông qua các vectơ liên quan đến Phản xạ giao diện lập trình ứng dụng, có khả năng dẫn đến xâm phạm hệ thống.

Liên kết: CVE-2012-4681

Không khoan nhượng OT An ninh mạng

Tường lửa truyền thống tiếp tục đóng vai trò trọng yếu trong việc định hình khuôn khổ bảo mật OT của các tổ chức và việc hiểu và giải quyết các lỗ hổng bảo mật vốn có của chúng vẫn rất trọng yếu. Nhưng rõ ràng là, mặc dù tường lửa không hề lỗi thời, nhưng chỉ dựa vào khả năng bảo vệ của chúng không đủ để bảo vệ chống lại các mối đe dọa mới nổi. Xây dựng một chiến lược phòng thủ chuyên sâu thực sự tập trung vào Unidirectional Security Gateway hoặc Data Diode trong DMZ của bạn đảm bảo dữ liệu có thể đi qua theo một hướng nghiêm ngặt. Sự thực thi vật lý này có nghĩa là dữ liệu có thể được gửi đi mà không có bất kỳ mối đe dọa nào về dữ liệu độc hại hoặc lệnh nhập vào để trả về. Trong trường hợp này, ngay cả khi có lỗ hổng bảo mật phần mềm, bản chất vật lý của các cổng bảo mật này sẽ thực thi một vành đai phòng thủ chống lại mối đe dọa, cô lập mạng của bạn khỏi bị lộ.

Đi sâu hơn: Diode dữ liệu so với Tường lửa: So sánh Bảo mật mạng, Luồng dữ liệu và Tuân thủ

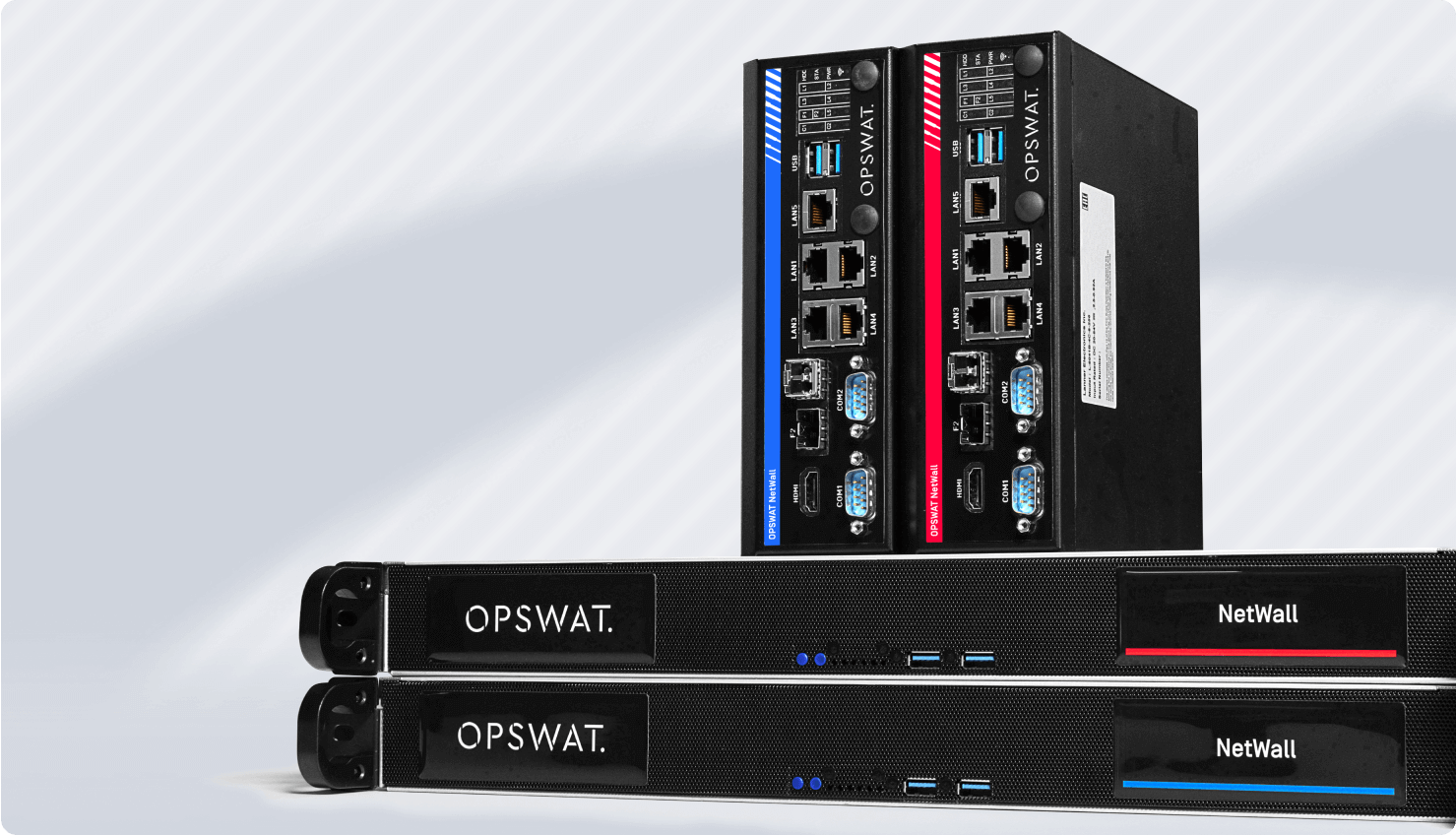

MetaDefender NetWall: Cổng bảo mật cấp độ tiếp theo và Optical Diode

Với những lỗ hổng bảo mật như thế này trong tâm trí, OPSWAT đã phát triển NetWall , dòng sản phẩm cổng bảo mật và điốt quang tiên tiến của chúng tôi, nhằm bảo vệ các môi trường OT trọng yếu khỏi bối cảnh đe dọa ngày càng phức tạp. Có sẵn trong nhiều cấu hình và kiểu dáng khác nhau, NetWall được thiết kế để đơn giản hóa sự phức tạp của bảo mật mạng như một giải pháp dễ sử dụng, có khả năng mở rộng và an toàn.

Khám phá lý do tại sao NetWall được tin cậy trên toàn cầu để bảo vệ một số môi trường trọng yếu nhất của thế giới